Что такое эцп и как это работает

Электронная подпись — Википедия

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП), Цифровая подпись (ЦП) позволяет подтвердить авторство электронного документа (будь то реальное лицо или, например, аккаунт в криптовалютной системе). Подпись связана как с автором, так и с самим документом с помощью криптографических методов, и не может быть подделана с помощью обычного копирования.

ЭЦП — это реквизит электронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

Широко применяемая в настоящее время технология электронной подписи основана на асимметричном шифровании с открытым ключом и опирается на следующие принципы:

- Можно сгенерировать пару очень больших чисел (открытый ключ и закрытый ключ) так, чтобы, зная открытый ключ, нельзя было вычислить закрытый ключ за разумный срок. Механизм генерации ключей строго определён и является общеизвестным. При этом каждому открытому ключу соответствует определённый закрытый ключ. Если, например, Иван Иванов публикует свой открытый ключ, то можно быть уверенным, что соответствующий закрытый ключ есть только у него.

- Имеются надёжные методы шифрования, позволяющие зашифровать сообщение закрытым ключом так, чтобы расшифровать его можно было только открытым ключом[Прим. 1]. Механизм шифрования является общеизвестным.

- Если электронный документ поддается расшифровке с помощью открытого ключа[Прим. 2], то можно быть уверенным, что он был зашифрован с помощью уникального закрытого ключа. Если документ расшифрован с помощью открытого ключа Ивана Иванова, то это подтверждает его авторство: зашифровать данный документ мог только Иванов, т.к. он является единственным обладателем закрытого ключа.

Однако шифровать весь документ было бы неудобно, поэтому шифруется только его хеш — небольшой объём данных, жёстко привязанный к документу с помощью математических преобразований и идентифицирующий его. Шифрованный хеш и является электронной подписью.

В 1976 году Уитфилдом Диффи и Мартином Хеллманом было впервые предложено понятие «электронная цифровая подпись», хотя они всего лишь предполагали, что схемы ЭЦП могут существовать.[1]

В 1977 году Рональд Ривест, Ади Шамир и Леонард Адлеман разработали криптографический алгоритм RSA, который без дополнительных модификаций можно использовать для создания примитивных цифровых подписей.[2]

Вскоре после RSA были разработаны другие ЭЦП, такие, как алгоритмы цифровой подписи Рабина, Меркле.

В 1984 году Шафи Гольдвассер, Сильвио Микали и Рональд Ривест первыми строго определили требования безопасности к алгоритмам цифровой подписи. Ими были описаны модели атак на алгоритмы ЭЦП, а также предложена схема GMR, отвечающая описанным требованиям (Криптосистема Гольдвассер — Микали).[3]

Россия[править | править код]

В 1994 году Главным управлением безопасности связи ФАПСИ был разработан первый российский стандарт ЭЦП — ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма».

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введён одноимённый стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой. В соответствии с этим стандартом термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

1 января 2013 года ГОСТ Р 34.10-2001 заменён на ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.»

Существует несколько схем построения цифровой подписи:

- На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.[4]

- На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭП наиболее распространены и находят широкое применение.

Кроме этого, существуют другие разновидности цифровых подписей (групповая подпись, неоспоримая подпись, доверенная подпись), которые являются модификациями описанных выше схем.[4] Их появление обусловлено разнообразием задач, решаемых с помощью ЭП.

Использование хеш-функций[править | править код]

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не на сам документ, а на его хеш. Для вычисления хеша используются криптографические хеш-функции, что гарантирует выявление изменений документа при проверке подписи. Хеш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хеш-функция.

Использование хеш-функций даёт следующие преимущества:

- Вычислительная сложность. Обычно хеш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хеш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

- Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

- Целостность. Без использования хеш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Использование хеш-функции не обязательно при электронной подписи, а сама функция не является частью алгоритма ЭП, поэтому хеш-функция может использоваться любая или не использоваться вообще.

В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы для атак с использованием открытого ключа (см. ниже), так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст.[5] Чтобы избежать этого, вместе с цифровой подписью используется хеш-функция, то есть, вычисление подписи осуществляется не относительно самого документа, а относительно его хеша. В этом случае в результате верификации можно получить только хеш исходного текста, следовательно, если используемая хеш-функция криптографически стойкая, то получить исходный текст будет вычислительно сложно, а значит атака такого типа становится невозможной.

Симметричная схема[править | править код]

Симметричные схемы ЭП менее распространены, чем асимметричные, так как после появления концепции цифровой подписи не удалось реализовать эффективные алгоритмы подписи, основанные на известных в то время симметричных шифрах. Первыми, кто обратил внимание на возможность симметричной схемы цифровой подписи, были основоположники самого понятия ЭП Диффи и Хеллман, которые опубликовали описание алгоритма подписи одного бита с помощью блочного шифра.[1] Асимметричные схемы цифровой подписи опираются на вычислительно сложные задачи, сложность которых ещё не доказана, поэтому невозможно определить, будут ли эти схемы сломаны в ближайшее время, как это произошло со схемой, основанной на задаче об укладке ранца. Также для увеличения криптостойкости нужно увеличивать длину ключей, что приводит к необходимости переписывать программы, реализующие асимметричные схемы, и в некоторых случаях перепроектировать аппаратуру.[4] Симметричные схемы основаны на хорошо изученных блочных шифрах.

В связи с этим симметричные схемы имеют следующие преимущества:

- Стойкость симметричных схем ЭП вытекает из стойкости используемых блочных шифров, надежность которых также хорошо изучена.

- Если стойкость шифра окажется недостаточной, его легко можно будет заменить на более стойкий с минимальными изменениями в реализации.

Однако у симметричных ЭП есть и ряд недостатков:

- Нужно подписывать отдельно каждый бит передаваемой информации, что приводит к значительному увеличению подписи. Подпись может превосходить сообщение по размеру на два порядка.

- Сгенерированные для подписи ключи могут быть использованы только один раз, так как после подписывания раскрывается половина секретного ключа.

Из-за рассмотренных недостатков симметричная схема ЭЦП Диффи-Хелмана не применяется, а используется её модификация, разработанная Березиным и Дорошкевичем, в которой подписывается сразу группа из нескольких бит. Это приводит к уменьшению размеров подписи, но к увеличению объёма вычислений. Для преодоления проблемы «одноразовости» ключей используется генерация отдельных ключей из главного ключа.[4]

Асимметричная схема[править | править код]

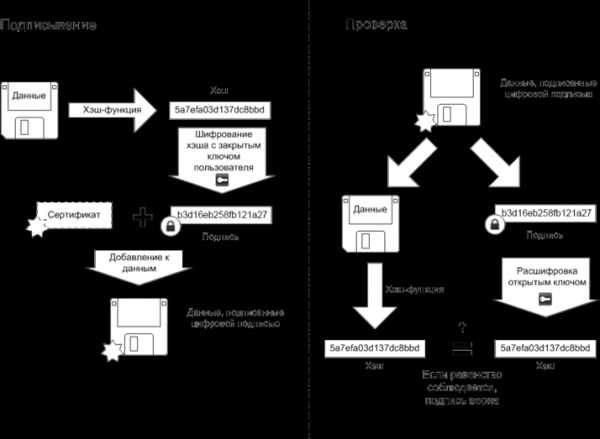

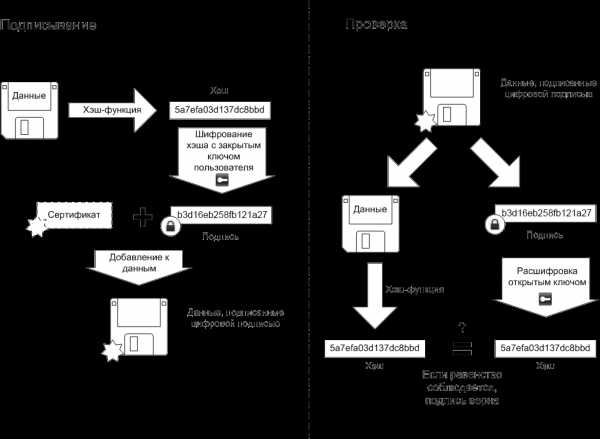

Схема, поясняющая алгоритмы подписи и проверкиАсимметричные схемы ЭП относятся к криптосистемам с открытым ключом.

Но в отличие от асимметричных алгоритмов шифрования, в которых шифрование производится с помощью открытого ключа, а расшифровка — с помощью закрытого (расшифровать может только знающий секрет адресат), в асимметричных схемах цифровой подписи подписание производится с применением закрытого ключа, а проверка подписи — с применением открытого (расшифровать и проверить подпись может любой адресат).

Общепризнанная схема цифровой подписи охватывает три процесса[источник не указан 1284 дня]:

- Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора возможных закрытых ключей выбирается закрытый ключ, вычисляется соответствующий ему открытый ключ.

- Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется подпись.

- Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.

Для того, чтобы использование цифровой подписи имело смысл, необходимо выполнение двух условий:

- Верификация подписи должна производиться открытым ключом, соответствующим именно тому закрытому ключу, который использовался при подписании.

- Без обладания закрытым ключом должно быть вычислительно сложно создать легитимную цифровую подпись.

Следует отличать электронную цифровую подпись от кода аутентичности сообщения (MAC).

Виды асимметричных алгоритмов[править | править код]

Как было сказано выше, чтобы применение ЭП имело смысл, необходимо, чтобы вычисление легитимной подписи без знания закрытого ключа было вычислительно сложным процессом.

Обеспечение этого во всех асимметричных алгоритмах цифровой подписи опирается на следующие вычислительные задачи:

Вычисления тоже могут производиться двумя способами: на базе математического аппарата эллиптических кривых (ГОСТ Р 34.10-2012, ECDSA) и на базе полей Галуа (ГОСТ Р 34.10-94, DSA)[6]. В настоящее время самые быстрые алгоритмы дискретного логарифмирования и факторизации являются субэкспоненциальными. Принадлежность самих задач к классу NP-полных не доказана.

Алгоритмы ЭП подразделяются на обычные цифровые подписи и на цифровые подписи с восстановлением документа[7]. При верификации цифровых подписей с восстановлением документа тело документа восстанавливается автоматически, его не нужно прикреплять к подписи. Обычные цифровые подписи требуют присоединение документа к подписи. Ясно, что все алгоритмы, подписывающие хеш документа, относятся к обычным ЭП. К ЭП с восстановлением документа относится, в частности, RSA.

Схемы электронной подписи могут быть одноразовыми и многоразовыми. В одноразовых схемах после проверки подлинности подписи необходимо провести замену ключей, в многоразовых схемах это делать не требуется.

Также алгоритмы ЭП делятся на детерминированные и вероятностные[7]. Детерминированные ЭП при одинаковых входных данных вычисляют одинаковую подпись. Реализация вероятностных алгоритмов более сложна, так как требует надежный источник энтропии, но при одинаковых входных данных подписи могут быть различны, что увеличивает криптостойкость. В настоящее время многие детерминированные схемы модифицированы в вероятностные.

В некоторых случаях, таких как потоковая передача данных, алгоритмы ЭП могут оказаться слишком медленными. В таких случаях применяется быстрая цифровая подпись. Ускорение подписи достигается алгоритмами с меньшим количеством модульных вычислений и переходом к принципиально другим методам расчёта.

Перечень алгоритмов ЭП[править | править код]

Асимметричные схемы:

На основе асимметричных схем созданы модификации цифровой подписи, отвечающие различным требованиям:

- Групповая цифровая подпись

- Неоспоримая цифровая подпись

- «Слепая» цифровая подпись и справедливая «слепая» подпись

- Конфиденциальная цифровая подпись

- Цифровая подпись с доказуемостью подделки

- Доверенная цифровая подпись

- Разовая цифровая подпись

Анализ возможностей подделки подписей — задача криптоанализа. Попытку сфальсифицировать подпись или подписанный документ криптоаналитики называют «атака».

Модели атак и их возможные результаты[править | править код]

В своей работе Гольдвассер, Микали и Ривест описывают следующие модели атак, которые актуальны и в настоящее время[3]:

- Атака с использованием открытого ключа. Криптоаналитик обладает только открытым ключом.

- Атака на основе известных сообщений. Противник обладает допустимыми подписями набора электронных документов, известных ему, но не выбираемых им.

- Адаптивная атака на основе выбранных сообщений. Криптоаналитик может получить подписи электронных документов, которые он выбирает сам.

Также в работе описана классификация возможных результатов атак:

- Полный взлом цифровой подписи. Получение закрытого ключа, что означает полный взлом алгоритма.

- Универсальная подделка цифровой подписи. Нахождение алгоритма, аналогичного алгоритму подписи, что позволяет подделывать подписи для любого электронного документа.

- Выборочная подделка цифровой подписи. Возможность подделывать подписи для документов, выбранных криптоаналитиком.

- Экзистенциальная подделка цифровой подписи. Возможность получения допустимой подписи для какого-то документа, не выбираемого криптоаналитиком.

Ясно, что самой «опасной» атакой является адаптивная атака на основе выбранных сообщений, и при анализе алгоритмов ЭП на криптостойкость нужно рассматривать именно её (если нет каких-либо особых условий).

При безошибочной реализации современных алгоритмов ЭП получение закрытого ключа алгоритма является практически невозможной задачей из-за вычислительной сложности задач, на которых ЭП построена. Гораздо более вероятен поиск криптоаналитиком коллизий первого и второго родов. Коллизия первого рода эквивалентна экзистенциальной подделке, а коллизия второго рода — выборочной. С учётом применения хеш-функций, нахождение коллизий для алгоритма подписи эквивалентно нахождению коллизий для самих хеш-функций.

Подделка документа (коллизия первого рода)[править | править код]

Злоумышленник может попытаться подобрать документ к данной подписи, чтобы подпись к нему подходила. Однако в подавляющем большинстве случаев такой документ может быть только один. Причина в следующем:

- документ представляет из себя осмысленный текст;

- текст документа оформлен по установленной форме;

- документы редко оформляют в виде txt-файла, чаще всего в формате DOC или HTML.

Если у фальшивого набора байт и произойдет коллизия с хешем исходного документа, то должны выполниться три следующих условия:

- случайный набор байт должен подойти под сложно структурированный формат файла;

- то, что текстовый редактор прочитает в случайном наборе байт, должно образовывать текст, оформленный по установленной форме;

- текст должен быть осмысленным, грамотным и соответствующим теме документа.

Впрочем, во многих структурированных наборах данных можно вставить произвольные данные в некоторые служебные поля, не изменив вид документа для пользователя. Именно этим пользуются злоумышленники, подделывая документы. Некоторые форматы подписи даже защищают целостность текста, но не служебных полей.[9]

Вероятность подобного происшествия также ничтожно мала. Можно считать, что на практике такого случиться не может даже с ненадёжными хеш-функциями, так как документы обычно большого объёма — килобайты.

Получение двух документов с одинаковой подписью (коллизия второго рода)[править | править код]

Куда более вероятна атака второго рода. В этом случае злоумышленник фабрикует два документа с одинаковой подписью, и в нужный момент подменяет один другим. При использовании надёжной хеш-функции такая атака должна быть также вычислительно сложной. Однако эти угрозы могут реализоваться из-за слабостей конкретных алгоритмов хеширования, подписи, или ошибок в их реализациях. В частности, таким образом можно провести атаку на SSL-сертификаты и алгоритм хеширования MD5.[10]

Социальные атаки[править | править код]

Социальные атаки направлены не на взлом алгоритмов цифровой подписи, а на манипуляции с открытым и закрытым ключами[11].

- Злоумышленник, укравший закрытый ключ, может подписать любой документ от имени владельца ключа.

- Злоумышленник может обманом заставить владельца подписать какой-либо документ, например, используя протокол слепой подписи.

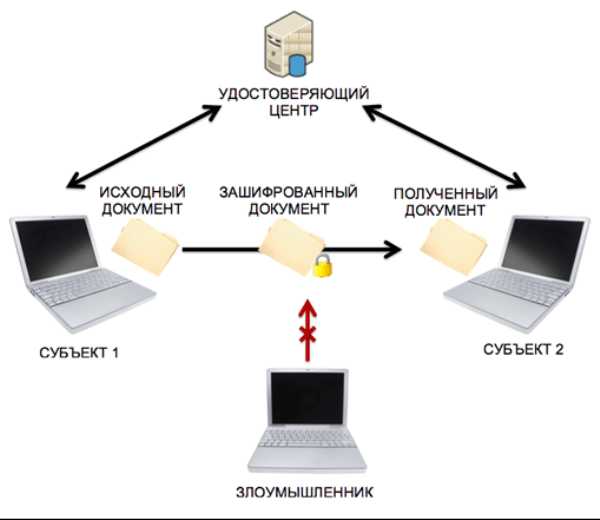

- Злоумышленник может подменить открытый ключ владельца на свой собственный, выдавая себя за него.

Использование протоколов обмена ключами и защита закрытого ключа от несанкционированного доступа позволяет снизить опасность социальных атак.

Управление открытыми ключами[править | править код]

Важной проблемой всей криптографии с открытым ключом, в том числе и систем ЭП, является управление открытыми ключами. Так как открытый ключ доступен любому пользователю, то необходим механизм проверки того, что этот ключ принадлежит именно своему владельцу. Необходимо обеспечить доступ любого пользователя к подлинному открытому ключу любого другого пользователя, защитить эти ключи от подмены злоумышленником, а также организовать отзы́в ключа в случае его компрометации.

Задача защиты ключей от подмены решается с помощью сертификатов. Сертификат позволяет удостоверить заключённые в нём данные о владельце и его открытый ключ подписью какого-либо доверенного лица. Существуют системы сертификатов двух типов: централизованные и децентрализованные. В децентрализованных системах путём перекрёстного подписывания сертификатов знакомых и доверенных людей каждым пользователем строится сеть доверия. В централизованных системах сертификатов используются центры сертификации, поддерживаемые доверенными организациями.

Центр сертификации формирует закрытый ключ и собственный сертификат, формирует сертификаты конечных пользователей и удостоверяет их аутентичность своей цифровой подписью. Также центр проводит отзы́в истекших и компрометированных сертификатов и ведёт базы (списки) выданных и отозванных сертификатов. Обратившись в сертификационный центр, можно получить собственный сертификат открытого ключа, сертификат другого пользователя и узнать, какие ключи отозваны.

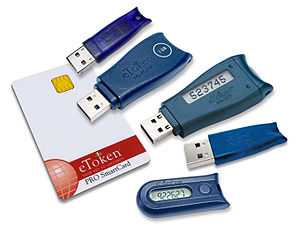

Хранение закрытого ключа[править | править код]

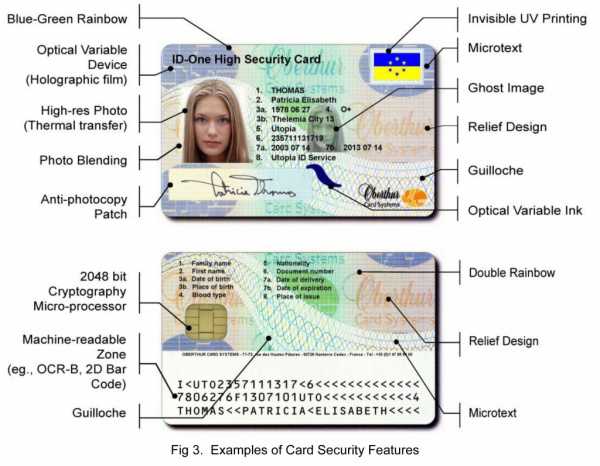

Смарт-карта и USB-брелоки

Смарт-карта и USB-брелоки Закрытый ключ является наиболее уязвимым компонентом всей криптосистемы цифровой подписи. Злоумышленник, укравший закрытый ключ пользователя, может создать действительную цифровую подпись любого электронного документа от лица этого пользователя. Поэтому особое внимание нужно уделять способу хранения закрытого ключа. Пользователь может хранить закрытый ключ на своем персональном компьютере, защитив его с помощью пароля. Однако такой способ хранения имеет ряд недостатков, в частности, защищённость ключа полностью зависит от защищённости компьютера, и пользователь может подписывать документы только на этом компьютере.

В настоящее время существуют следующие устройства хранения закрытого ключа:

Кража или потеря одного из таких устройств хранения может быть легко замечена пользователем, после чего соответствующий сертификат должен/может быть немедленно отозван.

Наиболее защищённый способ хранения закрытого ключа — хранение на смарт-карте. Для того, чтобы использовать смарт-карту, пользователю необходимо не только её иметь, но и ввести PIN-код, то есть, получается двухфакторная аутентификация. После этого подписываемый документ или его хеш передаётся в карту, её процессор осуществляет подписывание хеша и передаёт подпись обратно. В процессе формирования подписи таким способом не происходит копирования закрытого ключа, поэтому все время существует только единственная копия ключа. Кроме того, произвести копирование информации со смарт-карты немного сложнее, чем с других устройств хранения.

В соответствии с законом «Об электронной подписи», ответственность за хранение закрытого ключа владелец несёт сам.

Общее назначение[править | править код]

Использование ЭП предполагается для осуществления следующих важных направлений в электронной экономике:

- Полный контроль целостности передаваемого электронного платежного документа: в случае любого случайного или преднамеренного изменения документа цифровая подпись станет недействительной, потому как вычисляется она по специальному алгоритму на основании исходного состояния документа и соответствует лишь ему.

- Эффективная защита от изменений (подделки) документа. ЭП даёт гарантию, что при осуществлении контроля целостности будут выявлены всякого рода подделки. Как следствие, подделывание документов становится нецелесообразным в большинстве случаев.

- Фиксирование невозможности отказа от авторства данного документа. Этот аспект вытекает из того, что вновь создать правильную электронную подпись можно лишь в случае обладания так называемым закрытым ключом, который, в свою очередь, должен быть известен только владельцу этого самого ключа (автору документа). В этом случае владелец не сможет сформировать отказ от своей подписи, а значит — от документа.

- Формирование доказательств подтверждения авторства документа: исходя из того, что создать корректную электронную подпись можно, как указывалось выше, лишь зная Закрытый ключ, а он по определению должен быть известен только владельцу-автору документа, то владелец ключей может однозначно доказать своё авторство подписи под документом. Более того, в документе могут быть подписаны только отдельные поля документа, такие как «автор», «внесённые изменения», «метка времени» и т. д. То есть, может быть доказательно подтверждено авторство не на весь документ.

Перечисленные выше свойства электронной цифровой подписи позволяют использовать её в следующих основных целях электронной экономики и электронного документального и денежного обращения:

- Использование в банковских платежных системах.

- Электронная коммерция (торговля).

- Электронная регистрация сделок по объектам недвижимости.

- Таможенное декларирование товаров и услуг (таможенные декларации). Контролирующие функции исполнения государственного бюджета (если речь идет о стране) и исполнения сметных назначений и лимитов бюджетных обязательств (в данном случае если разговор идет об отрасли или о конкретном бюджетном учреждении). Управление государственными заказами.

- В электронных системах обращения граждан к органам власти, в том числе и по экономическим вопросам (в рамках таких проектов как «электронное правительство» и «электронный гражданин»).

- Формирование обязательной налоговой (фискальной), бюджетной, статистической и прочей отчетности перед государственными учреждениями и внебюджетными фондами.

- Организация юридически легитимного внутрикорпоративного, внутриотраслевого или национального электронного документооборота.

- Применение ЭЦП в различных расчетных и трейдинговых системах, а также Forex.

- Управление акционерным капиталом и долевым участием.

- ЭП является одним из ключевых компонентов сделок в криптовалютах.

В России[править | править код]

Согласно Гражданскому кодексу РФ, квалифицированная электронная подпись предназначена для определения лица, подписавшего электронный документ, и является аналогом собственноручной подписи в случаях, предусмотренных законом[12].

Квалифицированная электронная подпись применяется при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий[13].

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр. Правовые условия использования электронной цифровой подписи в электронных документах регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи».

После становления ЭП при использовании в электронном документообороте между кредитными организациями и кредитными бюро в 2005 году активно стала развиваться инфраструктура электронного документооборота между налоговыми органами и налогоплательщиками. Начал работать приказ Министерства по налогам и сборам РФ от 2 апреля 2002 года № БГ-3-32/169 «Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи». Он определяет общие принципы информационного обмена при представлении налоговой декларации в электронном виде по телекоммуникационным каналам связи.

В законе РФ от 10 января 2002 года № 1-ФЗ «Об электронной цифровой подписи» описаны условия использования ЭП, особенности её использования в сферах государственного управления и в корпоративной информационной системе.

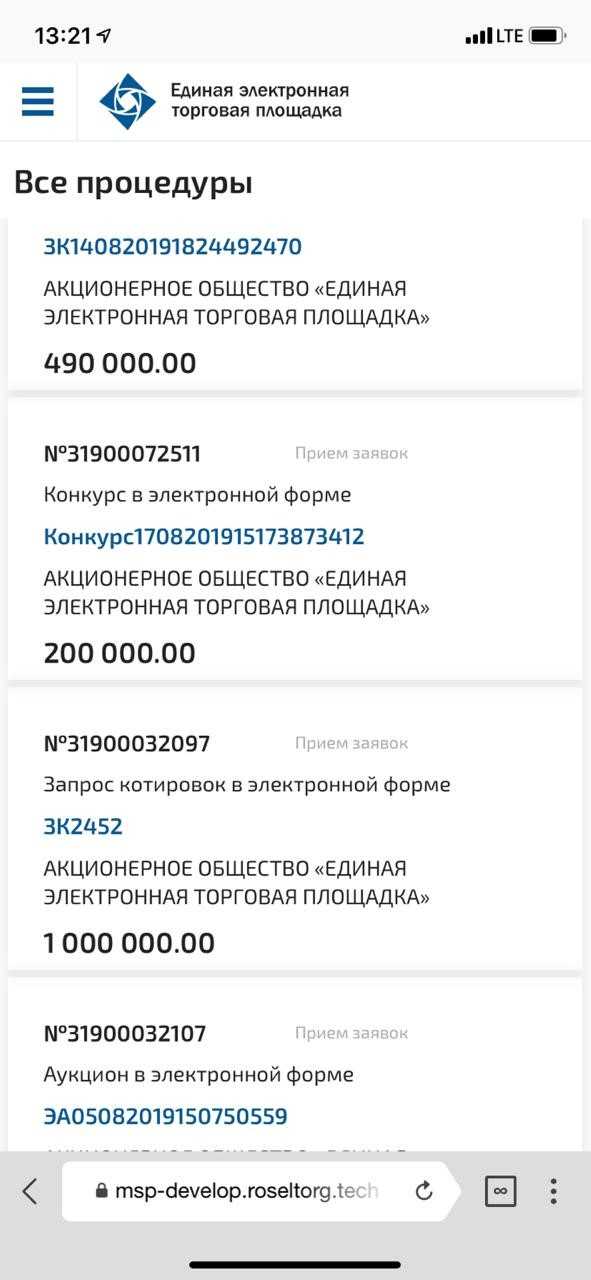

Благодаря ЭП теперь, в частности, многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете через системы электронной торговли, обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными ЭП. Это значительно упрощает и ускоряет проведение конкурсных торговых процедур[14]. В силу требований Федерального закона от 5 апреля 2013 года № 44-ФЗ «О контрактной системе…» государственные контракты, заключаемые в электронном виде, должны быть подписаны усиленной электронной подписью[15].

С 13 июля 2012 согласно Федеральному закону № 108-ФЗ официально вступила в действие правовая норма, продлевающая действие 1-ФЗ «Об электронной цифровой подписи» до 1 июля 2013 года. В частности, решено в части 2 статьи 20 Федерального закона от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи» (Собрание законодательства Российской Федерации, 2011, № 15, ст. 2036) слова «с 1 июля 2012 года» заменить словами «с 1 июля 2013 года».[16].

Однако Федеральным законом от 02.07.2013 № 171-ФЗ внесены изменения в статью 19 Федерального закона от 06.04.11 № 63-ФЗ «Об электронной подписи». В соответствии с этим электронный документ, подписанный электронной подписью, сертификат ключа проверки которой выдан в период действия федерального закона № 1-ФЗ, признаётся подписанным квалифицированной электронной подписью. При этом использовать старый сертификат можно до 31 декабря 2013 года включительно. Это значит, что в указанный период документы могут подписываться электронной цифровой подписью, сертификат ключа проверки которой выдан до 1 июля 2013 года.

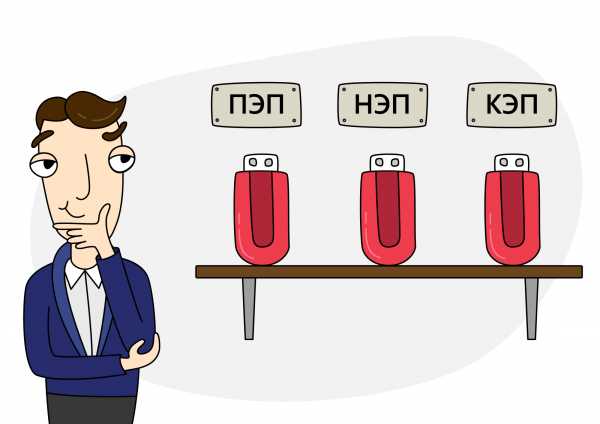

С 1 июля 2013 года Федеральный закон от 10 января 2002 года № 1-ФЗ утратил силу, на смену ему пришёл Федеральный закон от 6 апреля 2011 года № 63-ФЗ «Об электронной подписи». В результате было введено определение трех видов электронных подписей:

- Простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определённым лицом.

- Усиленной неквалифицированной электронной подписью является электронная подпись, которая:

- получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

- позволяет определить лицо, подписавшее электронный документ;

- позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

- создается с использованием средств электронной подписи.

- Усиленной квалифицированной электронной подписью является электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам:

- ключ проверки электронной подписи указан в квалифицированном сертификате;

- для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с 63-ФЗ

С 1 января 2013 года гражданам выдаётся универсальная электронная карта, в которую встроена усиленная квалифицированная электронная подпись (выпуск карт прекращён с 1 января 2017 года[17]).

8 сентября 2015 года в Крымском федеральном округе (КФО) аккредитован первый удостоверяющий центр на базе Государственного унитарного предприятия «Крымтехнологии». Соответствующие полномочия утверждены приказом Министерства связи и массовых коммуникаций Российской Федерации № 298 «Об аккредитации удостоверяющих центров» от 11 августа 2015 года.[18]

ЭП применяется в системе контроля над объёмом производства и оборота этилового спирта, алкогольной продукции и пива ЕГАИС.

Манипуляции с электронными подписями в России[править | править код]

- Известны незаконные действия с электронными подписями через центры сертификации РФ[19]. Коллегия Счетной палаты под председательством Татьяны Голиковой выявила участие некоторых УЦ в неправомерном применении электронной подписи застрахованного лица в интересах негосударственных пенсионных фондов, а также оформления документов без участия гражданина[20]. «Проверка Счетной палаты в очередной раз выявила массовые нарушения даже при наличии усиленных мер защиты электронной подписи», — прокомментировал ситуацию президент НАПФ Сергей Беляков[21], его советник утверждает, что массовая фальсификация электронных подписей в повторных заявлениях производилась путём повторного использования удостоверяющим центром электронной подписи клиента[22]. Похожий способ использовался при мошенничестве с недвижимостью[23], однако, в 2019 году Государственная Дума приняла закон о защите граждан от хищений квартир по электронной подписи, который фактически исключил использование электронной подписи при сделках с недвижимостью[24].

- Другой способ манипуляции с электронными подписями заключается в том, что клиенту предлагают дистанционный выпуск квалифицированного сертификата без личного контакта заявителя и сотрудника регистрационного отдела удостоверяющего центра, в этом случае оформление электронной подписи производится удаленно, на основании документов заявителя, представленных через интернет центру сертификации[25]. В результате подобных действий, вызванных, по мнению специалистов правовой системы «Гарант», тем что «IT-функции в деятельности УЦ преобладают над его юридической сущностью», электронная подпись может быть использована недобросовестными третьими лицами[26]. Однако, в 2017 году предложение Минкомсвязи передать функции выдачи усиленной квалифицированной электронной подписи (УКЭП) от частных компаний государству не нашло понимания других министерств и ведомств[27].

Украина[править | править код]

Украина - использование ЭЦП регулируется законом, изданным в 2003 году. Он координирует отношения, появляющиеся вследствие применения ЭЦП. Система функционирования украинской ЭЦП состоит из центрального удостоверяющего органа, выдающего разрешения центрам сертификации ключей (ЦСК) и обеспечивающего доступ к электронным каталогам, контролирующего органа и центров сертификации ключей, которые выдают ЭЦП конечному потребителю.

19 апреля 2007 года было принято Постановление «Об утверждении порядка представления отчетов в Пенсионный фонд Украины в электронной форме». А 10 апреля 2008 года — приказ № 233 ГНА Украины «О подаче электронной цифровой отчётности». В результате активной разъяснительной деятельности налоговых служб, в 2008 г. количество субъектов, подающих отчётность по НДС в электронном виде, возросло с 43 % до 71 %.

С 16 июля 2015 года начал действовать закон № 643-VIII «О внесении изменений в Налоговый кодекс Украины касательно усовершенствования администрирования налога на добавленную стоимость». 31 августа 2015 года зарегистрирован проект закона № 2544а «Об электронных доверительных услугах».

16 июня 2015 года заработал украинский сайт электронных государственных услуг iGov.org.ua. Здесь можно заказать справку о несудимости для предъявления в МРЭО, оформить заявку на получение субсидии, справки о доходах, а также заполнить документы на загранпаспорт.

В Эстонии[править | править код]

Система электронных подписей широко используется в Эстонии, где введена программа ID-карт, которыми снабжены более 3/4 населения страны. При помощи электронной подписи в марте 2007 года были проведены выборы в местный парламент — Рийгикогу. При голосовании электронную подпись использовали 400 000 человек. Кроме того, при помощи электронной подписи можно отправить налоговую декларацию, таможенную декларацию, различные анкеты как в местные органы самоуправления, так и в государственные органы. В крупных городах при помощи ID-карты возможна покупка месячных автобусных билетов. Всё это осуществляется через центральный гражданский портал Eesti.ee. Эстонская ID-карта является обязательной для всех жителей с 15 лет, проживающих временно или постоянно на территории Эстонии. Это, в свою очередь, нарушает анонимность покупки проездных билетов.

- Комментарии

- ↑ Названия ключей открытый и закрытый - условные. Согласно алгоритму асимметричного шифровании с открытым ключом шифрующий ключ делается открытым, а дешифрующий - закрытым чтобы обеспечить расшифровку сообщения именно получателем. В случае ЭЦП задача обратная: предоставить легкий путь дешифрации - проверки подписи, значит дешифрующий ключ должен быть открытым.

- ↑ И при условии, что получается осмысленный результат, а не случайный набор данных.

- Источники

с чем ее есть и как не подавиться. Часть 3 / Habr

Часть 1Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

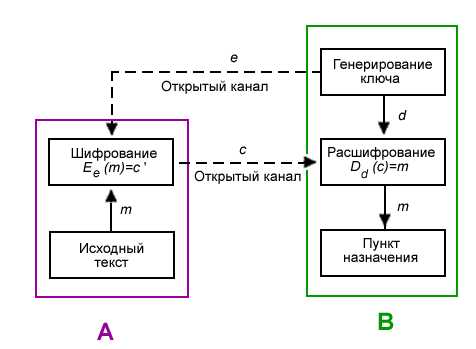

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Комбинированное же шифрование применяется в обоих стандартах непосредственно для шифрования отправляемых данных.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.

с чем ее есть, и как не подавиться. Часть 1 / Habr

Итак, все чаще в кругах, работающих с документами все чаще звучат слова «электронный документ» и, связанное с ним почти неразрывно «электронная цифровая подпись», иначе — ЭЦП.Данный цикл статей предназначен для того, чтобы раскрыть «тайное знание» о том, что это такое, когда и как это можно и нужно использовать, какие есть плюсы и минусы.

Естественно, статьи пишутся не для специалистов по криптографии, а для тех, кто эту самую криптографию будет использовать, или же только начинает ее изучение, желая стать специалистом, поэтому я старался максимально упростить понимание всего процесса, приводя аналогии и рассматривая примеры.

Зачем нам вообще что-то подписывать? Естественно, чтобы удостоверить, что мы ознакомились с содержимым, согласны (а иногда наоборот, не согласны) с ним. А электронная подпись еще и защищает наше содержимое от подмены.

Итак, начать, естественно, стоит с того, что такое электронная цифровая подпись.

В самом примитивном случае это — результат хэш-функции. Что это такое лучше меня разъяснит википедиа, в нашем же случае главное, что с высокой степенью вероятности ее результат не повторяется для разных исходных данных, а также что результат этой функции мало того, что короче исходных данных, так еще по нему исходную информацию восстановить нельзя. Результат функции называют хэшем, а применение этой функции к данным называют хешированием. Грубо, можно назвать хэш функцию архивированием, в результате чего мы получаем очень маленькую последовательность байт, но восстановить исходные данные из такого «архива» нельзя.

Итак, мы читаем файлик в память, хэшируем прочитанное. И что, уже получаем ЭЦП? Почти. Наш результат с большой натяжкой можно назвать подписью, но, все же, полноценной подписью он не является, потому что:

1. Мы не знаем, кто сделал данную подпись

2. Мы не знаем, когда была сделана подпись

3. Сама подпись не защищена от подмены никак.

4. Ну и да, хэш функций много, какая из них использовалась для создания этого конкретного хэша?

Поэтому применять к хэшу слово «подпись» еще нехорошо, будем называть его дальше просто хэш.

Вы посылаете ваш файл другому человеку, допустим, по почте, будучи уверенными, что он точно получит и прочитает именно то, что вы послали. Он же, в свою очередь, тоже должен хэшировать ваши данные и сравнить свой результат с вашим. Если они совпали — все хорошо. Это значит что данные защищены? Нет.

Ведь хэшировать может кто угодно и когда угодно, и вы никогда не докажете, что он хэшировал не то, что вы послали. То есть, если данные будут перехвачены по дороге злоумышленником, или же тот, кому вы посылаете данные — не очень хороший человек, то данные могут быть спокойно подменены и прохэшированы. А ваш получатель (ну или вы, если получатель — тот самый нехороший человек) никогда не узнает, что он получил не то, что вы отправляли, или сам подменил информацию от вас для дальнейшего использования в своих нехороших целях.

Посему, место для использование чистой хэш функции — транспорт данных в пределах программы или программ, если они умеют общаться между собой. Собственно, с помощью хэш функций вычисляются контрольные суммы. И эти механизмы защищают от случайной подмены данных, но не защищают от специальной.

Но, пойдем дальше. Нам хочется защитить наш результат хеширования от подмены, чтобы каждый встречный не мог утверждать, что это у него правильный результат. Для этого самое очевидное что (помимо мер административного характера)? Правильно, зашифровать. А ведь с помощью шифрования же можно и удостоверить личность того, кто хэшировал данные! И сделать это сравнительно просто, ведь есть ассиметричное шифрование. Да, оно медленное и тяжелое, но ведь нам всего-то и надо — зашифровать маленькую последовательность байт. Плюсы такого действия очевидны — для того, чтобы проверить нашу подпись, надо будет иметь наш открытый ключ, по которому личность зашифровавшего (а значит, и создавшего хэш) можно легко установить.

Суть этого шифрования в следующем: у вас есть закрытый ключ, который вы храните у себя. И есть открытый ключ. Открытый ключ вы можете всем показывать и раздавать, а закрытый — нет. Шифрование происходит с помощью закрытого ключа, а расшифровывание — с помощью открытого.

Приводя аналогию, у вас есть отличный замок и два ключа к нему. Один ключ замок открывает (открытый), второй — закрывает (закрытый). Вы берете коробочку, кладете в нее какую-то вещь и закрываете ее своим замком. Так, как вы хотите, чтобы закрытую вашим замком коробочку открыл ее получатель, то вы открытый, открывающий замок, ключик спокойно отдаете ему. Но вы не хотите, чтобы вашим замком кто-то закрывал коробочку заново, ведь это ваш личный замок, и все знают, что он именно ваш. Поэтому закрывающий ключик вы всегда держите при себе, чтобы кто-нибудь не положил в вашу коробочку мерзкую гадость и не говорил потом, что это вы ее положили и закрыли своим замком.

И все бы хорошо, но тут сразу же возникает проблема, а, на самом деле, даже не одна.

1. Надо как-то передать наш открытый ключ, при этом его должна понять принимающая сторона.

2. Надо как-то связать этот открытый ключ с нами, чтобы нельзя было его присвоить.

3. Мало того, что ключ надо связать с нами, надо еще и понять, какой зашифрованный хэш каким ключом расшифровывать. А если хэш не один, а их, скажем, сто? Хранить отдельный реестр — очень тяжелая задача.

Все это приводит нас к тому, что и закрытый ключ, и наш хэш надо хранить в каких-то форматах, которые нужно стандартизировать, распространить как можно шире и уже тогда использовать, чтобы у отправителя и получателя не возникало «трудностей перевода».

Как водится у людей, к чему-то единому прийти так и не смогли, и образовалось два больших лагеря — формат OpenPGP и формат S/MIME + X.509. Но об этом уже в следующей статье.

Часть 2

Электронная подпись | Виды электронной подписи: ПЭП, НЭП, КЭП — Удостоверяющий центр СКБ Контур

Электронная подпись – это атрибут электронного документа, который позволяет установить авторство и неизменность после подписания. В зависимости от своего вида электронная подпись может быть полностью равнозначна рукописной и обеспечивает подписанным файлам юридическую силу.

Функции электронной подписи

Подписывать любые файлы электронной подписью могут и юридические, и физические лица. Электронная подпись:

- идентифицирует автора,

- позволяет определить, вносились ли изменения в документ после его подписания,

- защищает документ от подделки и несанкционированного просмотра.

В России используется три вида подписи.

Простая электронная подпись, или ПЭП

Простая подпись — это знакомая многим пара логин-пароль в Личных кабинетах, СМС-код, коды на скретч-картах. Такая подпись подтверждает авторство, но не гарантирует неизменность документа после подпиcания, следовательно, не гарантирует его юридическую значимость. Простая электронная подпись чаще всего применяется для получения Госуслуг, при банковских транзакциях, аутентификации на сайтах.

Неквалифицированная электронная подпись, или НЭП

За счет криптографических алгоритмов НЭП не только позволяет определить автора подписанного документа, но и доказать неизменность содержащейся в нем информации. Неквалифицированную подпись нужно получать в удостоверяющих центрах на специальном ключевом носителе — токене.

НЭП подойдет для электронного документооборота внутри компании и с внешними контрагентами. Только в этом случае сторонам потребуется заключить между собой соглашение о взаимном признании юридической силы электронных подписей.

Квалифицированная электронная подпись, или КЭП

Так же, как НЭП, квалифицированная подпись создается с помощью криптографических алгоритмов, но отличается в следующем:

Квалифицированная электронная подпись наделяет документы юридической силой и соответствует всем требованиям о защите конфиденциальной информацию.

КЭП для торгов имеет самое широкое применение и используется:

- для сдачи отчетности в контролирующие органы,

- для участия в электронных торгах по 44-ФЗ компаний с госучастием в качестве поставщика,

- для электронного документооборота, имеющего юридическую силу без дополнительных соглашений между участниками,

- для организации и участия в закупках по 223-ФЗ,

- для работы с государственными информационными системами (например, на порталах Росреестра, ФСТ, ФТС, в системах СМЭВ, ГИС ГМП, ГИС ЖКХ, АС АКОТ, подачи сведений на портал ЕРФСБ, ЕФРСФДЮЛ, для взаимодействия с ФГИС Росаккредитация и др.)..

Некоторые торговые площадки требуют, чтобы квалифицированный сертификат содержал объектный идентификатор (OID). Чтобы работать на ЭТП B2B-Center, Газпромбанк, Фабрикант, u-Tender, Центр реализации или в секции Роснефти на ТЭК-Торг, придется докупить отдельный OID для каждой площадки.

Все об электронной цифровой подписи

Электронная цифровая подпись — относительно новая технология, которая значительно упростила работу многих государственных и частных коммерческих организаций. Благодаря ей стало проще и безопаснее обмениваться данными онлайн, пропала необходимость посещения других городов для подписи документов.

Как получить ЭЦП, какие виды подходят для конкретных организаций и как с ее помощью можно заверить данные онлайн, вы узнаете из нашей статьи.

Что такое электронная цифровая подпись?

ЭЦП — это информация, которая дополняет электронный документ, подтверждая его подлинность и согласие человека с имеющимися в нем данными. Квалифицированная электронная цифровая подпись является аналогом рукописной и имеет юридическую силу.

Поэтому, если одна из заверивших документ сторон не будет соблюдать условий сотрудничества, вторая может использовать этот документ в суде как доказательство неисполнения обязательств оппонента.

Электронная цифровая подпись обладает рядом важных функций:

- Подтверждает авторство. В электронной подписи содержатся сведения о сертификате, в котором подробно прописаны данные о его владельце. Таким образом данные, подписанные сертификатом ЭП, указывают на авторство определенного лица или организации

- Имеет юридическую силу. ЭЦП позволяет оперативно в электронном виде подписывать договоры, сдавать отчеты, продавать и покупать ценные бумаги. Нет необходимости подтверждать важные документы лично, приезжая на другой конец страны.

- Защищает от фальсификации. Злоумышленники не смогут воспользоваться вашей подписью или подделать ее

- Подтверждает целостность документа. Исправить договор незаметно не получится: если ваш сотрудник, клиент или партнер подписал его, а потом изменил какие-либо сведения (случайно или умышленно), вы увидите это и сможете принять меры.

Виды электронной цифровой подписи

Существует три вида ЭЦП:

- Простая. Используется физическими лицами для подтверждения личных данных. Например, при входе на сайт Госуслуг или бесконтактной оплате покупок в торговых центрах.

- Усиленная неквалифицированная. Применяется юридическими лицами для определения автора документа, отслеживания вносимых в него изменений после заверения. Более надежна по сравнению с простой ЭЦП. Требуется в редких случаях.

- Усиленная квалифицированная. Самый надежный и используемый из всех видов ЭЦП. Является аналогом личной рукописной подписи и имеет полную юридическую силу. Применяется во всех сферах деятельности юридических лиц и ИП — от подписания договоров с контрагентами до взаимодействия с контролирующими и надзорными органами.

Для чего стоит получить сертификат ЭЦП?

- Участие в онлайн-торгах и аукционах. Электронная цифровая подпись может потребоваться для коммерческих и государственных закупок. Только с ней можно оставлять на торговых платформах заявки и заверять контракты.

- Работа на сайте Госуслуги. Получение ЭЦП дает возможность записаться на прием в государственное учреждение, подать заявления на оформление многих личных документов, оплатить штрафы и налоги, зарегистрировать автомобиль, и многое другое.

- Сдача отчетностей в налоговую. Для своевременного отправления деклараций о доходах в ФНС России или об алкоголе и пиве в ЕГАИС также стоит получить ЭЦП. Она может понадобиться и для работы на сайтах Росстата и Пенсионного фонда РФ.

- Удаленный документооборот. С помощью электронной цифровой подписи вы сможете отправлять отчеты, заявления, договоры и иные важные бумаги в своей организации и в другие компании.

Из чего состоит ЭЦП?

Для заверения документов электронной цифровой подписью необходимо наличие 3 составляющих:

| Закрытый ключ | Программа-шифратор | Сертификат |

| Это уникальный код, необходимый для создания уникальной подписи. Его знает только владелец. Закрытый ключ гарантирует защиту ЭЦП от фальсификации и взломов. | Кодирует документы, формирует уникальную подпись для каждого из них. | Документ, который подтверждает принадлежность подписи конкретному человеку. В ней содержится открытый ключ, который позволяет получателю проверить заверенный файл. |

Как работает ЭЦП?

При заверении документа электронной цифровой подписью срабатывает определенный алгоритм:

- Программа-шифратор преобразовывает файл в строку символов — хеш. Разные документы переводятся в разный набор символов, а одинаковые — в одинаковый.

- После хеширования программа зашифровывает строку с помощью закрытого ключа. Процесс аналогичен тому, как что-то кладется в коробку и запечатывается замком. Это и есть ЭЦП.

- Документ пересылается получателю, к нему прикладывается зашифрованный хеш и сертификат, где указаны контактные данные отправителя.

- С помощью сертификата адресат «распечатывает» хеш и может посмотреть документ. Если у него есть ЭЦП, обратное отправление документа происходит также по рассмотренному нами алгоритму.

Как проверить подлинность электронной цифровой подписи?

Как мы уже выяснили ранее, документ поступает к получателю в зашифрованном виде. И чтобы его посмотреть, необходим сертификат. Эта составляющая очень важна и является индивидуальной. Поэтому при получении подписанного вами документа адресат может удостовериться, что это именно вы заверили его, проверив сертификат. Сделать это очень просто:

- Получатель хеширует файл, как это сделал ранее отправитель.

- Расшифровывает ЭЦП с помощью открытого ключа, который есть в сертификате.

- Видит хеш, который вы отправили вместе с документом.

- Сравнивает с тем, который получился у него. Если хеши одинаковые, то документ не был изменен после заверения и имеет юридическую силу.

Как выбрать подходящую КЭП?

Существует множество тарифов сертификатов, предназначеных для различных нужд. Чтобы выбрать подходящую КЭП, следует учесть два важных параметра:

- Возможности подписи. Нет единой ЭЦП, которая могла бы подойти для всех сфер сразу. Чтобы работать с Госуслугами, требуется базовая КЭП. Для взаимодействия с коммерческими порталами требуется КЭП с расширениями (дополнениями) для ЭП. Кроме того, для регистрации на некоторых платформах существуют требования по получению КЭП в определенных удостоверяющих центрах. Поэтому выбирайте подпись, максимально соответствующую вашим потребностям.

- Стоимость сертификата. Кроме возможностей подписи стоит обратить внимание и на ее функционал. Нет смысла переплачивать за ненужные опции: если вам нужна ЭЦП для передачи отчетностей в ФНС России, нет необходимости покупать сертификат с доступом к торговым площадкам — достаточно получить стандартную КЭП. На стоимость влияет также назначение подписи. Для физических лиц, которым нужно работать только с сайтом Госуслуг, ЭЦП обойдется почти в 10 раз дешевле, чем организациям, участвующим в торгах на крупных площадках.

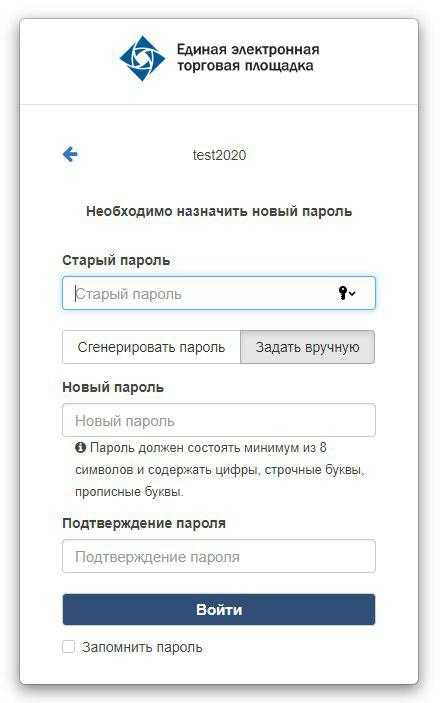

Как получить КЭП?

- Подайте заявление в удостоверяющий центр. УЦ — аккредитованные Минкомсвязи организации, которые имеют право выдавать электронные подписи. Компания «Сигнал-КОМ» является одной из них. Вы можете связаться с нами, оставив заявку на сайте или позвонив по номеру 8 (495) 259-40-21.

- Вам отправят список необходимых документов для получения ЭЦП и образцы их заполнения. Также сотрудники УЦ пришлют счет на оплату.

- Вы вносите на счет удостоверяющего центра требующуюся сумму и предоставляете копии документов (позже потребуются оригиналы):

- Для физических лиц:

- Паспорт.

- СНИЛС.

- Для юридических лиц и ИП:

- Паспорт.

- СНИЛС.

- Учредительные документы.

- Свидетельство ЕГРЮЛ/ЕГРИП.

- ИНН заявителя.

Важно: Если вы хотите получить электронную подпись для другого человека или целой организации, потребуется нотариально заверенная доверенность.

- Для физических лиц:

- Удостоверяющий центр проверяет полученные документы и подтверждает оплату. Обычно процедура занимает не более 3 дней. Если КЭП требуется срочно, за дополнительную плату можно сократить процесс до нескольких часов.

- После проверки документов вас приглашают в офис, куда вы приносите оригиналы всех вышеперечисленных документов и заверенные нотариусом копии.

- Вы получаете флешку-рутокен, которая содержит ключ, сертификат и программу для создания подписи.

Что такое удостоверяющий центр?

Это организация, получившая официальное разрешение от ФСБ на осуществление деятельности, связанной с производством и продажей электронных цифровых подписей.

Удостоверяющий центр выполняет несколько функций:

- Создает персональные сертификаты. УЦ формирует ключи и сертификаты для создания электронных подписей, которые содержат контактные данные владельца и техническую информация о составе ЭП. С помощью персонального сертификата получатель заверенного документа может проверить ЭЦП, чтобы убедиться в ее принадлежности конкретному человеку.

- Предоставляет ЭЦП. Получить квалифицированную электронную подпись можно только в аккредитованном удостоверяющем центре. Его сотрудники создадут закрытый ключ и предоставят его только вам — владельцу ЭЦП.

- Обеспечивает проверку сертификатов. Удостоверяющий центр имеет собственную базу, в которой содержатся все выданные КЭП. Если вы сомневаетесь в подлинности подписи человека, который отправил вам документ, вы можете связаться с представителями УЦ и удостовериться в ее верности.

ЭЦП и Федеральный закон №54-ФЗ

Электронная цифровая подпись помогает упростить работу с онлайн-кассами. Она позволяет:

- Зарегистрировать ККТ через онлайн. Больше не нужно приходить в ФНС с кассой и ждать окончания процедуры несколько дней. Все необходимые документы можно послать на сайт Федеральной налоговой службы. А регистрация занимает всего 15 минут.

- Работать с сайтом ОФД. Для заключения договора с оператором фискальных данных необходимо получить сертификат ЭЦП. Для этого можно обратиться к партнеру ОФД, приехать в его офис и поставить ручную подпись. Но удобнее и быстрее сделать это онлайн.

- Взаимодействовать с ЕГАИС. Получить ЭЦП стоит и для отправления данных и подписания документов, касающихся алкогольной продукции.

с чем ее есть и как не подавиться. Часть 2 / Habr

Часть 1Продолжая раскрывать тайное знание о цифровой подписи простым языком, разберем, что же нам надо для удобной и эффективной работы с ними, а также главное различие между лагерями S/MIME + X.509 и PGP.

Перед тем, как рассматривать особенности этих двух больших лагерей, стоит рассмотреть, какая информация нужна получателю для проверки подписи (а наш зашифрованный хэш уже вполне можно называть подписью), и в каком виде ее можно ему передать.

Каждую из частей информации можно передать вместе с открытым ключом, или вместе с нашей подписью, а можно и с тем и с тем, для большего удобства. Конечно, можно не разделять информацию на передаваемую с открытым ключом и передаваемую с подписью. Но тогда каждый раз отправляя подписанную информацию мы отправляем одно и то же. Как если бы к каждому отправляемому нами бумажному письму (даже короткому, в две строки), мы бы прикладывали дополнение вида «Здравствуйте! Это я, В. Пупкин, которого вы встречали на Красной площади Москвы, где мы и познакомились, потом пошли в ресторан, потом <...>». Согласитесь, слегка неудобно.

Но вернемся к нашей информации, необходимой для проверки подписи.

Начнем с простого: информация, которая позволит нам узнать, кто же сделал эту подпись. Как мы уже договорились, ассиметричное шифрование позволяет однозначно связать наш открытый ключ и полученную подпись. Беда в том, что сам по себе открытый ключ – набор байт. При этом он, конечно, связан с закрытым, которым мы (то есть отправитель) владеем, но связь эта для получателя неочевидна. У него есть набор байт от В. Пупкина, от И. Петрова, от С. Сидорова… И от десятка других людей. И как ему их идентифицировать? Держать отдельный реестр для того, кому какой набор байт принадлежит? Это что же, получается уже второй реестр (помимо того, где должно быть записано, с помощью какой хэш-функции какой хэш сделан)! И опять, неудобно!

Значит, надо связать каждый открытый ключ с информацией о том, кому этот ключ принадлежит, и присылать это все одним пакетом. Тогда проблема реестра решается сама собой – пакет (а если более правильно, контейнер) с открытым ключом можно будет просто посмотреть и сразу понять его принадлежность.

Но эту информацию все так же надо связать с подписью, пришедшей получателю. Как это сделать? Надо соорудить еще один контейнер, на сей раз для передачи подписи, и в нем продублировать информацию о том, кто эту подпись создавал.

Продолжая нашу аналогию с красивым замком, мы пишем на ключе «Этот ключ открывает замок В. Пупкина». А на замке тоже пишем «Замок В. Пупкина». Имея такую информацию, получатель нашей коробочки не будет каждый из имеющихся у него ключей вставлять наугад в наш замок, а возьмет наш ключ и сразу его откроет.

Теперь, по переданной информации при проверке можно найти контейнер открытого ключа, взять оттуда ключ, расшифровать хэш и…

А собственно, что «и»? Мы ведь пока так и не решили проблему, как донести до получателя информацию о том, какая хэш-функция применялась для хэша, а ведь для проверки подписи эта информация необходима! Решить ее можно достаточно просто: положить эту информацию в контейнер вместе с нашим открытым ключом. Ведь именно связка «хэширование – шифрование результата хеширования» считается процедурой создания цифровой подписи, а ее результат – подписью. А значит, достаточно логичным представляется объединение в связку алгоритма шифрования хэша и хэш-функции, с помощью которой он сформирован. И доставлять эту информацию тоже надо в связке.

Теперь, ненадолго вернемся к информации о подписывающем. Какого рода эта информация должна быть? ФИО? Нет, В. Пупкиных много. ФИО + год рождения? Так и родившихся в один день В. Пупкиных тоже предостаточно! Более того, это может быть Василий, Виктор, или даже Василиса или Виктория Пупкины. Значит, информации должно быть больше. Ее должно быть столько, чтобы совпадение всех параметров, по которым мы идентифицируем человека, было максимально невероятным.

Безусловно, такой пакет информации создать возможно. Вот только, работать с ним уже трудновато. Ведь надо наши контейнеры открытых ключей надо сортировать, хранить, использовать, в конце концов. А если для каждого использования придется указывать по полсотни параметров, то уже на втором контейнере станет понятно, что что-то надо менять. Решение этой проблемы, конечно же, было найдено.

Чтобы понять, в чем же оно заключалось, обратимся к бумажному документу, который есть у всех нас: к паспорту. В нем можно найти и ФИО, и дату рождения, и пол, и много другой информации. Но, главное, в нем можно найти серию и номер. И именно серия и номер являются той уникальной информацией, которую удобно учитывать и сортировать. Кроме того, они существенно короче всей оставшейся информации вместе взятой, и при этом все так же позволяют опознать человека.

Применяя этот же подход к контейнерам открытых ключей, мы получим, что у каждого контейнера должен быть некий номер, последовательность символов, уникальная для него. Эту последовательность символов принято называть идентификатором, а сами контейнеры – сертификатами, либо просто ключами.

Вот здесь и начинаются принципиальные различия в идеологиях OpenPGP и S/MIME + X.509. Для краткого понимания их, вернемся к нашей аналогии с паспортом.

Паспорт вы можете использовать при покупках билетов, при оформлении документов, для выдачи пропуска на какую-либо территорию и даже на территории других стран! То есть, вы используете его для идентификации вашей личности в самых различных, зачастую абсолютно не связанных друг с другом, местах, с самыми различными людьми. И везде ваш паспорт принимают. Гарантом того, что вы – это вы выступает третья сторона в ваших взаимоотношениях с другими: государство. Именно оно выдало вам ваш паспорт, специально оформленный, подписанный и заверенный, и именно поэтому ваш паспорт является таким универсальным документом.

С другой стороны, в кругу друзей, или внутри компании вам достаточно представиться так: «В. Пупкин из твоей группы в институте» или же «В. Пупкин из отдела продаж». И людям, с которыми вы контактируете в этом кругу уже не нужна третья сторона, они и так помнят Пупкина из группы с которым проучились пять лет, или Пупкина из отдела продаж, с которым недавно ходили обедать, и предоставленной вами информации им вполне достаточно.

Так же можно разделить и эти два лагеря.

Сертификат X.509 – это аналог нашего паспорта. Здесь сертификаты вам выдаются суровой третьей стороной, гарантом вашей личности: Удостоверяющим Центром (УЦ). Получающий ваши подписи человек всегда может обратиться в УЦ и спросить интересующую его информацию по вот этому конкретному сертификату.

PGP же (и стандарт OpenPGP, появившийся в дальнейшем) создавался на основе так называемых сетей доверия. Такая идея подразумевает, что обмениваются подписями люди, которым третья сторона для их взаимоотношений не нужна, а нужна только защита от нехороших лиц.

Конечно, с течением времени такое разделение стало уже достаточно условным, так как на данный момент и в S/MIME+X.509 и в PGP можно использовать методы лагеря соперников. Но все же, стандарты достаточно продолжительное время развивались параллельно и развились до той степени, что взаимная совместимость между ними стала невозможной.

Более популярным стандартном, в силу своей ориентированности на участие более компетентной третьей стороны, стал стандарт S/MIME + X.509, однако и у PGP есть некоторое количество козырей за пазухой, с помощью которых он не только не погибает, но и продолжает успешно развиваться.

Более подробное рассмотрение каждого из форматов, а также рекомендации, когда, где и какой из них использовать вы сможете прочитать уже в следующих статьях.

Часть 3

Похождения электронной подписи в России / Habr corporate blog / Habr

Государства вмешиваются в некогда гиковскую информационную область всё больше и устанавливают там правила. Один из институтов государственного регулирования в информационном пространстве — механизм «квалифицированной электронной подписи», условно неподделываемого доверенного идентификатора субъекта, которым он может заверять различного рода сделки в электронном виде от своего имени в инфопространстве. На самом деле, идея ЭП не нова и развивается давно, но в России в какой-то момент что-то пошло немного не так. Эта статья — субъективное пространное рассуждение на тему института электронной подписи в России без излишнего погружения в технологическую матчасть. Ну и немного хейта, как же без этого.

CC-BY-SA, Vadim Rybalko

Achtung! Это лонгрид и он может отнять у вас кусочек жизни!

DisclaimerПостарался никого не задеть, даже когда хотелось. Но всё равно, если кто-то готов оскорбиться: прошу поберечь свою психику и пойти читать пост с обзором очередного облачного хостинга или про докер, например. Полегчает. Если вы готовы подискутировать или есть чего добавить — пишите смело в комментарии или лично.

Сначала немного абстрактной юридической матчасти

Что такое сделка? В России, как и в большинстве развитых и не очень стран, есть целый стек законов и подзаконных актов, эдакое «дерево» нормативно-правовых актов (НПА), регулирующих повседневную жизнь граждан и объединений. Отбросив детализацию: у нас есть основной закон страны — Конституция Российской Федерации; через уровень от неё — масса федеральных законов, к которым в том числе относятся кодексы (в контексте нашего рассуждения — Гражданский Кодекс Российской Федерации, ГК РФ) и различные законы и постановления, затрагивающие электронную подпись (из них основной — Федеральный Закон «Об Электронной подписи» от 06.04.2011 № 63-ФЗ).

Понятие «сделка» регулируется ГК РФ: в общем случае, это действия лиц, по установлению отношений между собой, влекущих возникновение гражданских прав и обязанностей. Сделок бывает невероятное количество видов, в целом их объединяет тот факт, что сторона сделки заверяет её со своей стороны своей собственноручной подписью (но не всегда), в знак того, что участие стороны в этой сделке соответсвует её свободному волеизъявлению.

Теперь, что касается электронной подписи. На заре становления ЭП в России её называли «электронная цифровая подпись» (ЭЦП), видимо, в качестве кальки с англоязычного digital signature. Потом слово digital переварилось и растворилось, осталась «электронная подпись». Вообще, по действующему законодательству электронной подписью можно назвать что угодно, хоть скан собственноручной подписи, поэтому были введены детализирующие понятия. Закон определил три понятия ЭП:

- Простая электронная подпись — любые коды, пароли, сканы, SMS-верификация. Имеет ограниченное юридическое признание, в том числе только в случае, когда стороны договора заранее договорились использовать такой тип подписи и определили параметры использования.

- Усиленная неквалифицированная электронная подпись — подпись, совершённая с использованием любых криптографических средств защиты информации, при участии ключа ЭП. При признании такой подписи важно, чтобы по такой подписи можно было установить подписавшую сторону и обеспечить криптографическую стойкость подписанного документа (для обнаружения факта внесения изменений в документ после момента его подписания).

- Усиленная квалифицированная электронная подпись (УКЭП) — соответствует характеристикам усиленной неквалифицированной электронной подписи, но с условием, что ключ ЭП подписывающей стороны удостоверен государственным органом власти по цепочке доверия (уполномоченным удостоверяющим центром).

Далее речь пойдёт исключительно про усиленную квалифицированную электронную подпись, УКЭП — именно данный тип подписи используется в юридически-значимом электронном документообороте в России.

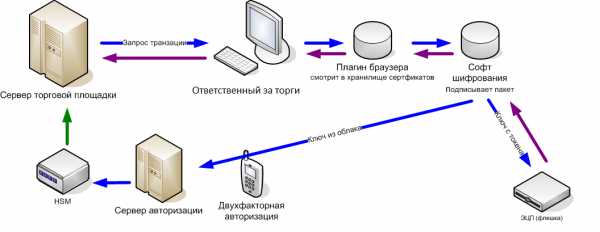

Обобщённый принцип работы ЭП

Если на пальцах попробовать объяснить, что такое электронная подпись и как она, чёрт возьми, работает, то получится примерно такое тезисное описание.

Есть группа асимметричных криптоалгоритмов «с открытым ключом». У владельца формируется взаимосвязанная пара из двух ключей: закрытый и открытый ключ. Закрытый, или приватный ключ строго хранится у владельца и является тайной.

Открытый, или публичный ключ неотъемлемый от приватного и может свободно передаваться кому угодно. С помощью открытого ключа можно зашифровать некую информацию так, что расшифровать её сможет только владелец закрытого ключа и никто ещё (даже тот, кто зашифровал данные).

С помощью закрытого ключа можно сформировать подпись исходной информации, при передаче такого файла совместно с подписью, получатель, заранее имеющий публичный ключ владельца, может вычислить, что файл не был видоизменён в процессе и подписан именно тем лицом, которое владеет закрытым ключом.

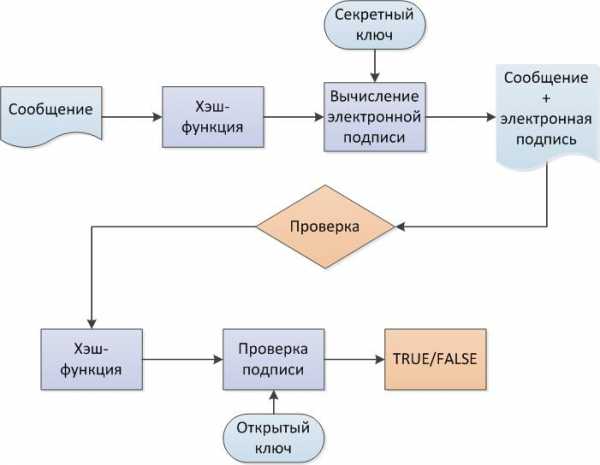

CC-BY-SA, Иллюстрация процессов подписывания и проверки подписи при применении асимметричного шифрования, Wikipedia.

Очевидно, что точка доверия — владелец ли передал ранее свой публичный ключ или кто ещё? Для того, чтобы каждому не устанавливать с каждым заранее пиринговых доверительных отношений, придумана PKI (Public Key Infrastructure, Инфраструктура публичных ключей).

Чтобы публичный ключ отправителя, владельца ключа ЭП, был доверенным по умолчанию получателем без установки отношений, его может подписать общий доверенный обеими сторонами участник. Он называется «удостоверяющим центром», УЦ. Технически, УЦ добавляет к публичному ключу владельца набор дополнительных свойств (как правило: срок действия, текстовое описание владельца, набор служебных идентификаторов), после чего этот бутерброд уже подписывает своим закрытым ключом. Итоговый файл называется сертификатом ЭП. Владея заранее публичным ключом УЦ, файлом и ЭП отправителя, получатель подписи может вычислить, подвергался ли файл изменениям после подписания.

Публичный ключ УЦ может быть также удостоверен публичным ключом иного УЦ (иногда и нескольких, это называется кросс-подпись). Таким образом, получатель может не иметь открытого ключа непосредственно УЦ отправителя, а может иметь открытый ключ вышестоящего УЦ, который в свою очередь подписал открытый ключ УЦ отправителя. Цепочка проверки удлинится, но всё равно построить цепочку доверия будет возможно.

Дополнительно при формировании ЭП для документа в этот бутерброд добавляется важный ингредиент — штамп времени, timestamp. Это метка реального времени из доверенного источника, подписанная также ЭП сервера точного времени. Она уникальна и создаётся для конкретного документа. Это позволяет убедиться, что подпись сформирована в конкретный момент времени и не даёт перегенерировать подпись «задним числом».

Так работает PKI (читай: электронная подпись) во всём мире в различных реализациях: HTTPS для сайтов, корпоративная аутентификация в VPN и Wi-Fi, регистрация SIM-карт в сети, чиповые и бесконтактные банковские карты, DNSSec и RPKI, валидация загранпаспортов, ЭП в России и аналоги за рубежом и т.д.

Стоит отметить, что закрытый ключ ЭП является ключевым элементом системы, потому что его компрометация позволит несанкционированно создавать ЭП без ведома владельца. На страже ключа стоят индустриально признанные алгоритмы, за историю прикладной криптографии их разработано достаточно много. Самым распространённым алгоритмом ключей является RSA, история применения которого насчитывает уже 40 лет. Он имеет достаточно дубовый математический аппарат, и до сих пор надёжен за счёт простоты и элегантности решения, прямо как топор (при правильном применении). Более молодые и перспективные алгоритмы основаны на математике эллиптических кривых, из них ECDSA (и целая вереница «кривых» под капотом), перспективный ED25519, оба наших ГОСТа (как старый, 2001 года, так и новый, от 2012). Всё это защищает закрытый ключ от его «восстановления» на основе открытого. Защиту от прямого копирования закрытого ключа обеспечивают современные механизмы смарт-карт: закрытый ключ генерируется внутри криптографической микросхемы и никогда не покидает её пределы, в том числе и во время операций с ним; а специальные механизмы саморазрушения делают практически невозможным механический взлом микросхемы.

Как у них?