Руткиты что это такое касперский

Что такое руткит и как удалить его с компьютера

Руткиты существуют уже около 20 лет, помогая атакующим действовать на компьютерах своих жертв, подолгу оставаясь незамеченными. Термин нередко применяется к тем вредоносным программам, которые специально созданы так, чтобы действовать на зараженном компьютере скрытно и при этом позволять удаленно контролировать ПК. Поскольку руткиты относятся к наиболее неприятным разновидностям вредоносных приложений, мы решили кратко объяснить, каков принцип действия руткита и как поступать, если вы подозреваете, что компьютер заражен подобной гадостью.

Подробней о терминах

Первоначально термин rootkit означал набор вредоносных приложений, скрывающих свое присутствие на компьютере и позволяющих хакеру делать свои дела незаметно. Слово root в названии явно указывает, что слово зародилось в мире Unix-компьютеров, но сегодня когда мы говорим о руткитах, как правило речь ведется о Windows-компьютерах, и в понятие «руткит» включаются не только средства обеспечения скрытности, но и весь набор функций вредоносного приложения. Оно обычно прячется глубоко в недрах операционной системы и специально написано таким образом, чтобы избегать обнаружения антивирусами и другими средствами безопасности. Руткит может содержать различные вредоносные инструменты, такие как клавиатурный шпион, вор сохраненных паролей, сканер данных о банковских карточках, дистанционно управляемый бот для осуществления DDoS-атак, а также функции для отключения антивирусов. Руткит обычно имеет также функции бэкдора, то есть он позволяет атакующему дистанционно подключаться к зараженному компьютеру, устанавливать или удалять дополнительные модули и таким образом делать с машиной все, что подскажет фантазия. Некоторые примеры актуальных сегодня руткитов для Windows это TDSS, ZeroAccess, Alureon and Necurs.

Вариции руткитов

Руткиты делятся на две категории: уровня пользователя и уровня ядра. Первые получают те же права, что обычное приложение, запущенное на компьютере. Они внедряются в другие запущенные процессы и используют их память. Это более распространенный вариант. Что касается руткитов уровня ядра, то они работают на самом глубинном уровне ОС, получая максимальный уровень доступа на компьютере. После инсталляции такого руткита, возможности атакующего практически безграничны. Руткиты уровня ядра обычно более сложны в создании, поэтому встречаются реже. Также их гораздо сложней обнаружить и удалить.

Есть и еще более экзотические вариации, такие как буткиты (bootkit), которые модифицируют загрузчик компьютера и получают управление еще даже до запуска операционной системы. В последние годы появились также мобильные руткиты, атакующие смартфоны под управлением Android.

Метод инфицирования

Первично руткиты попадают на компьютер так же, как другие вредоносные приложения. Обычно используется уязвимость в браузере или плагине, также популярный способ заражения – через USB-флешки. Атакующие иногда даже оставляют зараженные флешки в общественных местах, где их может подобрать подходящая жертва. Затем руткит использует уязвимости ОС чтобы получить привилегированное положение в системе и устанавливает дополнительные компоненты, обеспечивающие удаленный доступ к компьютеру и другую вредоносную функциональность.

Удаление

Основная сложность борьбы с руткитами в том, что они активно противодействуют своему обнаружению, пряча свои файлы и ключи реестра от сканирующих программ, а также применяя другие методики. Существуют утилиты, специально созданные для поиска известных и неизвестных руткитов разными узкоспециальными методами, а также с помощью сигнатурного и поведенческого анализа. Удаление руткита – тоже сложный и многоэтапный процесс, который редко сводится к удалению пары файлов. Обычно приходится применять специальную программу, такую как TDSSkiller, созданную для борьбы с руткитом TDSS. В некоторых случаях жертве даже приходится переустанавливать операционную систему, если в результате заражения компьютерные файлы повреждены слишком глубоко. Для менее сложных и вредоносных руткитов удаление может быть осуществлено с помощью обычной функции лечения в Kaspersky Internet Security.

Касперский: Поиск руткитов - что это?

Статья-инструкция для тех, кто использует Касперский. Поиск руткитов — что это? Как отключить эту функцию в антивирусе? Ниже приведен алгоритм отключения этой опции, но для начала узнайте, зачем она нужна. Возможно, вы передумаете.

Зачему Касперский ищет руткиты?

Антивирусное ПО – это главная защита компьютера от атак хакеров. Также оно способно увеличивать производительность системы путем удаления мусора. Но некоторые возможности данных программ вызывают вопросы у пользователя. Например, иногда сканирование занимает слишком много ресурсов.

Эта статья расскажет об одной из функций в антивирусе Kaspersky, так называемый поиск руткитов. В чем же заключаются возможности данной функции и стоит ли ее отключать?

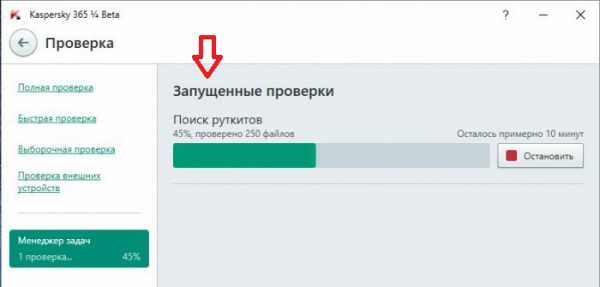

Поиск руткитов – одна из функций антивирусной программы Kaspersky. Она занимает много времени для обработки данных и иногда снижает общую производительность системы, что сильно мешает основной работе за компьютером. Отсюда и вопрос – можно ли от нее как-то избавиться?

При полной проверке устройства на наличие вредоносного ПО эта опция изначально включена. И, чтобы ее выключить, нужно понять, в чем ее важность.

Руткит – это вид хакерского ПО. Оно предназначено, чтобы скрыть действие вредоносных программ в системе. Первые программы с руткитом появились около 20 лет назад, но существуют и по сей день. Rootkit применяется для скрытия отдельных вирусов или же как самостоятельный инструмент внедрения.

Действия руткитов можно разделить на следующие пункты:

- скрытие действия вредоносных программ от антивирусов, в том числе сканера Windows;

- несанкционированное подключение к компьютеру со стороны злоумышленников;

- отключение антивируса путем внедрения в файлы программы.

Обычно руткиты нужны при использовании чужого компьютера для майнинга, при создании DDOS-атак и воровстве личных данных. Также они могут скрывать местоположение злоумышленников.

На сегодняшний день множество антивирусов способны вычислить деятельность вируса путем проведения углубленного поиска и умного анализа подозрительных файлов. Данные операции требуют дополнительного времени при сканировании. Применяя больше мощностей ПК, значительно снижается общая производительность системы. Иногда ей приходится закрывать некоторые активные программы.

Стоит ли выключать и если да, то как?

Снижение производительности заставляет многих пользователей отключить поиск руткитов в Касперском. Это делает проверку файлов фактически бесполезной, так как антивирус сможет находить только открытые угрозы, а их, в последнее время, хакеры почти не используют.

Отключение этой функции делается на свой страх и риск, так как, отключив ее, антивирус будет удалять только легких троянов и червей, оставляя систему беззащитной перед более мощными скрытыми атаками.

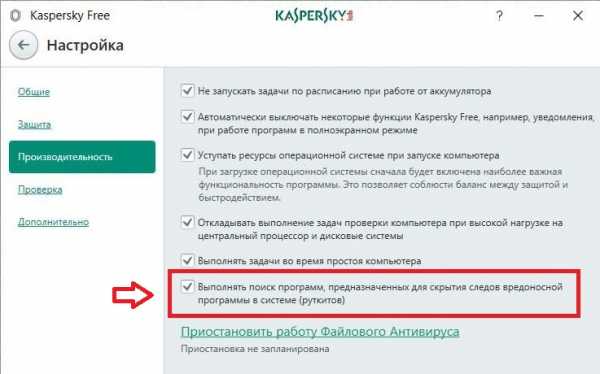

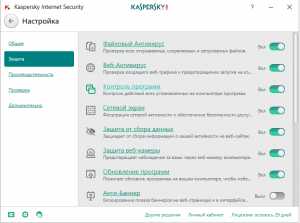

Итак, если вы решились все-таки удалить функцию поиска руткитов, то следуйте следующей инструкции:

- Заходим в клиент Касперского и выбираем главный экран.

- Далее необходимо попасть в Настройки – нажимаем на знакомую всем шестеренку внизу экрана.

- Выбираем пункт «Производительность» в правом разделе.

- Ищем нужный раздел «Поиск программ, предназначенных для скрытия следов вредоносной программы в системе».

- Снимаем галочку с него и перезагружаем систему.

Также может возникнуть необходимость отключить эту функцию на время. Для этого не обязательно заходить в настройки. Просто нужно выбрать раздел «Приостановить работу файлового антивируса». В нем, помимо прочего, можно выбрать интервал времени для отключения защиты.

Стоит помнить, что, отключив поиск руткитов, система становится практически беззащитной. Всегда включайте ее перед новой проверкой, особенно, когда активно скачиваете данные из интернета или переходили на сомнительные ресурсы.

Итак, подведем итог для тех, кто использует Касперский. Что это – поиск руткитов? Как отключить и надо ли? Утилита – одна из функций антивируса, которая справляется со скрытыми угрозами, а значит, выключать ее нет смысла. Однако, если она непосредственно в моменте вам сильно мешает, воспользуетесь лучше отключением антивируса на время. Это более удобный во всех смыслах вариант.

| Параметр | Описание |

|---|---|

| -accepteula | Согласиться с положениями Лицензионного соглашения. |

| -accepteulaksn | Согласиться участвовать в Kaspersky Security Network. |

| -l <имя_файла> | Записать отчет в файл. |

| -qpath <имя_папки> | Выбрать расположение папки с карантином. |

| -qall | Скопировать все объекты в карантин, включая чистые. |

| -qsus | Скопировать только подозрительные объекты в карантин. |

| -qmbr | Скопировать все главные загрузочные записи (MBR) в карантин. |

| -qboot | Скопировать все загрузочные сектора в карантин. |

| -quefi | Скопировать все UEFI-расширения в карантин. |

| -dcexact | Лечить или удалить известные угрозы автоматически.

Применяйте с ключом -silent для лечения большого количества компьютеров в сети. |

| -qcsvc <имя_сервиса> | Скопировать указанный сервис в карантин. |

| -dcsvc <имя_сервиса> | Удалить указанный сервис. |

| -sigcheck |

Обнаружить файлы без цифровой подписи или с недействительной подписью. Такие файлы могут быть не заражены. Если вы подозреваете, что это вредоносный файл, отправьте его на проверку через Kaspersky VirusDesk. |

| -tdlfs | Обнаружить файлы системы TDL-3/4, которая создается руткитами TDL-3/4 в последних секторах жесткого диска для хранения файлов. Все эти файлы могут копироваться в карантин. |

| -silent | Запустить тихий режим проверки.

Может применяться для централизованного запуска утилиты по сети. |

| -freboot | Установить драйвер расширенного мониторинга и перезагрузить компьютер перед началом сканирования. |

| -fixmbr <имя_диска> | Восстановить главную загрузочную запись (MBR) на указанном дисковом устройстве. |

| -fixboot <имя_раздела> | Восстановить VBR и EIPL на указанном разделе. |

Как бороться с руткитами | Блог Касперского

О руткитах, то есть вредоносном программном обеспечении, активно использующем технологии маскировки, чтобы скрыть свое присутствие в зараженной системе, знают преимущественно специалисты и энтузиасты. Между тем знать о существовании этой дряни стоит каждому пользователю, потому что если он еще не сталкивался с такой заразой лично, то велика вероятность, что столкнется в будущем, ведь создатели вирусов изобретают новые способы остаться незамеченными. И, кстати говоря, охотно делятся этими способами с другими преступниками за деньги.

Подобная скрытность позволяет вредоносному программному обеспечению очень долго, месяцами и даже годами, оставаться на компьютере пользователя и использовать машину по усмотрению злоумышленника. Вариантов тут немало: генерировать виртуальную валюту (биткоины), участвовать в рассылке спама, DDoS-атаках и тому подобных неправомерных действиях. Функционал руткита позволяет вредоносному коду скрывать свою активность не только от штатных средств ОС, но и от сенсоров антивирусной и сетевой защиты. Именно поэтому стоит разобраться, есть ли в вашем антивирусном продукте защита от руткитов и насколько она эффективна.

Антивирус обязан пристально следить за критически важными системными файлами на низком уровне.

Что же позволяет руткиту оставаться незамеченным? Все довольно прозаично: зловред старается встроиться глубоко в структуру операционной системы и перехватывать стандартные запросы на чтение файлов, получение списка запущенных процессов и так далее. Ответы на эти запросы руткит выдает в отредактированном виде, стирая из всех списков свои файлы, процессы и прочие следы. Применяются и другие техники, такие как внедрение в легитимный процесс и «паразитирование» на его памяти, например. Это позволяет вредоносному ПО скрываться от недалеких антивирусных продуктов, которые работают на уровне операционной системы пользователя и которым не дано спуститься чуть глубже к ее ядру. А если антивирус все-таки научился находить руткит, то вредоносный код пытается деактивировать защиту, удалив какие-нибудь ее критичные компоненты. Один из ярких представителей подобного вида зловредов использовал интересную технику «ловли на живца». Руткит создавал файл-приманку, на которую реагировало антивирусное ПО. Как только антивирус пытался обратиться к этому файлу, руткит сразу завершал антивирусный процесс, а чтобы предотвратить его последующие запуски, изменял правила доступа к исполняемым файлам антивируса.

Как прекратить это безобразие? Во-первых, чтобы определить подозрительную активность и обнаружить активный руткит, нужно пристально следить за данными и критически важными системными файлами на низком уровне и тем самым ловить те угрозы, которые модифицируют структуры жесткого диска. Сравнивая «показания», полученные от ОС, с анализом данных на низком уровне, можно находить подозрительные различия и таким образом обнаруживать даже новые, не занесенные в базы руткиты. Во-вторых, нужно обеспечить достаточную самозащиту антивирусного продукта для того, чтобы зловред не смог вывести его из строя. И, наконец, в-третьих, нужно удалять все без исключения компоненты зловреда, которые, кстати, могут оказаться зараженными файлами операционной системы. Удаление этих файлов ставит под удар работоспособность всей ОС – это значит, что антивирусный продукт должен безболезненно лечить зараженные системные файлы. Только убедившись, что технологии «антируткит» в используемом антивирусном продукте выполняют на практике все вышеописанные требования, можно уверенно сказать: «Я знаю, что такое руткиты, и мой продукт от них защищает».

что такое, основные особенности, как удалять в «Касперском»

Как известно, существует несколько основных типов вредоносных программ. Многие пользователи не делают различий между ними, объединяя общим названием «вирусы». В итоге необходимый софт для защиты не устанавливается или используется неправильно. Естественно, такой подход может поставить под угрозу безопасность системы.

Как известно, существует несколько основных типов вредоносных программ. Многие пользователи не делают различий между ними, объединяя общим названием «вирусы». В итоге необходимый софт для защиты не устанавливается или используется неправильно. Естественно, такой подход может поставить под угрозу безопасность системы.

Понятие и история руткитов

Около 20 лет назад руткиты создавались как своеобразное дополнение к другим типам вредоносных программ — «шпионам» и вирусам. Их главной целью было лишь скрыть такое ПО от пользователя и его защиты.

Первые подобные программы появились в эпоху Unix. Сегодня их деятельность связана в основном с Windows. С течением времени руткиты изменились и сегодня включают полноценный набор функций, присущий вредоносным программам. С их помощью возможно осуществить на устройстве жертвы практически любые действия:

- похищать информацию: пароли, банковские данные;

- отслеживать поведение в сети;

- устанавливать, удалять программы и др.

То есть, по сути, они позволяют управлять компьютером жертвы на расстоянии. Сейчас руткиты представляют собой уже самостоятельный тип вредоносного софта.

То есть, по сути, они позволяют управлять компьютером жертвы на расстоянии. Сейчас руткиты представляют собой уже самостоятельный тип вредоносного софта.

Одна из основных особенностей и одновременно угроз, заключается в том, что такие программы-вредители обычно не распознаются стандартными антивирусами или файерволами. Поиск часто ничего не дает. Поэтому однажды проникнув в системные файлы или память, они могут оставаться незамеченными долгие годы, нанося вред устройству и его хозяину.

Подобные приложения специально созданы таким образом, чтобы скрываться при поиске, проводимом программами-защитниками. Мало того, некоторые из них способны отключать антивирусы и другие средства безопасности. В арсенале могут находиться различные инструменты:

- бот для совершения DDos-атак;

- «вор» паролей;

- сканер карточек;

- клавиатурный «шпион» и др.

Управлять чужим компьютером позволяет функция бэкдор. С ее помощью происходит подключение и установка необходимых модулей. Далее хакер может делать с устройством практически все что угодно.

Виды руткитов

Руткиты условно можно разделить на две основные категории:

- Уровня пользователя — обладают на компьютере правами наравне с другими приложениями. Они вмешиваются в другие процессы и используют их память. Наиболее распространенный вид.

- Уровня ядра — проникают в систему и получают почти безграничные возможности доступа к любым процессам. Встречаются заметно реже, видимо, потому, что их сложнее создать. Они хуже обнаруживаются и удаляются.

Примеры распространенных приложений:

Кроме основных, существуют более редкие формы — буткиты. Они преобразуют загрузчик и перехватывают управление не дожидаясь запуска операционной системы. В связи с возрастающим значением смартфонов, в последние несколько лет можно встретить руткиты, работающие на Android.

Методы заражения

Способы проникновения ничем не отличаются от других классов: вирусов, червей, троянов:

- посещение ненадежных сайтов — используются «слабые места» в браузере;

- через другие устройства, иногда злоумышленники специально оставляют флешки в посещаемых местах;

- подозрительные файлы, рассылаемые по почте и др.

Как правило, для заражения достаточно одного маленького файла, который «спрячется» внутри операционной системы. Затем он находит ее уязвимые места и получает права администратора. Дальше загружается остальное программное обеспечение, необходимое для паразитических целей.

Обнаружение и борьба

Напрашивается вопрос о том, как удалить руткиты. Сложности в борьбе присутствуют начиная с обнаружения. Поиск обычным средством не даст результата. В арсенале руткитов есть различные методы маскировки: сокрытие файлов, ключей реестра и пр. Как правило, для поиска вредителей необходимы специальные программы. Некоторые из них предназначены для обнаружения и удаления только одного определенного вида руткитов, другие — многих, в том числе — неизвестных. К первым относится, например, TDSSkiller («Касперский»). Поиск обычно производится с помощью:

Напрашивается вопрос о том, как удалить руткиты. Сложности в борьбе присутствуют начиная с обнаружения. Поиск обычным средством не даст результата. В арсенале руткитов есть различные методы маскировки: сокрытие файлов, ключей реестра и пр. Как правило, для поиска вредителей необходимы специальные программы. Некоторые из них предназначены для обнаружения и удаления только одного определенного вида руткитов, другие — многих, в том числе — неизвестных. К первым относится, например, TDSSkiller («Касперский»). Поиск обычно производится с помощью:

- сигнатурного анализа;

- поведенческого анализа;

- узконаправленных методов.

Удалять их также непросто. Нередко процесс включает несколько этапов. В результате, как правило, удаление затрагивает множество файлов. Если системные ресурсы повреждены слишком сильно, иногда приходится переустанавливать операционную систему. Для более простых случаев вполне подойдет, например, стандартная процедура лечения в Kaspersky Internet Security. Для отключения регулярного поиска руткитов в продуктах «Лаборатории Касперского» обычно достаточно открыть настройки и снять соответствующую галочку в пункте меню «Производительность». Хотя делать это не рекомендуется.

Применение TDSSKiller

Одной из программ, способных отыскать руткиты, является утилита TDSSKiller. Выпускается известной «Лабораторией Касперского», поэтому в ее качестве сомневаться не приходится. Как видно из названия, проверка направлена на поиск одного из распространенных видов руткитов — TDSS. Проверить свой компьютер с ее помощью можно бесплатно. Для этого достаточно найти ее на официальном сайте.

Программа не требует установки, после загрузки можно сразу запускать проверку. Перед работой придется принять условия использования. После этого есть возможность изменить параметры проверки соответствующей командой. Если дополнительных пожеланий нет, следует оставить все по умолчанию и нажать кнопку для начала проверки в том же окне.

Дальше потребуется немного подождать, пока программа будет осуществлять проверку заданных элементов системы. При обнаружении опасные приложения отключаются, предусмотрена возможность лечения. Для того чтобы они удалились, перезагружать компьютер необязательно.

Существуют и другие эффективные антируткиты. Главное, не забыть ими воспользоваться. При выборе антивируса желательно сразу обращать внимание на возможность борьбы с таким типом приложений. К сожалению, большинство стандартных программ-защитников не имеют подобной функции либо она недостаточно эффективна. В этом случае желательно заменить антивирус или воспользоваться специализированной программой для удаления. Только так можно обезопасить себя от нежелательных последствий, вызываемых руткитами.

Поиск руткитов в Касперском - что это, как отключить

Установка антивирусного ПО — отличный способ обезопасить компьютер от хакерских атак и увеличить скорость работы системы за счёт удаления ненужного мусора. Однако, некоторые функции популярных программ вызывают у пользователей вопросы, особенно если слишком задерживают работу сканирования в целом.

Данный материал расскажет о такой опции, как «Поиск руткитов» в антивирусе Kaspersky. Вы поймете что это за функция и как её отключить.

Что это за функция?

«Поиск руткитов» — одна из многочисленных опций в сканере антивирусной программы Kaspersky. Данная функция отличается повышенной длительностью проверки, а также иногда потребляет слишком много ресурсов и возможностей ПК.

Она включена в план работы изначально, что предусматривается протоколом полной проверки устройства на наличие вредоносного ПО. Перед тем, как переходить к отключению подобной манипуляции, стоит поближе познакомиться с её действием.

Поиск руткитов в Kaspersky

Что за вирус руткит?

Руткит — это отдельный тип хакерских утилит, которые направлены на скрытие действия вирусов в файлах системы, отдельных папках.

Подобное ПО появилось более 20 лет назад и до сих пор существует благодаря постоянному обновлению. Rootkit может использоваться для сокрытия других вирусов или же выступать в качестве самостоятельного инструмента внедрения.

Основными «функциями» руткитов является:

- Организация несанкционированного доступа к ПК со стороны хакеров и злоумышленников.

- Помощь в сокрытии деятельности программ от антивирусных систем, встроенного сканера Windows.

- Полное отключение деятельности антивируса за счёт проникновения в файлы программы-защитника.

Чаще всего используется злоумышленниками для фишинга (воровства личных данных), заимствования мощности компьютера для майнинга, организации DDOS-атак, сокрытия реального местоположения при проведении незаконных операций в интернете.

Руткит — самый распространенный и опасный тип угроз

Несмотря на постоянную эволюцию и возможность скрытого воздействия, большинство антивирусов уже умеют определять деятельность вируса — благодаря углубленному поиску и умному анализу поведения тех или иных файлов.

Однако, это требует увеличения времени сканирования, а также использование дополнительной мощности, что в купе замедлять работу компьютера, иногда и вовсе отключает некоторые программы.

Как отключить поиск руткитов в Kaspersky

Ввиду подобных ограничений некоторые пользователи желают отключить опцию поиска руткитов в Касперском — но стоит ли это делать? На самом деле, без этого аспекта проверка файлов практически бесполезна — поможет найти только открытые заражения, которые уже редко используются продуманными хакерами.

В итоге — пользователь избавляется лишь от элементарных троянов и червей, а устройство продолжает подвергаться атакам в скрытом режиме. Поэтому, отключается функция на свой страх и риск — предлагаем простую инструкцию для этого:

- Открываем клиент Касперского, переходим на главный экран.

- Внизу располагается знакомая каждому шестерёнка — прожимаем и попадаем в настройки работы программы.

- В правом меню находим графу “Производительность”.

- Последний пункт “Поиск программ, предназначенных для скрытия следов вредоносной программы в системе” — то, что нужно.

- Убираем галочку слева, перезагружаем компьютер для повторного сканирования и сохранения данных.

Отключение поиска и проверки руткитов в Касперском

Заключение

Если вам требуется временно ограничить работу программы — просто отключаем функционирование, не обязательно копаться в настройках. Это делается пунктом ниже — “Приостановить работу файлового антивируса”, где можно настроить нужный промежуток времени для отключения защиты.

Важно — после отключения поиска руткитов ваш компьютер станет максимально уязвимым, что касается и скачиваемых файлов из интернета. Не забудьте снова выставить флажок перед новой проверкой.

Надеемся, данный материал разъяснил вам функцию поиска руткитов в программе Kaspersky. Приятного использования и максимальной защиты!

Оценка статьи:

Загрузка...Ребятам о руткитах. | Nota Bene: официальный блог Евгения Касперского

// Или занимательная компьютерная проктология.

Честно говоря, публиковать этот пост – в этом есть некий риск. Не исключаю, что далеко не все читатели моего блога действительно настолько технически любопытны, чтобы интересоваться «руткитами» — техническими подробностями компьютерного зловредства и анти-зловредства. Ведь не всех интригует тема глубины кроличьей норы – большинство интересуется только вкусом и ценой крольчатины. Но – иду на риск и предлагаю две таблетки. Красную и синюю (как было у Нео). // кстати, где-то был интересный вопрос – а что бы произошло, если бы Нео слопал обе таблетки? :)

Итак – таблетка красная.

Тема интересная, но о ней в прессе почти как о покойнике – или ничего или леденящие душу, не имеющие ничего общего с реальностью страшилки. Ну, есть и много чисто технических публикаций, но широкой аудитории от этого проблема никак не становится понятнее.

А проблема есть.

Увы, большинство антивирусов откровенно задвигают на защиту от руткитов. А способность бороться с ними, во-первых, свидетельствует о технологической продвинутости и вообще антималварной экспертизе разработчика. Как следствие – на реальный уровень доверия, который этот разработчик заслуживает. А во-вторых, это прямо влияет на среднюю температуру по больнице и разгул кибер-негодяев в глобальном масштабе. Половина ботнетов используют руткит-технологии и умение антивирусов выводить эту заразу – лучшая защита от сетевого криминала.

Обо всём этом ниже и по порядку.

Начнём с азов. Что такое руткит?

Немного юниксовой археологии. Изначально термином «руткит» называли скрытые «закладки» в код стандартных юниксовых (линусковых) утилей – благо исходный код юни/лину-ксов открыт, втыкай что ни попадя. Главной задачей этих закладок было дождаться коннекта от удалённого «хозяина» и дать ему полный доступ к ресурсам системы (сделать хозяина «рутом» — потому и «руткит»). Т.е. умельцы-самоделкины, компиляющие систему сами из непроверенных источников, самостоятельно ставили себе «троянcкую закладку», которая позволяла неведомым хакерам из немеряных пространств Инета получать контроль над системой и рулить по своему усмотрению.

Достаточно популярный был термин, который был скопи-пиз.. пастен любителями «громких названий» для обозначения Виндовых зловредностей. Так *-никс термин давно забыт, используется теперь везде в приложении ко всему, что «прячется в системе».

Итак, «руткит» в современном понимании – это вовсе не страшный-престрашный вредонос, как можно прочитать в популярных статьях. Руткит в современном понимании – это просто технология сокрытия присутствия софта в системе. Инструментов тому много – перехват системных функций, изменение прав доступа, залочивание файлов, манипуляции с объектами ядра и много другого. И вредоносность этой технологии прямо зависит от фантазии автора. Вроде кухонного ножа – смотря как его использовать. Он может оказаться и полезной домашней утварью, а может быть и опасным холодным оружием в бытовых разборках. Например, руткиты используются в системах защиты от пиратства и эмуляторах разных устройств.

Но так повелось, что широкой публике эта технология больше известна с ярлыком плохиша. Много марвари (причём самой сложной и опасной) действительно использует руткиты, чтобы скрывать себя как от пользователя, так и от защитного ПО. Например, Stuxnet, TDSS, Sinowal и Rustock. Список очень длинный.

Историю, классификацию и прочие технические подробности по руткитам смотрите в Википедии. Также рекомендую вот эту обзорную статью по эволюции технологии. А я пойду дальше.

Руткиты – реально очень сложная технология. Некоторые из них научились обходить даже такие навороченные системы защиты как Patch Guard и цифровую подпись для драйверов. Я не сомневаюсь, что у кибер-негодяев такие спецы на вес золота. Да и сразу видно, что мало кто может себе позволить – например, у шикарно распиаренного McAfee Shady RAT (за которым, якобы, стояло некое правительство) этого не было.

Разумеется, и бороться с руткитами не так-то уж просто. С точки зрения интеграции в операционную систему и способности контролировать внутренние процессы руткиты равнозначны антивирусам. Как следствие – удаление руткита, а в частности лечение зараженного компьютера – задача нетривиальная. Но равные права нужно понимать буквально – у каждого также одинаковые возможности. И вот тут начинается реальный поединок мозгов и экспертизы.

Противостояние идёт по трём направлениям – детект модулей руткита (недопущение заражения), самозащита (чтобы руткит не вынес антивирус из памяти) и нападение (использование недостатков руткита для его нейтрализации и удаления).

Самое неприятное, что сейчас большинство антивирусов в борьбе с руткитами ограничиваются только детектом. Тупо вносят в базу данных хэши файлов-компонентов, тем самым позволяя детектировать руткит только в неактивном состоянии. В лучшем случае выпустят stand-alone утилиту для лечения (как в последней версии Нортона).

Оно и понятно: задетектить сигнатурой или того хуже — cтырить детект у соседа через мультисканер большого ума не надо. А вот проанализировать сложный код, подкрутить эвристику, сделать дженерик детект на всё семейство, перехватывать вредоносные скрипты, закрывать уязвимости в стороннем софте, разработать нормальную лечилку – для этого нужны и мозги и экспертиза. В результате и защита получается – решето. Немного подправили процесс – руткит уже не детектится. А о лечении активного заражения вообще речи не идёт.

Недавно на anti-malware.ru вышел свежий тест на способности разных продуктов лечить активное заражение руткитами. Ну, во-первых, просто приятно + респект нашему AMR (Anti-Malware Research). Так держать, очень горжусь как результатом, так и прогрессом по сравнению с прошлым годом. Во-вторых, из этой таблички очень просто понять, кто реально занимается исследованиями, а кто ориентируется на разные нерелевантные горе-тесты. В-третьих – это повод в нескольких словах рассказать про наши анти-руткит технологии.

У нас есть две собственные разработки против руткитов. Первая, QScan – такая универсальная таблетка против руткитов. Вторая, MARK – заточена под конкретные руткиты и их методики маскировки. Если QScan не справляется с чем-то, на помощь приходит MARK, проводит сложные хирургические мероприятия в памяти и передаёт «пациента» обратно QScan’у. У обеих технологий куча особенностей и хитростей. Например, QScan умело обходит руткитовые перехватчики – он разбирает файлы системного реестра и посекторно собирает файлы для сканирования. Дальше не буду углубляться – слишком сложно, да и тут много ноу-хау, которые ждут своей очереди в патентных бюро разных стран. Главное – налицо результат – наши продукты впереди всех по защите от руткитов!

Вот. А MARK мы сделали ещё в 2008 году. QScan появился годом позже. С тех пор постоянно их развиваем. Обе технологии — часть нашего антивирусного движка и присутствуют в коммерческих (консьюмерских и корпоративных) продуктах и бесплатных утилитах (например, наша Virus Removal Tool).

Я думаю, что чем дальше, тем руткиты будут становиться сложнее. И тем шире будет их применение. Уже сейчас старенький руткит можно запросто купить на чёрном рынке за пару сотен долларов и прикрутить к своей малвари. Да и сама технология тоже не стоит на месте -эволюционирует вместе с операционной системой! Руткиты начали поддерживать x64 (а мы что? Мы тоже их там ловим!), даже несмотря на то, что в x64 ОС усилили защиту от различных перехватов/модификаций системы. Плюс кибер-негодяи вовсю используют буткиты (также их использует и много легального софта), а на повестке дня уже стоят биоскиты.

Имхо, забивать на это направление малвари как это делает большинство антивирусных компаний – неправильно, недальновидно и вообще неуважительно по отношению к пользователям. У них создаётся ложное чувство защищённости – какой-нибудь троян может нормально себе жить-поживать на компьютере под защитой такого антивируса и «тырить всё»! И кому это надо?? Ясно кому!

В общем, смотрите, что себе ставите на компьютер. И не забывайте про сыр и мышеловки.

А синяя таблетка уже и не нужна – всё равно же ничего не помните! :)

Руткиты это что? | HelpAdmins.ru

Руткиты – вид вредоносных программных средств, которые внедряются в операционную систему (ОС) компьютера и открывают к нему неограниченный доступ злоумышленнику через удаленное соединение.

Изначально (более 20 лет назад) руткиты предназначались для того, чтобы скрывать удаленные манипуляции злоумышленника или следы пребывания вирусов, троянов на компьютере жертвы. Сегодня – руткитами называют любые наборы утилит, которые:

- скрывают свою деятельность или деятельность других процессов;

- манипулируют процессами ОС;

- открывают доступ к средствам ОС через сеть;

- собирают пользовательские данные и отправляют их через сеть.

Виды руткитов

Рассмотрим все виды руткитов.

Виды руткитов

Руткиты уровня пользователя – самые распространенные. Они запускаются с правами текущего пользователя, реже администраторскими. Обычно они проникают на компьютер с целью сделать из него зомби-машину для DDoS атаки или чтобы украсть конфиденциальные данные пользователя и переслать их злоумышленнику.

Руткиты уровня ядра – редки. Они запускаются с наивысшими правами, загружаются порой раньше операционной системы. Могут находится на компьютере годами, так как их очень сложно обнаружить, и они имеют наивысшие права в системе (root доступ).

Руткиты изменяющие пути исполнения внедряются в ОС, модифицируя обработчики событий операционной системы и системные файлы.

Руткиты, внедряющиеся в ядро, модифицируют само ядро операционной системы, их компоненты взаимодействуют друг с другом, образуя систему внутри системы. Удалить их можно только переустановив ОС.

Особый вид – это программно-аппаратные руткиты, которые работают на уровне выше чем любая операционная система. Они внедряются в механизм программного обеспечения аппаратной виртуализации.

Программно-аппаратные ракиты

Как попадает на компьютер

Руткиты попадают на компьютер пользователя так же, как и все остальное вредоносное ПО. Источником заражения может быть чужая флешка, письмо с незнакомого E-Mail адреса или случайно нажатая ссылка при серфинге в интернет.

На источнике заражения содержится только минимальный код внедрения. Когда он попадает в компьютер, то закрепится в системе и докачает все остальные компоненты с интернета. Когда он соберется в полном составе, он начнет делать то, для чего разработан – собирать данные и отправлять через интернет, устанавливать удаленный доступ к машине (backdoor – англ. черный ход).

Как бороться

Руткиты, которые внедряются в ядро чрезвычайно трудно обнаружить. Их не обнаруживает ни одно автоматизированное средство. Хорошая новость в том, что их единицы. Для каждого из них предназначено собственное средство, вроде TDSSKiller от лаборатории Касперского.

Официальное описание, инструкция и ссылка для скачивания

Средства для борьбы с руткитами уровня пользователя встроены в каждый современный пакет интернет защиты. Например, в Касперском (Kaspersky Internet Security) поиск руткитов по умолчанию включен и проводится каждый день, отключить его стандартными средствами нельзя.

Руткиты в Касперском

Это сделано для того, чтобы руткит не смог отключить защиту антивируса, чтобы проникнуть в систему. Если KIS встретит подозрительную активность в системе или узнает компонент руткита по сигнатурам, он заблокирует его.

это... Программы для удаления руткитов. Антивирус Касперского

Компьютерным вирусом можно назвать программу, которая скрытно работает и наносит вред всей системе или какой-то отдельной ее части. Каждый второй программист сталкивался с данной проблемой. Не осталось уже ни одного пользователя ПК, который не знал бы, что такое компьютерные вирусы.

Виды компьютерных вирусов:

- Черви. Это программы, которые захламляют систему путём постоянного размножения, копирования самих себя. Чем больше их в системе, тем медленнее она работает. Червь никак не может слиться с любой безопасной программой. Он существует в виде самостоятельного файла(ов).

- Троянские программы сливаются с безвредными и маскируются в них. Они не наносят никакого ущерба компьютеру, пока пользователь не запустит файл, в котором находится троян. Эти вирусы используются для удаления и изменения данных.

- Шпионские программы занимаются сбором информации. Их цель - обнаружить коды, пароли и передать тому, кто создал их и запустил в интернет, проще говоря - хозяину.

- Зомби-вирусы дают возможность хакеру контролировать заражённый компьютер. Пользователь может вообще не знать, что его ПК заражен и кто-то его использует.

- Блокирующие программы не дают возможности вообще войти в систему.

Что такое руткит?

Руткит – это одна или несколько программ, которые скрывают присутствие нежелательных приложений на компьютере, помогая злоумышленникам действовать незаметно. Он содержит в себе абсолютно весь набор функций вредоносного ПО. Поскольку это приложение зачастую находится глубоко в недрах системы, обнаружить его при помощи антивируса или других средств безопасности крайне сложно. Руткит - это набор программных средств, которые могут считывать сохранённые пароли, сканировать различные данные, а также отключать защиту ПК. Вдобавок, здесь есть функция бэкдора, это значит, что программа предоставляет хакеру возможность подключиться к компьютеру на расстоянии.

Другими словами, руткит – это приложение, которое отвечает за перехват системных функций. Для операционной системы Windows можно выделить такие популярные руткиты: TDSS, Necurs, Phanta, Alureon, Stoned, ZeroAccess.

Разновидности

Существует несколько вариантов этих вирусных программ. Их можно разделить на две категории: user-mode (пользовательские) и kernel-mode (руткиты уровня ядра). Утилиты первой категории имеют те же возможности, что и обычные приложения, которые можно запустить на устройстве. Они могут использовать память уже запущенных программ. Это наиболее популярный вариант. Руткиты второй категории находятся глубоко в системе и имеют полный доступ к компьютеру. Если такая программа установлена, то хакер может делать с атакованным устройством практически все, что хочет. Руткиты такого уровня гораздо сложнее создать, поэтому первая категория и пользуется большей популярностью. Но вирусную программу уровня ядра совсем непросто найти и удалить, и защита от компьютерных вирусов зачастую здесь абсолютно бессильна.

Существуют и другие, более редкие варианты руткитов. Называют эти программы буткитами. Суть их работы заключается в том, что они получают контроль над устройством задолго до запуска системы. Совсем недавно были созданы руткиты, атакующие Android-смартфоны. Хакерские технологии развиваются так же, как лецинзионное ПО - идут в ногу со временем.

Самодельные руткиты

Огромное количество зараженных компьютеров находятся в так называемой зомби-сети и используются для того, чтобы рассылать спам-сообщения. При этом пользователи этих ПК ничего не подозревают о такой «деятельности». До сегодняшнего дня было принято думать, что создавать упомянутые сети могут лишь профессиональные программисты. Но совсем скоро все может кардинально измениться. В сети реально найти всё больше инструментов для создания вирусных программ. Например, при помощи набора под названием Pinch можно легко создать руткит. Основой для этого вредоносного ПО будет Pinch Builder Trojan, который можно дополнить различными функциями. Это приложение с лёгкостью сможет считывать пароли в браузерах, распознавать вводимые данные и отправлять их аферистам, а также ловко прятать свои функции.

Способы заражения устройства

Изначально руткиты внедряются в систему точно так же, как и другие вирусные программы. При уязвимости плагина или браузера попасть на компьютер для приложения не составит никакого труда. Часто для этих целей используют флеш-накопители. Иногда хакеры просто бросают флешки в местах скопления людей, где человек может забрать зараженное устройство с собой. Так на компьютер жертвы попадает руткит. Это приводит к тому, что приложение использует слабые стороны системы и с легкостью получает доминирующее положение в ней. Затем программа проводит установку вспомогательных компонентов, которые используются для управления компьютером на расстоянии.

Фишинг

Нередко система заражается посредством фишинга. Существует большая возможность попадания кода на компьютер в процессе скачивания нелицензированных игр и программ. Очень часто его маскируют под файл, который называется Readme. Никогда нельзя забывать об опасности софта и игр, скачиваемых с непроверенных сайтов. Чаще всего пользователь запускает руткит самостоятельно, после чего программа сразу же прячет все признаки своей деятельности, и обнаружить ее потом очень непросто.

Почему руткит тяжело обнаружить?

Эта программа занимается перехватом данных различных приложений. Иногда антивирус засекает эти действия сразу. Но зачастую, когда устройство уже подвергнуто заражению, вирус с лёгкостью прячет всю информацию о состоянии компьютера, при этом следы деятельности уже исчезли, а сведения обо всём вредном софте удалены. Очевидно, что в такой ситуации у антивируса нет возможности найти какие-либо признаки руткита и попытаться устранить его. Но, как показывает практика, антивирусные программы способны сдержать такие атаки. А компании, которые занимаются производством защитного ПО, регулярно обновляют продукцию и добавляют в неё необходимую информацию о новых уязвимостях.

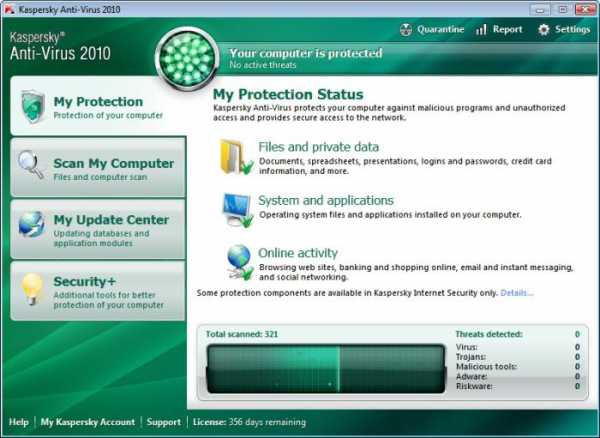

Поиск руткитов на компьютере

Для поиска этих вредоносных программ можно использовать различные утилиты, специально созданные для этих целей. Неплохо справляется с этой задачей "Антивирус Касперского". Следует просто проверять устройство на наличие всякого рода уязвимостей и вредоносных программ. Такая проверка очень важна для защиты системы от вирусов, в том числе и от руткитов. При помощи сканирования обнаруживается вредоносный код, который не смогла засечь защита от нежелательных программ. Вдобавок поиск помогает найти уязвимые места операционной системы, через которые злоумышленники могут заниматься распространением вредоносных программ и объектов. Вы ищете подходящую защиту? Вам вполне подойдет "Касперский". Руткит можно обнаружить, просто включив периодический поиск этих вирусов в вашей системе.

Для более детального поиска подобных приложений необходимо настроить антивирус на проверку работы важнейших файлов системы на самом низком уровне. Также очень важно гарантировать высокий уровень самозащиты антивируса, так как руткит может запросто вывести его из строя.

Проверка накопителей

Для того чтобы быть уверенным в безопасности компьютера, необходимо проверять при включении все переносные накопители. Руткиты могут легко проникнуть в вашу операционную систему через съемные диски, флешки. "Антивирус Касперского" подвергает моноторингу абсолютно все съемные информационные носители при подключении их к устройству. Для этого нужно просто настроить проверку накопителей и обязательно следить за обновлением вашего антивируса.

Удаление руткита

В борьбе с этими вредоносными приложениями существует много сложностей. Главная проблема заключается в том, что они довольно успешно противостоят обнаружению путём сокрытия ключей реестра и всех своих файлов таким образом, что антивирусные программы не в силах их найти. Существуют вспомогательные программы для удаления руткитов. Эти утилиты были созданы для поиска вредоносного ПО при помощи различных методов, в том числе и узкоспециальных. Можно скачать довольно эффективную программу Gmer. Она поможет уничтожить большинство известных руткитов. Еще можно посоветовать программу AVZ. Она успешно обнаруживает почти любой руткит. Как удалить опасное ПО с помощью этой программы? Это несложно: выставляем нужные настройки (утилита может как отправлять зараженные файлы на карантин, так и самостоятельно их удалять), далее выбираем вид проверки - полный моноторинг ПК или частичный. Затем запускаем саму проверку и ждем результатов.

Специальная программа TDSSkiller эффективно борется с приложением TDSS. AVG Anti-Rootkit поможет убрать оставшиеся руткиты. Очень важно после работы подобных помощников проверить систему на наличие заражения при помощи любого антивируса. Kaspersky Internet Security прекрасно справится с этой задачей. Более того, эта программа способна удалять более простые руткиты посредством функции лечения.

Нужно помнить о том, что при поиске вирусов любым защитным ПО не следует открывать никаких приложений и файлов на компьютере. Тогда проверка будет более эффективной. Естественно, необходимо не забывать регулярно обновлять антивирусное ПО. Идеальный вариант - ежедневное автоматическое (устанавливается в настройках) обновление программы, которое происходит при подключении к Сети.

Все, что вам следует знать о Thunderstrike — бутките для Mac

На 31-й ежегодной конференции Chaos Computer Club, прошедшей в конце декабря в Гамбурге, был представлен первый известный буткит для Mac OS X.

Треммелл Хадсон (Trammell Hudson), исследователь в сфере информационной безопасности, разработал атаку, которую окрестил Thunderstrike. Она эксплуатирует уязвимость, обнаруженную в глубине кода OS X; на самом деле даже глубже, на уровне прошивки. Хадсон уже уведомил Apple, которая, по сведениям, залатала брешь во всех устройствах, за исключением MacBook.

Нет сомнений в том, что Thunderstrike, как и все буткиты и руткиты, — очень опасная угроза: использующий ее злоумышленник может получить полный контроль над вашим компьютером. Это как вирус Эбола среди компьютерных угроз: вероятность заражения невысока, но, если уж вас угораздит подцепить заразу, последствия могут быть катастрофическими.

Interested in the Apple #Thunderstrike vulnerability but don't have an hour for the video? https://t.co/z5iaoMzRuf pic.twitter.com/jct5ZnTYji

— Trammell Hudson (@qrs) December 31, 2014

Буткит — подвид руткита, модифицирующий загрузочный сектор операционной системы, что позволяет получить полный контроль над инфицированной машиной. Буткит запускается при включении компьютера, еще до того, как загрузится сама ОС. Даже если удалить операционную систему, зловред никуда не денется. Как следствие, буткиты очень трудно удалить и даже обнаружить, хотя современные антивирусные продукты способны с ними справляться.

Thunderstrike — буткит, разработанный для устройств, работающих под управлением OS X. Его можно установить, получив доступ непосредственно к «начинке» Мака, либо через интерфейс Thunderbolt. Вероятность инфицирования первым способом ничтожно мала: для этого буткит должен быть установлен на этапе производства, либо же злоумышленник должен физически разобрать ваш MacBook и вручную провести необходимые модификации.

Более вероятен второй вариант — заражение через соединение Thunderbolt. Для атак такого типа, требующих физического доступа к компьютеру, даже есть специальный термин: атаки «evil maid». В принципе подойдет любой сценарий, в котором можно подобраться к компьютеру в отсутствие его владельца. Особое внимание стоит обратить на такие моменты, когда ваш компьютер против вашего желания оказывается один на один с совершенно незнакомыми вам людьми. Например, так происходит при досмотре службой безопасности аэропорта.

#Thunderstrike — это #буткит для #Mac, устанавливаемый только аппаратным способом или через интерфейс #Thunderbolt

Tweet

Возвращаясь к аналогии с вирусом Эбола, передающимся только в ходе непосредственного контакта, ваш компьютер может «подхватить» Thunderstrike, только если хакер разберет его либо установит зловреда с периферийного устройства через Thunderbolt.

Удалить буткит программным методом невозможно, так как зловред управляет ключами цифровых подписей и обновлений. Переустановка ОС не решает проблему, как и замена SSD, ведь на накопителе его тоже нет

Другие виды вредоносного ПО имеют менее разрушительный эффект, но «передаются» гораздо легче. Если продолжить использовать аналогию с человеческими заболеваниями, вирус обычного гриппа передается воздушно-капельным путем и для населения представляет в целом большую опасность, чем Эбола, хотя грипп в большинстве случаев не смертелен.

Так и в нашем случае: зловред, созданный для организации ботнета и пожирающий вычислительные ресурсы компьютера, хоть и менее страшен в каждом отдельном случае, но беспокоит общественность гораздо больше, чем Thunderstrike, так как он может инфицировать компьютер удаленно — через веб, фишинговое email-сообщение и так далее.

«Так как это первый буткит для OS X, ни один антивирусный продукт его не обнаруживает, — заявил Хадсон. — Thunderstrike осуществляет контроль над каждым процессом инфицированной системы, что позволяет злоумышленнику фиксировать нажатия клавиш, получать ключи шифрования накопителей, внедрять бэкдоры в ядро OS X и обходить пароли. Удалить Thunderstrike программным методом невозможно, так как зловред управляет ключами цифровых подписей и обновлений. Переустановка ОС не решает проблему, как и замена SSD, — на накопителе зловреда тоже нет».

Лучший способ защитить свой Макбук от Thunderstrike — убедиться, что никто не имеет доступ к вашему компьютеру во время вашего отсутствия. Одним словом, если не упускаете свои устройства из виду, проблем у вас возникнуть не должно.

Так что откиньтесь на спинку кресла и послушайте легкую музыку в исполнении группы AC/DC:

Бесплатные антивирусные утилиты «Лаборатории Касперского»

Каждого человека хотя бы пару раз в жизни ужасно раздражал компьютер или телефон. В самый ответственный момент техника начинает тупить, зависать и открывать не те приложения. В такой ситуации хочется разве что выбросить устройство, а иногда — не просто выбросить, а сделать это с особой жестокостью.

Но в глубине души все равно понимаешь, что так обходиться с техникой в любом случае неправильно. Мы придумали более экономичное решение, ведь новое устройство с текущим курсом рубля обойдется в такую кругленькую сумму, будто оно сделано из золота.

Так вот, попробуйте просто проверить его на наличие руткитов и вирусов. Для этого мы создали специальные утилиты, работающие как с компьютерами на Windows, так и с телефонами на базе Android.

Совет недели: как защитить ваш компьютер и не заплатить за это ни копейки — https://t.co/ZoMO0eF0c0 pic.twitter.com/mFNgdZJJyU

— Kaspersky Lab (@Kaspersky_ru) January 29, 2016

С помощью утилит «Лаборатории Касперского» вы можете быстро проверить ваш компьютер на наличие активного заражения, уязвимостей ОС и других проблем, а также получить рекомендации по улучшению защиты. И для всего этого достаточно нажать буквально одну кнопку.

Если вы хотите проверить и вылечить компьютер, скачайте и запустите Kaspersky Virus Removal Tool.

Если Kaspersky Virus Removal Tool обнаружит зараженные файлы, она выведет их список и предложит вам выбрать дальнейшие действия. Файлы можно попытаться вылечить, удалить или отправить на карантин. Действия можно выбирать как для всех файлов сразу, так и для каждого в отдельности.

Если вам кажется, что проверка при помощи Kaspersky Virus Removal Tool не принесла желаемого результата, можно воспользоваться другой бесплатной утилитой, TDSSkiller. Она умеет удалять большинство известных руткитов — вредоносных программ, получающих доступ к системным функциям и тщательно маскирующих свое присутствие.

Утилита обнаруживает подозрительные объекты и предлагает отправить их на карантин для последующей проверки. Если в результате проверки будет выяснено, что файлы содержат зловредные объекты, их будет предложено либо попытаться вылечить, либо удалить.

Для телефона на базе Android установите Kaspersky Threat Scan.

Эта утилита поможет проверить, подвержен ли ваш аппарат наиболее распространенным уязвимостям.

Если вы хотите забыть о возможном заражении устройств как о страшном сне, мы рекомендуем установить программу, которая будет осуществлять проверку за вас. Для компьютера это, например, Kaspersky Internet Security, Kaspersky Antivirus, Kaspersky Total Security или Kaspersky Free, а для телефона на Android — Kaspersky Internet Security для Android.