Випнет что это такое

| Криптографические механизмы ViPNet CSP 4.2 | Windows | Linux | |

| Вычисление хэш-функции | ГОСТ Р 34.11-941 и ГОСТ 34.11-2012 | ✔ | ✔ |

| Шифрование и имитозащита данных | ГОСТ 28147-89 | ✔ | ✔ |

| Формирование и проверка электронной подписи | ГОСТ Р 34.10-2001 2 и ГОСТ 34.10-2012 | ✔ | ✔ |

| Генерация долговременных ключей | ГОСТ Р 34.10-20012 и ГОСТ 34.10-2012 | ✔ | ✔ |

| Симметричное шифрование | ГОСТ 28147-89 | ✔ | ✔ |

| Поддержка CMS | ✔ | ✔ | |

| Создание защищенного TLS-соединения | ✔ | ||

| Полные названия и типы устройств | Поддержка в ViPNet CSP для Windows | Поддержка в ViPNet CSP для Linux | |

| Универсальная электронная карта (УЭК) | ✔ | ||

| Смарт-карты и токены семейств ESMART Token, ESMART Token ГОСТ | ✔ | ||

| Infotecs Software Token — программная реализация стандарта PKCS#11 | ✔ | ✔ | |

| Смарт-карты aKey S1000, aKey S1003, aKey S1004 производства компании Ak Kamal Security | ✔ | ||

| Виртуальный токен ViPNet HSM производства ОАО «ИнфоТеКС» | ✔ | ||

| Персональные электронные ключи и смарт-карты JaCarta PKI производства компании «Аладдин Р.Д.» | ✔ | ✔ | |

| Смарт-карты Gemalto Optelio Contactless D72, KONA 131 72K и JaCarta LT с апплетом от компании «Аладдин Р.Д.» | ✔ | ||

| Смарт-карты CardOS/M4.01a, CardOS V4.3B, CardOS V4.2B, CardOS V4.2B DI, CardOS V4.2C, CardOS V4.4 производства компании Atos (Siemens) | ✔ | ||

| Персональные электронные ключи eToken ГОСТ и JaCarta ГОСТ производства компании «Аладдин Р.Д.» | ✔ | ✔ | |

| Электронные идентификаторы Рутокен ЭЦП и Рутокен Lite производства компании «Актив» | ✔ | ✔ | |

| Электронные идентификаторы Рутокен и Рутокен S производства компании «Актив» | ✔ | ✔ | |

| Персональные электронные ключи eToken PRO (Java), eToken PRO, смарт-карты eToken PRO (Java), eToken PRO, JaCarta PRO производства компании «Аладдин Р.Д.» | ✔ | ✔ | |

Обзор возможностей VipNet Client - статьи Интелком.

VipNet Client — многофункциональный программный комплекс для защиты локальных и удалённых рабочих мест сотрудников, сертифицированный ФСБ России. Решение разработано отечественной компанией «ИнфоТеКС» на базе технологии ViPNet. На сегодняшний день это одна из самых масштабируемых технологий построения защищённых сетей на отечественном рынке. Программный комплекс «ВипНет Клиент» выпускается в модификациях для трёх операционных систем: Microsoft Windows, Linux и OS X. Версия ViPNet Client 4 for Linux включена в Единый реестр российского программного обеспечения и полностью соответствует требованиям государственной программы импортозамещения.

Назначение программного комплекса

«ВипНет Клиент» обеспечивает защиту корпоративных рабочих станций от внешних и внутрисетевых угроз путём фильтрации трафика. В дополнение к этому программный комплекс обеспечивает безопасную работу удалённых сотрудников в корпоративных системах и сервисах. Защищённый мобильный и веб-доступ к ресурсам компании организуется с помощью зашифрованного канала связи. Возможностей обычной виртуальной частной сети (VPN) в подобных ситуациях недостаточно, поскольку в технологии VPN не предусмотрены функции обнаружения и блокировки атак. ViPNet же отлично справляется с задачей обеспечения информационной безопасности при обмене данными между географически распределёнными сетями.

Сертификат соответствия требованиям Федеральной службы безопасности России подтверждает, что «ВипНет Клиент» может использоваться для криптографической защиты конфиденциальной информации, за исключением данных, составляющих гостайну. Приведённый в сертификате обзор возможностей ViPNet Client включает:

- создание и управление ключевой информацией;

- шифрование файлов и данных в оперативной памяти;

- шифрование IP-трафика;

- вычисление значения хэш-функции для файлов и данных в оперативной памяти;

- защита TLS-соединений;

- реализация функционала электронной подписи в соответствии с Федеральным законом от 06.04.2011 №63-ФЗ «Об электронной подписи».

Сценарии применения «ВипНет Клиента»

Программный комплекс может использоваться в различных назначениях.

- В качестве VPN-клиента с функциями шифрования трафика и имитозащиты IP-пакетов. Решение обеспечивает безопасность конфиденциальных данных, обмен которыми осуществляется через каналы связи общего пользования внутри корпоративной VPN-сети.

- В роли персонального сетевого экрана (данный сценарий применения актуален только для версий ПК для Windows и Linux). Путём фильтрации трафика программный комплекс надёжно защищает компьютеры локальной сети от всех типов внешних угроз.

- Как инструмент контроля сетевой активности приложений и компонентов ОС (данный сценарий применения актуален исключительно для версии ПК для Windows). ViPNet Client снимет со штатного специалиста по информационной безопасности значительную часть рутинной нагрузки, позволит всегда быть в курсе текущих сетевых активностей и оперативно реагировать на выявленные аномальные процессы.

- Для защиты сети от внутренних угроз. Соединение пользователей между собой, связь с корпоративными системами и сервисами осуществляется через защищённые каналы по схеме «точка – точка». Такой подход позволяет оградить информацию от постороннего доступа внутри локальной сети компании.

- Для защиты коммуникации пользователей. «ВипНет Клиент» легко интегрируется со всеми решениями линейки ViPNet Network Security. Его совместное использование с приложениями «ВипНет Коннект» и «ВипНет Деловая почта» позволяет создать всестороннюю и надёжную защиту для общения пользователей. Предусмотрена возможность интеграции программного комплекса с корпоративными системами IP-телефонии и видеоконференцсвязи.

- Для защиты виртуальных машин. «ВипНет Клиент» подходит для запуска на виртуальных серверах. Предусмотрена возможность использования средств защиты ViPNet в VDI-средах.

- Для организации повсеместного стабильного доступа. Программный комплекс обеспечивает одинаково качественный доступ к корпоративным системам и сервисам с мобильных и десктопных устройств, независимо от местоположения пользователей (при использовании решения ViPNet Network Security).

Завершая обзор ViPNet Client, следует отметить, что использование данного средства защиты информации не влияет на работу сторонних приложений на ПК пользователей.

Наше предложение

Купить программный комплекс «ВипНет Клиент», заказать его установку и настройку можно в ООО «Интелком». Мы являемся официальным партнёром компании-разработчика сертифицированных средств защиты информации «ИнфоТеКС». «Интелком» более 10 лет занимается обеспечением комплексной информационной безопасности на предприятиях государственного, промышленного и коммерческого секторов. Наша деятельность сертифицирована ФСТЭК и ФСБ России. Нам доверяют правительства Московской и Тульской областей, МФЦ 20 городов России, ведущие оборонные предприятия и крупнейшие вузы страны. Наши проекты отмечены благодарственными отзывами Госдумы, УФМС, МВД, ФСБ и МЧС РФ, госкорпораций «РОСТЕХ» и «Высокоточные комплексы». Обращаясь в ООО «Интелком», вы можете быть уверены в надёжной защите ваших информационных систем. На все работы предоставляются долгосрочные гарантии.

ViPNet Client

ViPNet Client представляет собой программный комплекс, предназначенный для защиты компьютеров корпоративных пользователей. Благодаря встроенной функции фильтрации трафика, обеспечивается надежная защита от внешних и внутренних сетевых атак. ViPNet Client поддерживает работу на компьютерах под управлением операционных систем Windows, Linux и OS X.

СКАЧАТЬ VIPNET CSP

СКАЧАТЬ VIPNET CLIENT 4.3

Установка и настройка ViPNet

Установка ViPNet Client

Установить ViPNet Client 4.3 на компьютер

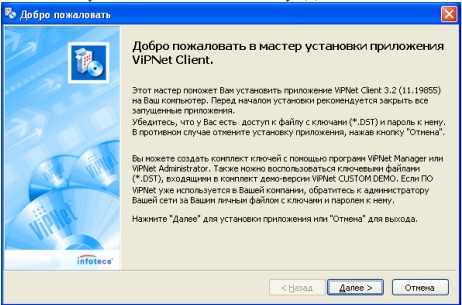

1 Для установки VipNet Client запустите установочный файл Setup.exe и в открывшемся окне установки нажмите на кнопку Далее.

Проблемы с ViPNet на Windows 10?

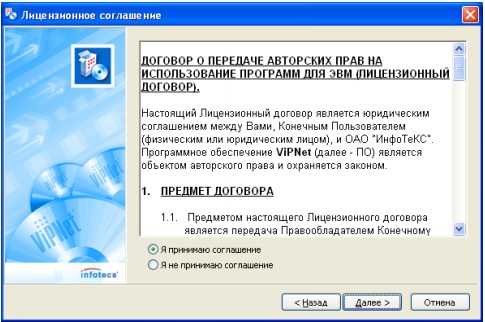

Возможно вас заинтересует, как установить ViPNet на Windows 10, читайте на нашем сайте. У многих пользователей возникают ошибки с программой в 10-й версии Windows. В статье приведено некоторое решение этой проблемы.2 Примите условия лицензионного соглашения и нажмите на кнопку Далее.

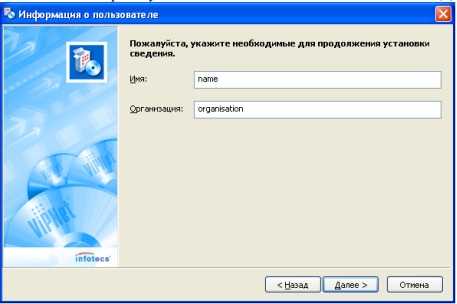

3 На все остальные вопросы установщика последовательно отвечайте Далее.

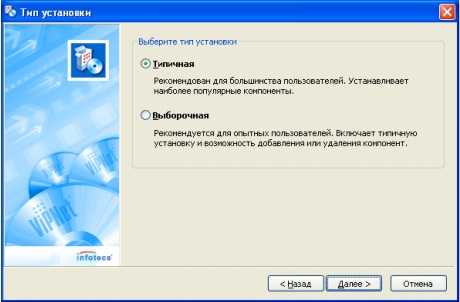

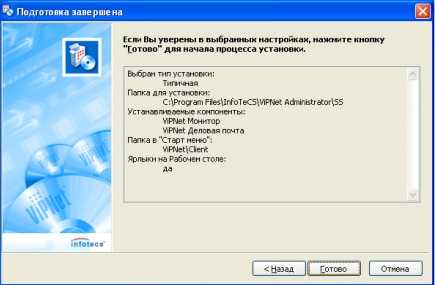

4 Выберите Типичную установку и нажмите на кнопку Далее.

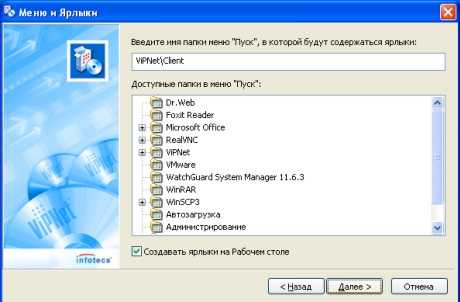

5 В следующем окне Меню и ярлыки нажмите на кнопку Далее.

6 Нажмите на кнопку Готово.

7 Дождитесь окончания установки и перезагрузите компьютер. Галочку с readme.txt можно снять.

Установка ViPNet Client 3.2 завершена. Если вам необходимо установить ViPNet Client 4.3 воспользуйтесь этой ссылкой.

Инициализация ViPNet

8 После перезагрузки компьютера появится сообщение о необходимости произвести первичную инициализацию с использованием ключевого набора и ввести пароль.

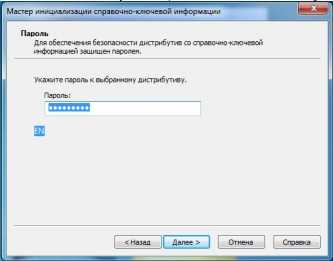

Ключевой набор представляет собой папку с названием вашей организации, в которой находятся файл с расширением .DST и пароль. Пароль содержится в файле с именем, начинающимся со слова «parols…». В файле содержится сам пароль — 9-значный набор английских символов и мнемоническая фраза для простого запоминания пароля – из трёх слов. Пароль складывается из первых трех букв каждого слова, набирается пароль на английской раскладке. Например, парольная фраза «командир дурит солдата» означает, что надо на англ. раскладке набрать комдурсол, что соответствует паролю rjvlehcjk.

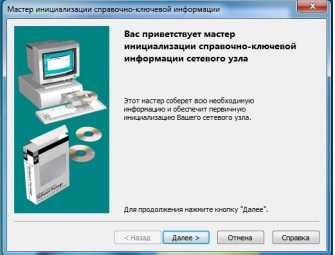

9 Для того чтобы произвести инициализацию, запустите приложение ViPNet Client [Монитор] и выберите пункт Первичная инициализация. Запустится мастер первичной инициализации.

10 В открывшемся окне нажмите на кнопку Далее.

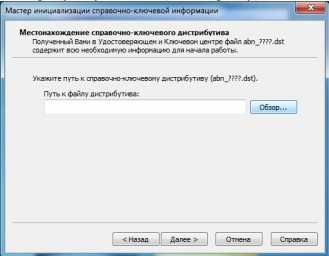

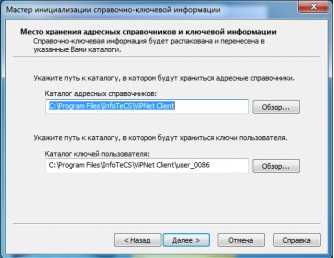

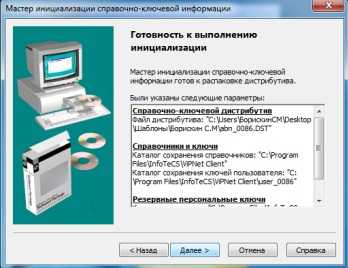

11 Следуя подсказкам мастера, укажите путь к файлу с расширением .DST и пароль. Остальные настройки оставьте по умолчанию, не изменяя их. В открывшемся окне нажмите на кнопку Далее и выберите путь к полученному дистрибутиву ключей (*.DST файлу).

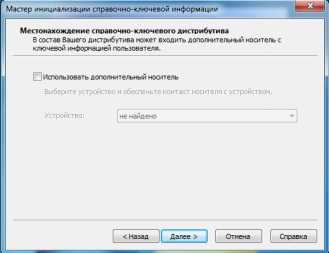

12 В следующем окно нажмите на кнопку Далее.

13 В следующем окне введите пароль для данного ViPNet Client (пароль отправляется вместе с .DST файлом) и нажмите на кнопку Далее.

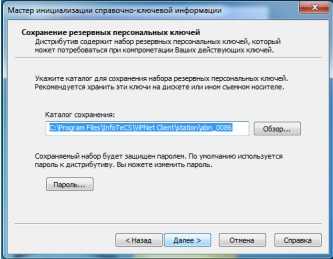

14 На все дальнейшие вопросы установщика отвечайте Далее.

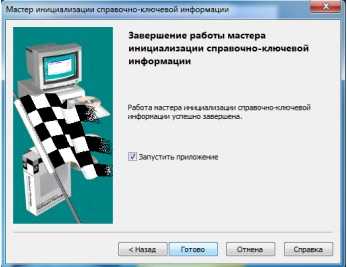

15 В конце завершения работы мастера инициализации установите галочку Запустить приложение и нажмите на кнопку Готово.

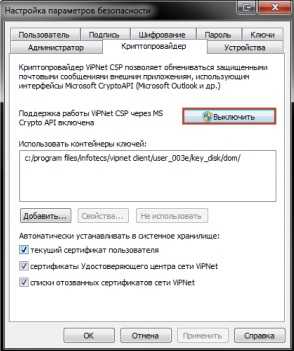

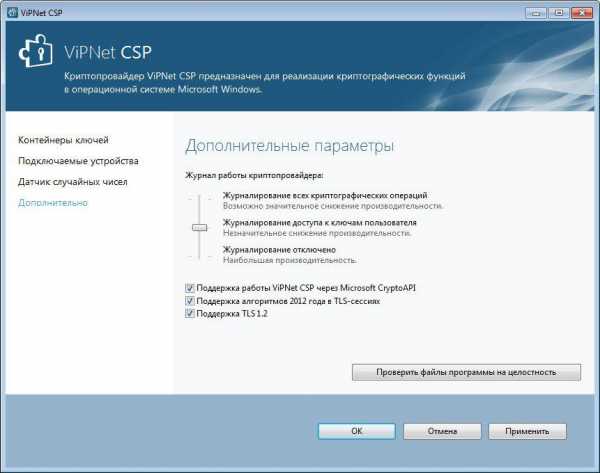

16 После инициализации в настройках ViPNet Client необходимо отключить криптопровайдер ViPNet CSP.

17 Запустите ViPNet Client [Монитор] и перейдите в раздел Сервис → Настройка параметров безопасности.

18 В открывшемся окне Настройка параметров безопасности перейдите на вкладку Криптопровайдер и проверьте, что Поддержка работы ViPNet CSP через MS CryptoAPI выключена. Если это не так, нажмите на кнопку Выключить.

19 Сохраните настройки, нажав на кнопку Оk, и согласитесь с предложением перезагрузить компьютер, нажав на кнопку Да и перезагрузите компьютер.

Настройка ViPNet

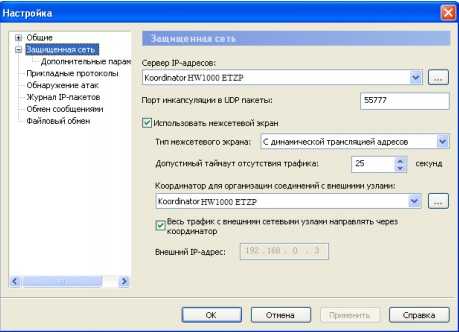

После перезагрузки компьютера запустите приложение ViPNet Client [Монитор] и выберите в нем пункт меню Сервис → Настройка → Защищённая сеть и убедитесь, что выбраны следующие параметры:

→ Стоит галочка Использовать межсетевой экран.

→ Тип межсетевого экрана С динамической трансляцией адресов.

→ Координатор для соединений с внешними узлами выбран Координатор HW1000 ETZP.

20 Разверните окно программы VipNet Client [Monitor]. Для этого дважды кликните на значок VipNet на панели задач.

21 В открывшемся окне слева выберите пункт Защищенная сеть и найдите абонентский пункт HW1000 ETZP.

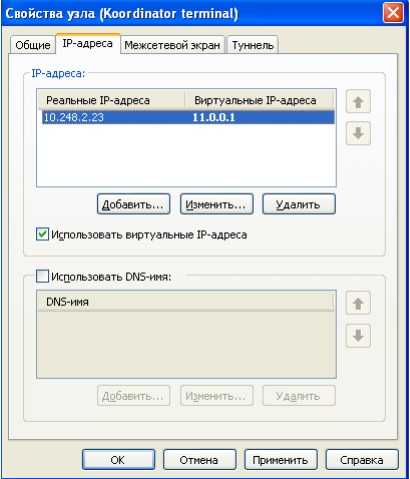

22 Далее откройте свойства абонентского пункта HW-1000 ETZP (дважды кликнув левой кнопкой мыши на записи HW-1000 ETZP). На вкладке IP- адреса убедитесь, что первым в списке стоит адрес 10.248.2.23 и стоит галочка Использовать виртуальные IP-адреса.

23 На вкладке Межсетевой экран убедитесь, что в настройках доступа через межсетевой экран на первом месте стоит IP-адрес 217.175.155.68, и, при необходимости, передвиньте его наверх списка. Также рекомендуется выставить метрику 10 для этого IP-адреса, если он не верхний в списке, а для остальных IP-адресов установить метрику 100.

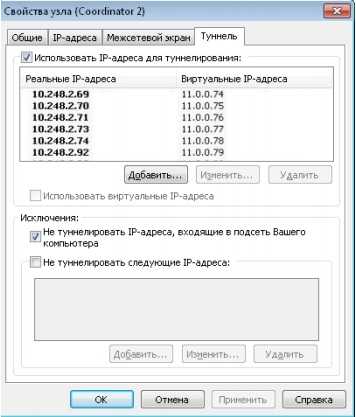

24 Перейдите на вкладку Туннель и убедитесь в наличие следующих туннельных IP-адресов:

Удостоверьтесь, что стоит галочка Использовать IP-адреса для туннелирования (если галки нет, поставьте её) и что не стоит галочка Использовать виртуальные IP-адреса.

25 Сохраните изменения – нажмите на кнопки Применить и Ок.

26 Убедитесь, что связь по защищенному каналу установлена. Для этого выделите в списке защищенной сети ПО VipNet-Монитор Координатор HW1000 ETZP и нажмите на клавишу F5 на клавиатуре. Должна появиться надпись, что узел доступен.

Сказ о том, как мы отечественного производителя поддерживали / Nexign corporate blog / Habr

Если долго мучиться — что-нибудь получится!

(с) народная мудрость

Настало время увлекательных историй, %username%!

Сразу оговорюсь, что описанной ниже истории никогда не случалось. Все совпадения случайны, все персонажи вымышлены.

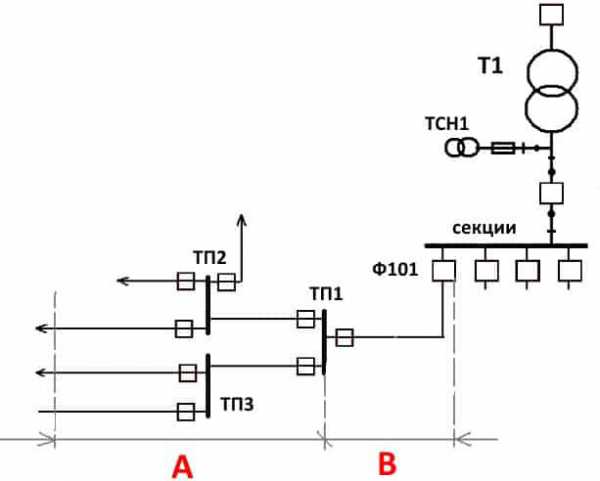

В силу своей профессиональной деятельности, нам приходится работать с разными операторами связи. Практически все они — федерального уровня, либо их «дочки» в странах СНГ. Одной из таких компаний является… Пусть он будет Z.

История взаимоотношений с ним давняя и коллеги, наверное, расскажут много интересного. Но это как-нибудь потом, а пока расскажу свою историю я.

Требования к безопасности в этой компании серьезные — положение обязывает (А еще 152-ФЗ «О защите персональных данных»). Причем если раньше требования были драконовские (в духе «Миссия невыполнима»: изолированное помещение, сканер сетчатки, автоматчики...), то сейчас свелись к просто строгим: индивидуальные учетки и шифрованные каналы связи между нами и заказчиком. Шифрование — ГОСТовское, никакого вам буржуйского заграничного IPSec. Рынок таких решений мал, поставщиков — раз-два и кончились. Реализация… ну не Checkpoint и не Cisco, но терпимо.

Но это была присказка, а за сказкой прошу под кат!

1. Ты помнишь, как все начиналось?

Защищенная сеть партнера построена на базе решения ViPNet от отечественного производителя — компании Инфотекс. До недавнего времени использовались индивидуальные клиенты ViPNet client с именными ключами. Однако сотрудников у нас много, а ключей — всего десять, больше партнер не дает. Как-то справлялись, но было жутко неудобно, поэтому решили ставить выделенный шлюз.

После переговоров с менеджером Инфотекса и специалистами партнера остановились на ПАК ViPNet Coordinator HW1000 на базе сервера Aquarius. Импортозамещение же Внутри этого ПАК — обычный debian-based линукс с собственным шеллом (можно выйти в bash) и установленным софтом ViPNet Coordinator (тестовую версию можно скачать в виде пакета).

Т.к. рынок таких решений крайне небольшой, то стандартизацией там и не пахнет. Ты должен купить железку у того же производителя, что и твой партнер, иначе ничего не получится. Отсюда и уровень сервиса — никаких тебе NBD (хотя стоимость поддержки далеко не копеечная), хотя саппорт отвечает довольно оперативно, стоит отметить, чего, порой, не скажешь о менеджерах.

Первым «открытием» после получения оборудования было то, что управляющий софт требует для своей работы 16-bit MS-DOS подсистему (!). Учитывая, что программ две («Центр Управления Сетью» и «Удостоверяющий и Ключевой Центр»), используют они общие папки (хотя в документации описано их разнесение на разные АРМ), то наименее геморройным вариантом стала установка виртуалки с Win2003 x32. 2015й год говорите? x86-64? Не, не слышали. Версия софта, поддерживающего 64-битные ОС, в настоящий момент проходит сертификацию органами — был ответ саппорта.

Инструкция пользователя подробна и многостранична, а описание готовых схем занимает едва ли полтора десятка страниц и наполовину состоит из рисунков. Если бы не помощь коллег, которые уже запускали подобные ПАК (Саша, спасибо!), то процесс только настройки и освоения документации затянулся бы, думаю, на месяц-другой. Сам же Инфотекс настоятельно рекомендует пройти пятидневные курсы (разумеется, платные, но относительно дешевые), либо воспользоваться услугами интегратора. Но мы ведь не ищем легких путей, правда? :) К слову, краткую инструкцию саппорт мне, все же, прислал.

2. Поехали!

Начинается все с установки ПО администратора: Центр Управления Сетью (ЦУС), Удостоверяющий и Ключевой Центр (УКЦ) и ViPNet Client, которым мы будем проверять наш канал. Для работы потребуется лицензия (идет вместе с ПАК). Клиент пока не запускаем, нам для него еще ключи надо сделать. Файлик лицензии копируем в C:\Program files\InfoTecs\{NCC,KC}. Ребутаемся.

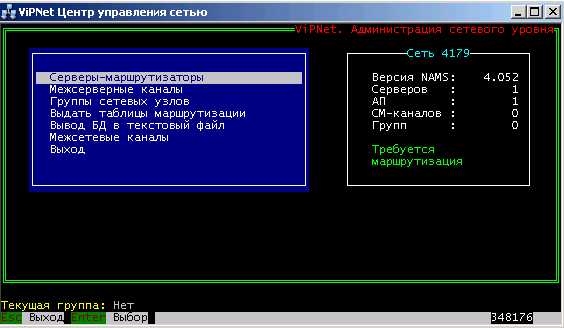

Запускаем ЦУС.

Интерфейс ЦУС

Принимаем настройки по умолчанию. Открываем Службы -> адресная администрация -> Структура сети ViPNet.

Создаем сервер-маршрутизатор (СМ). В подавляющем большинстве случаев он понадобится один, даже если у вас кластерная конфигурация. В СМ создаем Абонентский Пункт (АП) admin.

Структура сети ViPNet

Проверяем командой "Выдать таблицы маршрутизации".

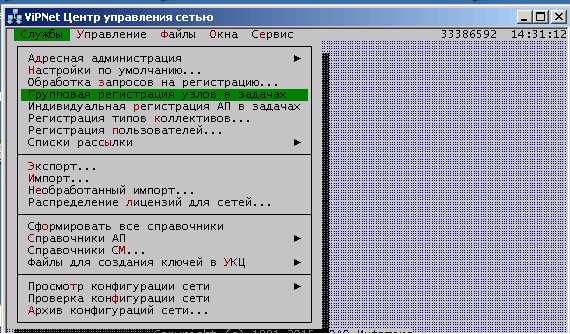

Далее все в том же меню "Службы":

Групповая регистрация узлов в задачах -> Coordinator -> добавляем наши СМ.

Индивидуальная регистрация в задачах -> admin -> добавляем галки ЦУС + УКЦ.

Регистрация типов коллективов — admin -> связи -> добавляем СМ.

Регистрация пользователей -> Добавляем еще одного пользователя в ТК admin и vpn1000

Групповая регистрация узлов в задачах -> Coordinator -> регистрация в задаче hw1000 -> выбираем нужный СМ -> ip адреса -> вводим IP-адреса. (См. в документации «ViPNet NCC» пп. 13.4.2.1 и 13.5). Здесь нужно указать внутренний и внешний адрес нашего координатора и туннелируемые сети.

Теперь проверяем:

Проверка конфигурации

Сформировать все справочники

С ЦУС пока закончили, запускаем наш УКЦ

Внешний вид УКЦ

Первичная настройка происходит с помощью незамысловатого мастера. Описывать каждую кнопку не буду, пробегусь кратко.

Пользователь которого назначаем админом сети — admin, параметры по умолчанию не меняем. Отмечаем галкой «создать ассиметричный мастер ключ»

Задать пароль администратора для группы «Вся сеть» (в эту группу по умолчанию входят все сетевые узлы), который используется для входа в режим администратора на Сетевых Узлах (наших координаторах).

Созданные дистрибутивы будут отображены в УКЦ в разделе Ключевой центр > Своя сеть ViPNet > Ключи > Дистрибутивы ключей.

После этого перезапускаем УКЦ — он спросит пароль. Вводим тот самый пароль администратора, который только что сгенерировали.

Маленькая ремарка: если при первой установке какой-то из паролей вы вдруг забыли, то проще всего будет перенастроить все заново (удалить ЦУС и УКЦ, удалить папку InfoTecs) — со второго-третьего раза настройка занимает минут пятнадцать и идет почти на автомат).

Формируем экспорт для сети нашего партнера.

В ЦУС: Службы -> Экспорт. Т.к. у нас пока ничего нет, добавляем сеть для экспорта (это доверенная сеть вашего партнера). Добавляем туда все наши СУ и все ТК. Жмем Копировать.

Полученные файлики нужно будет забрать в папке NCC\EXPORT, запихнуть в зашифрованный архив и передать администратору сети-партнера.

Принимаем импорт. Копируем содержимое архива в папку IMPORT, перезпускаем ЦУС. Службы -> необработанный импорт.

Возвращаемся в УКЦ

Принимаем симметричный мастер-ключ (см. мануал по УКЦ) либо создаем свой — тут как договоритесь с партнером

Создаем ключи узлов (см. мануал по УКЦ)

Своя сеть -> Ключи -> Ключи узлов. На каждом узле ПКМ -> перенести в ЦУС

ЦУС

Сформировать все справочники, затем делаем повторный экспорт и отсылаем партнеру. Принимаем импорт.

Готовим дистрибутивы ключей

УКЦ -> КЦ -> СУ -> Открыть. Задаем пароль администратора.

ЦУС -> Службы -> Файлы для… УКЦ -> Дистрибутивов... (копируем оба СУ: VPN1000 и admin)

УКЦ -> Сервис -> Автоматически создать -> Дистрибутивы ключей

Переносим дистрибутивы (файлы *.dst) на съемный носитель (с помощью команды Перенести в папку в контекстном меню).

Копируем на этот же носитель пароли пользователей (меню Сервис > Сохранить пароли в файле > Пароли пользователей).

Импортируем сертификаты

УКЦ -> УЦ -> Доверенные сети -> Входящие. Импортируем все сертификаты

Наконец, добираемся, собственно, до железа

Импортируем ключи и справочники на HW. С помощью мастера настраиваем сетевые интерфейсы. Это можно будет сделать позже из консоли. Пароль по умолчанию для входа vipnet/vipnet

После установки ключей логин: vipnet, пароль: пароль от дистрибутива с ключами СМ, enable: пароль администратора СУ (тот что для УКЦ).

В ЦУС добавляем связи между импортированным ТК и своими. Снова делаем у себя экспорт и принимаем импорт. Импорт-экспорт повторяем, пока с обеих сторон не прекратятся аномалии.

После каждого импорта делаем «Сформировать все справочники», Управление -> Отправить измененные файлы -> Справочники узлов -> выбираем наши СУ (admin, vpn1000) и отправляем.

В ViPNet-клиенте при этом должно появиться сообщение об обновлении адресных справочников и появиться координатор, с которым мы связываемся.

ЦУС -> Управление -> Отправить измененные файлы -> Ключи узлов. Отправляем ключи на координатор и клиент.

доверенная сеть 4321

В сети номер 1234 делаем следующее:

— Делаем резервную копию (архив)

— Формируем начальный экспорт как описано в документации

— Задаем шлюз для меж сеть

— Копируем начальный экспорт

— Генерируем ИСММК для сети 4321 в УКЦ

— Делаем экспорт для сети 4321

потом делаем следующее:

— Передаете начальный экспорт для сети 4321

— копируете начальный экспорт из сети 1234 в папки имопрта ЦУС и УКЦ сети 4321.

Теперь перейдем в сеть 4321:

— Делаем резервную копию (архив)

— Подключаем межсетевой канал

— Установить связи между ТК 2-х сетей 1234 и 4321

— Сформировать ответный экспорт для сети 1234

— Не забыть задать СМ_шлюз и скопировать ответный экспорт

— Так же не забыть проверить наличии аномальных ситуаций.

— Сформировать справочники

— Импортировать список сертификатов ЭЦП администраторов сети 1234 в УКЦ сети 4321

— Импорт ИСММК из сети 1234

— Сформировать новые КУ в ЦУС и перенести их в ЦУС

— Разослать обновления из ЦУС

Теперь перейдем к следующему этапу:

— Передать ответный экспорт для сети 1234. И далее все действия будет выполнять там.

— Провести импорт ответного экспорта в ЦУС и УКЦ и создать и создать заключительный экспорт.

— Подключить межсетевой канал. в ЦУС

— Посмотреть и проверить есть ли связь между ТК двух сетей 1234 и 4321.

— Проверить имеются ли аномалии

— Сформировать справочники.

— Сделать импорт списка сертификатов ЭП УЛ второй сети в УКЦ первой сети.

— Сформировать новые ключи узлов и перенести в ЦУС

— Рассослать обновления КУ и адресных справочников из ЦУС.

— Еще раз проверить правильность выполнения процедуры установки межсетевого взаимодействия

— Импортировать заключительный экспорт сети 4321

3. Бонус

Failover подразумевает, что железок у вас две, и они работают вместе, представляясь как один кластер. Работа основана на VRRP плюс синхронизация криптосессий.Настройка failover

[network] checktime = 10 timeout = 2 activeretries = 3 channelretries = 3 synctime = 5 fastdown = yes [channel] device = eth2 ident = iface-1 activeip = 192.168.1.3 passiveip = 192.168.1.1 testip = 192.168.1.4 checkonlyidle = yes [channel] device = eth3 ident = iface-2 activeip = 1.2.3.3 passiveip = 1.2.3.1 testip = 1.2.3.4 checkonlyidle = yes [sendconfig] activeip = 192.168.2.2 sendtime = 60 device = eth0 config = yes keys = yes journals = yes port = 10090 [misc] activeconfig = /etc/iplirpsw passiveconfig = /etc/iplirpsw maxjournal = 30 #days reboot = no [debug] debuglevel = 3 debuglogfile = syslog:daemon.debug [events] ###

eth2 — это линк в сторону наших внутренних сетей

192.168.1.3 — это внутренний IP кластера

192.168.1.1 — это внутренний IP ноды

192.168.1.4 — это IP-адрес шлюза, через который мы видим клиентские сети

eth3 — линк в сторону интернета

1.2.3.3 — это внешний IP кластера

1.2.3.1 — это внешний IP ноды

1.2.3.4 — это IP шлюза по-умолчанию

eth0 — это интерконнект между нодами кластера

192.168.2.2 — это IP-адрес второй ноды кластера

Обратите внимание на секцию [misc] и опцию «reboot = no». По умолчанию она установлена в yes, и если failover с первого раза не запустится, то вам придется переустанавливать ОС ПАК заново из образа. При этом в инструкции указано, что значение по умолчанию именно «no». Возможно, это уже пофиксили, но вы все равно имейте ввиду.

Проверяем, что и у вас и у партнера установлен одинаковый тип шифрования:iplir set cipher-mode cfb

Еще из полезного, настройки модуля шифрования:iplir show config

После всех импортов-экспортов тут должны быть ваши сети и сети партнера, между которым нужно настроить обмен. Ну и не забудьте правильно настроить маршрутизацию, чтобы трафик на узлы партнера заворачивался в координатор.

4. Через тернии — к звездам!

Итак, настройка завершена, но канал между нашим ПАК и сетью партнера не поднимается. И тут-то началось самое интересное.

Естественно, был заведен тикет в саппорте, были уточняющие вопросы, неоднократный сброс ПАК «в дефолт», перепроверка всех настроек, в т.ч. самим саппортом через удаленную сессию…

Через месяц стучания в бубен и копирования очередного файлика из одной папки в другую канал поднялся. Бинго? В общем, да, но осадочек-то остался немалый! Месяц, потраченный почти впустую, сотни писем в саппорт и администратору партнера, бесконечный обмен настройками (одна из фишек ViPNet — импорт-экспорт настроек между ПАК с ключевой информацией и настройками сетей) и письмо от руководства в сторону Инфотекс с предложением забрать глючную железку взад.

Были даже привлечены разработчики, ответ которых был, по-своему, гениален: «наверное, вы делали что-то не так». Ну разумеется, канал-то в итоге заработал. И работает до сих пор, тьфу-тьфу.

Коллеги подсказывают, что они мучались тоже с месяц, и оно, в итоге, «заработало само», когда подключилась техподдержка производителя.

Мистика, не иначе. А может, это, своего рода, посвящение — система покоряется только настойчивым.

В заключение хочу сказать, что не стремлюсь кого-то «полить грязью», просто описываю свой опыт. Особый диссонанс поначалу вызвала терминология, заточенная, как мне кажется, на специалистов ИБ, нежели на сетевиков: абонентские пункты, дистрибутивы ключей, коллективы пользователей, связи и прочее. Хотя, железо рассчитано на крупные компании, а в них, как правило, присутствуют айтишники-безопасники. С другой стороны, явная заточка под госструктуры (а кто еще в здравом уме будет пользовать ГОСТовское шифрование?) накладывает требования по локализации, ну а заодно и на терминологию, похоже.

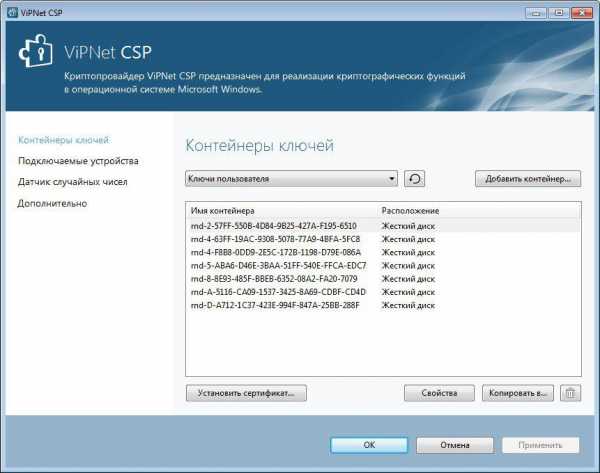

Что такое ViPNet CSP 4.2

Программный комплекс для электронной подписи совместим с системами Windows, служит для создания ключей, хэширования и шифрования данных. Программа выполняет следующие функции:

- создание ключей электронной подписи, формирование и проверка ЭП по ГОСТ Р 34.10-2001, ГОСТ Р 34.10-2012;

- хэширование данных по ГОСТ Р 34.11-94 и ГОСТ Р 34.11-2012;

- шифрование и имитозащита данных по ГОСТ 28147-89;

Криптопровайдер, разработанный в РФ, сертифицирован в качестве высокоэффективного и удобного средства криптографической защиты информации и электронной подписи.

Для обеспечения класса защищенности КС3 продукт ViPNet CSP 4.2 используется совместно с сертифицированным АПМДЗ и ViPNet SysLocker для создания и контроля замкнутой программной среды.

Программный комплекс полностью соответствует требованиям ФСБ, что ранее утверждено приказом.

ViPNet CSP используется в системах юридически значимого защищенного электронного документооборота, для сдачи электронной отчетности, защищенной работы с веб-сервисами и для встраивания криптографических функций в сторонние приложения.

Преимущества программы

Программный комплекс поддерживает работу с внешними устройствами (токенами), что облегчает интеграцию новых устройств с ViPNet CSP 4. Возможность экспорта и импорта ключей в формате #PKCS12 повышает совместимость форматов ключей с решениями других производителей.

Еще один немаловажный фактор — поддержка вызова криптографических функций CSP сторонними приложениями через API PKCS#11, Microsoft CryptoAPI и Microsoft CNG. Выделенное множество функций API позволяет клиентским приложениям ограничивать объемы сертификационных испытаний только проведением оценки влияния.

Продукт может быть перемещен через границу Таможенного союза юридическими или физическими лицами без оформления дополнительных документов для разрешения благодаря полученной нотификации о характеристиках шифровального средства.

Сертификация в ФСБ России

ViPNet CSP 4.2 соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам и требованиям к средствам ЭП, утвержденным приказом ФСБ России от 27 декабря 2011г № 796, установленным для классов КС1, КС2, КС3.

ViPNet CSP 4.2 может использоваться для реализации функций ЭП в соответствии с Федеральным законом от 6 апреля 2011г № 63-ФЗ «Об электронной подписи».

ViPNet Мобильная безопасность | ИнфоТеКС

Удобство использования мобильных устройств привело к их активной эксплуатации в рамках бизнес-сценариев в корпоративной среде. Однако понимание того, что для смартфонов и планшетов требуется решение вопросов информационной безопасности в объеме даже большем, чем для стационарных компьютеров, еще не укоренилось в сознании потребителей.

В результате многостороннего анализа уязвимостей, возникающих в корпоративной информационной системе с удаленными и мобильными пользователями, и исследования вопросов сетевой защиты, мы разработали ряд эффективных продуктов, созданных на основе собственной технологии ViPNet.

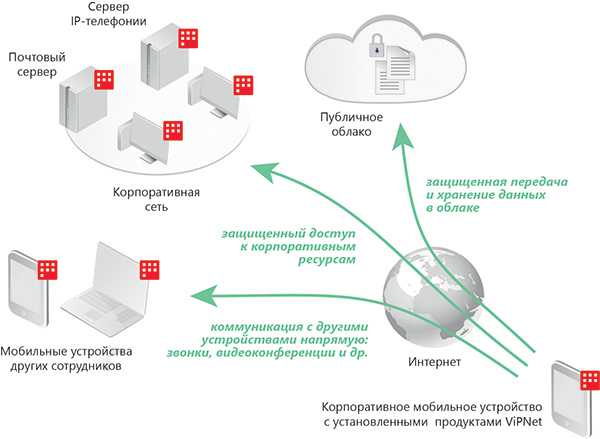

Сценарий использования и защиты мобильных устройств.

ViPNet Client

Защита мобильных коммуникаций

ViPNet Client — приложение для защиты корпоративных мобильных и стационарных устройств. Приложение защищает устройство от внешних и внутренних сетевых атак и обеспечивает защищенную работу удаленных и мобильных пользователей с корпоративными данными через интернет.

Защита устройства и трафика

ViPNet Client защищает мобильное устройство от сетевых атак с помощью встроенного сетевого экрана. Пользователь устройства может безопасно работать с любыми внутренними ресурсами своей организации через интернет благодаря шифрованию.Сценарий защищенной и безопасной работы с ресурсами интернет трафика с использованием алгоритма ГОСТ 28147-89 на ключах длиной 256 бит. Передаваемые данные недоступны для посторонних.

Работа в защищенной сети

ViPNet Client работает в составе сети ViPNet, совместим со всеми продуктами линейки ViPNet Network Security и поддерживает приложение ViPNet Connect для защищенного общения пользователей (звонки, чат, файловый обмен).

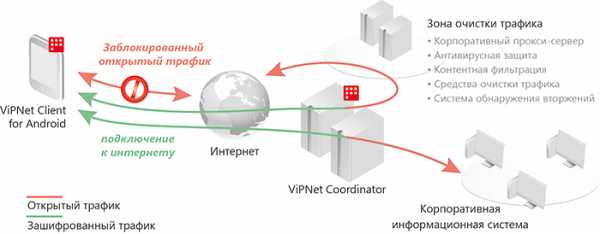

Безопасная работа в интернете

В ViPNet Client можно включить конфигурацию, в которой прямой доступ устройства в интернет блокируется. В этой конфигурации устройство может обращаться в Интернет только через корпоративную зону очистки трафика: прокси-серверы, межсетевые экраны и другие средства фильтрации. Такой подход обеспечивает многоуровневую защиту мобильного устройства и позволяет применить корпоративные механизмы информационной безопасности к планшетам и смартфонам так же, как и к обычным рабочим компьютерам в офисе. Исчезает необходимость приобретать и устанавливать на мобильные устройства специализированные версии антивирусов и средств контроля трафика.

Сценарий защищенной и безопасной работы с ресурсами интернет.

Удобство и надежность

- Защищённый канал ViPNet строится без предварительного установления соединения, что гарантирует минимальный уровень задержек;

- Корпоративный центр защиты трафика позволяет эффективно использовать ресурсы мобильного устройства для решения бизнес-задач;

- ViPNet Client уверенно работает на каналах связи любого качества. При возникновении разрывов защищенное соединение восстанавливается автоматически;

- Приложения на мобильном устройстве прозрачно работают через защищенные каналы ViPNet.

Более миллиона пользователей технологии ViPNet проверили и одобрили удобство и надежность наших продуктов.

Работа без прав суперпользователя

ViPNet Client работает без прав суперпользователя на платформах Google Android, с версии 4.2 и выше и Apple iOS с версии 9.0 и выше.

Централизованное управление

Управление ViPNet Client осуществляется централизованно. Ключи шифрования, политики безопасности, обновления ПО доставляются через защищенный канал.

Сертификация

ViPNet Client for Android имеет действующий сертификат ФСБ России на СКЗИ по классу КС1.Техническое задание на версию ViPNet Client for Android, не требующую прав суперпользователя согласовано ФСБ России, работы испытательной лаборатории по подготовке отчета о сертификационных испытаниях завершены, продукт находится на экспертизе у регулятора, получение сертификата ожидается во II кв.2017 г.

ViPNet Client for iOS имеет действующий сертификат ФСБ России на СКЗИ по классу КС1.

Техническое задание на версию ViPNet Client for iOS, не требующую Jailbreak согласовано ФСБ России, испытательной лабораторией ведутся работы по подготовке отчета о сертификационных испытаниях, получение сертификата ожидается в IV кв.2017 г.

| Поддерживаемые платформы | Android 4.x, 5.x, 6.x, 7.x; iOS 9.x, 10.x; Tizen 2.x, 3.x, Sailfish 2.x |

| Поддерживаемые каналы | 2G, 3G, 4G, Wi-Fi |

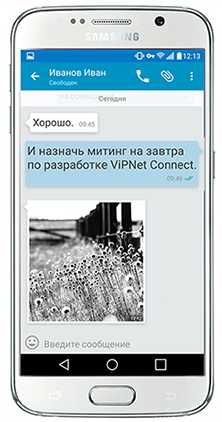

ViPNet Connect

Всегда на защищенной связи

Всегда на защищенной связи ViPNet Connect — приложение для защищенного общения корпоративных пользователей. ViPNet Connect обеспечивает голосовые коммуникации, отправку текстовых сообщений, в том числе с вложениями, со стационарных компьютеров, ноутбуков и мобильных устройств. Пользователи ViPNet Connect общаются конфиденциально по каналам защищенной сети ViPNet.

Подключение сотрудников к Skype, WhatsApp, Telegram, Facebook и другим публичным сервисам с мобильных устройств, используемых в рамках корпоративной инфраструктуры, стало массовым явлением. Это несет в себе серьезные риски информационной безопасности. ViPNet Connect — реальная альтернатива публичным сервисам для организации защищенного корпоративного общения.

Связь точка-точка

Трафик между пользователями ViPNet Connect идет напрямую (точка-точка). Отсутствие промежуточных серверов, которые бы хранили или расшифровывали данные, решает проблему доступа к информации посторонних лиц.

Работа в режиме точка-точка не требует использования центрального маршрутизирующего сервера, а значит, не нужно обеспечивать для него высокоскоростной канал связи.

Преимущества ViPNet Connect

- Все коммуникации осуществляются по защищенным каналам связи, в том числе при передаче в локальной сети;

- Благодаря интуитивно понятному интерфейсу, пользователям легко освоить приложение;

- Настройки ViPNet Connect централизованно задает администратор сети ViPNet;

- С помощью ViPNet Connect можно общаться не только с пользователями внутри своей сети ViPNet, но и в рамках связанных сетей.

| Поддерживаемые платформы | Android 4.x, 5.x, 6.x, 7.x; Windows 7, 8, 10; MacOS X |

| Поддерживаемые каналы | 2G, 3G, 4G, Wi-Fi |

| Шифрование | ViPNet Connect может быть установлен только после установки на устройство приложения ViPNet Client, которое обеспечивает защиту каналов связи |

| Требования к программному окружению | Требуется развернуть сеть ViPNet или использовать ранее развернутую сеть ViPNet |

или недокументированная возможность ViPNet Client/Coordinator / Softline corporate blog / Habr

Всем привет. Этот пост о том, как спонтанный эксперимент и несколько часов, проведенных в серверной, помогли получить интересные результаты по производительности решения ViPNet Custom 4.3 в версии для Windows.

Вам уже интересно? Тогда загляните под кат.

1. Вводная

Изначально данное тестирование было просто внутренним собственным экспериментом. Но так как, на наш взгляд результаты получились достаточно интересными, мы решили опубликовать, полученные данные.

Что такое ПО ViPNet Custom? Если кратко, то это комплекс межсетевого экранирования и шифрования, разработанный компанией «ИнфоТеКС» в соответствии с требованиями ФСБ и ФСТЭК России.

На момент тестирования решения отсутствовали какие-либо данные о замерах производительности программного варианта ViPNet Custom на различных конфигурациях. Интересно было сравнить результаты программной реализации ViPNet Custom с аппаратной реализацией ViPNet Coordinator HW1000/HW2000, производительность которых известна и задокументирована вендором.

2. Описание первоначального стенда

Согласно данным с сайта infotecs.ru ОАО «ИнфоТеКС» наиболее мощные конфигурации платформ HW имеют следующие характеристики:

| Тип | Платформа | Процессор | Пропускная способность |

|---|---|---|---|

| HW1000 Q2 | AquaServer T40 S44 | Intel Core i5-750 | До 280 Mb/s |

| HW2000 Q3 | AquaServer T50 D14 | Intel Xeon E5-2620 v2 | До 2.7 Gb/s |

К сожалению, каких-либо дополнительных сведений об условиях тестирования предоставлено не было.

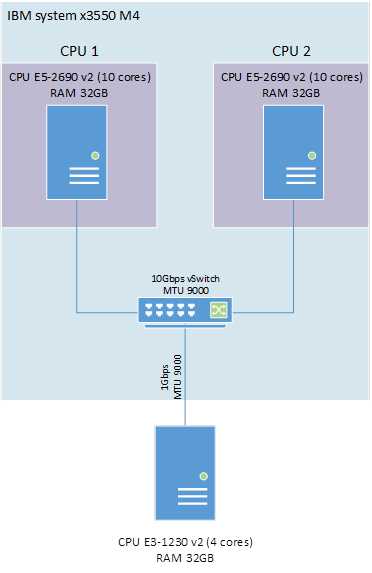

Первоначально мы получили доступ к оборудованию со следующими характеристиками:

1) IBM system x3550 M4 2 x E5-2960v2 10 core 64 GB RAM;

2) Fujitsu TX140 S1 E3-1230v2 4 core 16GB RAM.

Использование сервера Fujitsu в эксперименте было поставлено под сомнение… Желанию сразу штурмовать 10GbE помешало отсутствие сети на оборудовании, поэтому мы решили оставить его, как начальную отправную точку.

На IBM мы организовали 2 виртуальных сервера с виртуальным 10-гигабитным свитчем на базе платформы ESX 6.0u1b и после оценили общую производительность двух виртуальных машин.

Описание стенда:

1. Сервер IBM system x3550 M4 2 x E5-2960v2 10 core 64 GB RAM, ESXi 6.0u1.

Для каждой виртуальной машины (VM) выделен один физический процессор с 10 ядрами.

VM1: Windows 2012 R2 (VipNet Coordinator 4.3_(1.33043) ):

• 1 CPU 10 core;

• 8GB RAM.

VM2: Windows 8.1 (ViPNet Client 4.3_(1.33043) ):

• 1 CPU 10 core;

• 8GB RAM.

VM подключены к виртуальному коммутатору 10Gbps, установлен MTU 9000.

2. Сервер Fujitsu TX140 S1 E3-1230v2 4 core 16Gb RAM, Windows 2012 R2, ViPNet Client 4.3_(1.33043).

Физические серверы IBM и Fujitsu соединены гигабитной сетью с MTU 9000. Hyper Threading отключен на обоих серверах. В качестве нагрузочного ПО использовался Iperf3.

Схема стенда представлена на рисунке 1.

Рисунок 1 — Схема организации стенда тестирования

3. Первый этап тестирования

К сожалению, подготовка этой статьи началась уже после проведения всех тестов, поэтому для данного раздела скриншоты результатов, кроме финального, не сохранились.

3.1. Тест №1

Сначала оценим, сможем ли мы обеспечить пропускную способность сети 1 Gb/s. Для этого нагрузим виртуальный координатор VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) и физический сервер Fujitsu TX140 S1.

На стороне VM1 Iperf3 запущен в режиме сервера.

На стороне сервера Fujitsu Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P4 –t 100,

где параметр –P4 указывает количество потоков на сервере, равное количеству ядер.

Тест проводился три раза. Результаты приведены в таблице 1.

Таблица 1. Результат теста №1

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | <25% | 972 Mbps | 1Gbps |

| Fujitsu TX140 S1 | 100% | 972 Mbps | 1Gbps |

По результатам сделаны следующие выводы:

1) процессор E3-1230v2 в задаче шифрования может обеспечить пропускную способность сети 1Gb/s;

2) виртуальный координатор загружен менее чем на 25%;

3) при аналогичном процессоре, официальная производительность ViPNet Coordinator HW1000 превышена практически в 4 раза.

Если исходить из полученных данных, то видно, что сервер Fujitsu TX140 S1 достиг своей максимальной производительности. Поэтому дальнейшее тестирование будем проводить только с виртуальными машинами.

3.2. Тест №2

Вот и пришло время больших скоростей. Протестируем виртуальный координатор VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) и VM2 Windows 8.1 (ViPNet Client 4.3).

На стороне VM1 Iperf3 запущен в режиме сервера.

На стороне сервера VM2 Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P10 –t 100,

где параметр –P10 указывает количество потоков на сервере, равное количеству ядер.

Тест проводился три раза. Результаты приведены в таблице 2

Таблица 2. Результат теста №2

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | 25-30% | 1.12 Gbps | 10 Gbps |

| VM2 Windows 8.1 (ViPNet Client 4.3) | 25-30% | 1.12 Gbps | 10 Gbps |

Как видно, результаты не сильно отличаются от предыдущих. Тест был выполнен ещё несколько раз со следующими изменениями:

• серверная часть iperf перенесена на VM2;

• заменена гостевая ОС на VM2 на Windows Server 2012 R2 с ViPNet Coordinator 4.3;

Во всех протестированных комбинациях результаты оставались одинаковыми в рамках погрешности.

Появилось понимание, что, вероятнее всего, имеется встроенное ограничение в самом ПО ViPNet.

После нескольких вариантов тестирования, выяснилось, что при запуске Iperf3 с параметрами

Iperf.exe –c IP_сервера –P4 –t 100

пропускная способность стала практически аналогичной, достигнутой ранее, на сервере Fujitsu.

При этом максимально загруженными стали 4 ядра процессора – ровно 25% от его мощности.

Полученные результаты окончательно убедили в том, что ограничение присутствует. Результаты направлены производителю с запросом вариантов решения проблемы.

4. Продолжение эксперимента

В скором времени был получен ответ от производителя:

«Количеством процессоров можно управлять значением ключа HKLM\System\CurrentControlSet\Control\Infotecs\Iplir, в нем значение ThreadCount. Если значение -1 или не задано, то количество потоков выбирается равным количеству процессоров, но не более 4. Если установлено какое-то значение, то выбирается количество потоков, равное этому значению».

Что ж, догадка была верна. Настроим стенд на максимальную производительность, установив значение параметра ThreadCount равное 10 на обеих виртуальных машинах.

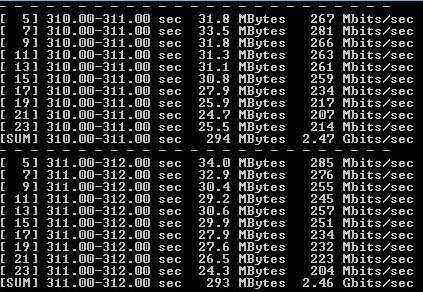

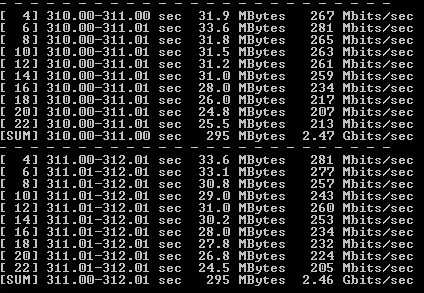

4.1. Тест №3

После внесения всех необходимых изменений снова запускаем Iperf.

На стороне VM1 Iperf3 запущен в режиме сервера. На стороне сервера VM2 Iperf3 запущен с параметрами

Iperf.exe –c IP_сервера –P10 –t 100,

где параметр –P10 указывает количество потоков на сервере, равное количеству ядер.

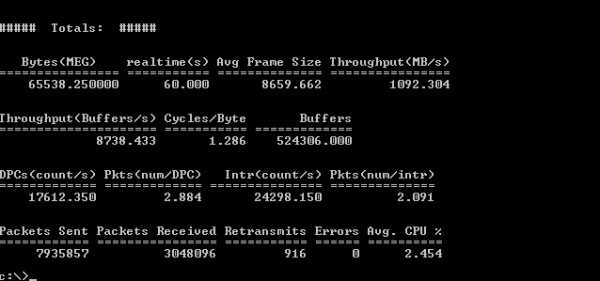

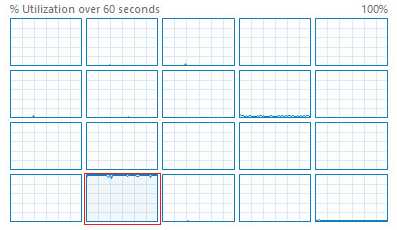

Тест проводился три раза. Результаты приведены в таблице 3 и рисунках 2-3

Таблица 3. Результат теста №3

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| VM1 Windows 2012 R2 (ViPNet Coordinator 4.3) | 100% | 2,47 Gbps | 10 Gbps |

| VM2 Windows 8.1 (ViPNet Client 4.3) | 100% | 2,47 Gbps | 10 Gbps |

Рисунок 2 — Вывод iPerf3 на VM1 Windows 2012 R2 (ViPNet Coordinator 4.3)

Рисунок 3 — Вывод iPerf3 на VM2 Windows 8.1 (ViPNet Client 4.3)

По результатам сделаны следующие выводы:

1) внесенные изменения позволили достигнуть максимальной производительности шифрования при полной утилизации процессора;

2) суммарную производительность при использовании двух Xeon E5-2960v2 можно считать равной 5 Gbps;

3) при учете общей производительности двух процессоров полученная производительность шифрования в 2 раза перекрывает официальные результаты ViPNet Coordinator HW2000.

Полученные результаты только подогревали интерес, что можно получить ещё больше. К счастью, получилось получить доступ к более мощному оборудованию.

Так же стоит отметить, что в ходе тестирования не было обнаружено разницы в пропускной способности между ViPNet Client и ViPNet Coordinator.

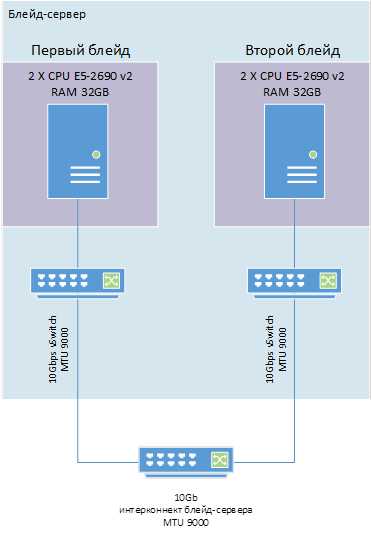

5. Второй этап тестирования

Для дальнейших изысканий в вопросе производительности программной части ПО ViPNet, мы получили доступ к двум отдельным блейд-серверам со следующими характеристиками:

• CPU 2 x E5-2690v2 10 core;

• ESXi 6.0u1.

Каждая виртуальная машина расположена на своем отдельном «лезвии».

VM1: Windows 2012 R2 (ViPNet Client 4.3_(1.33043) ):

• 2 CPU 20 core;

• 32 GB RAM.

VM2: Windows 2012 R2 (ViPNet Client 4.3_(1.33043) ):

• 2 CPU 20 core;

• 32 GB RAM.

Сетевое соединение между виртуальными машинами осуществляется через интреконнект блейд-сервера с пропускной способностью 10 Gbps с MTU 9000. Hyper Threading отключен на обоих серверах.

Для имитации нагрузки использовалось программное обеспечение iPerf3 и, дополнительно, Ntttcp со следующими основными параметрами:

1) на принимающей стороне:

Iperf.exe –s;

на передающей стороне:

Iperf.exe –cserver_ip –P20 –t100;

2) на принимающей стороне:

NTttcp.exe -r -wu 5 -cd 5 -m 20,*,self_ip -l 64k -t 60 -sb 128k -rb 128k;

на передающей стороне:

NTttcp.exe -s -wu 5 -cd 5 -m 20,*,server_ip -l 64k -t 60 -sb 128k -rb 128k.

Схема организации стенда представлена на рисунке 4.

Рисунок 4 — Схема организации стенда тестирования

5.1. Тест №4

Для начала проведем проверку пропускной способности сети без шифрования. ПО ViPNet не установлено.

Тест проводился три раза. Результаты приведены в таблице 4 и рисунках 5-6.

Таблица 4. Результат теста №4

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| Ntttcp | 2,5% | 8,5 Gbps | 10 Gbps |

| Iperf | 4% | 9,3 Gbps | 10 Gbps |

Рисунок 5 — Результат тестирования Ntttcp без шифрования

Рисунок 6 — Результат тестирования Iperf без шифрования

По результатам были сделаны следующие выводы:

1) была достигнута пропускная способность сети в 10 Gbps;

2) имеется разница в результатах ПО для тестирования. Далее для достоверности результаты будут публиковаться как для Iperf, так и для Ntttcp.

5.2. Тест №5

Установим значение параметра ThreadCount равное 20 на обоих виртуальных машинах и замерим результаты.

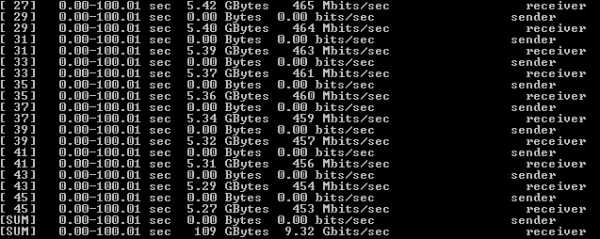

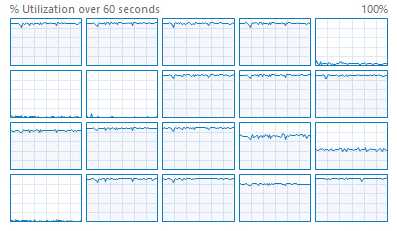

Тест проводился три раза. Результаты приведены в таблице 5 и рисунках 7-8.

Таблица 5 – Результат теста №5

| Хост | Загрузка CPU | Достигнутая нагрузка | Канал |

|---|---|---|---|

| Ntttcp | 74-76% | 3,24 Gbps | 10 Gbps |

| Iperf | 68-71% | 3,36 Gbps | 10 Gbps |

Рисунок 7 — Результат тестирования Ntttcp с шифрованием

Рисунок 8 — Результат тестирования Iperf с шифрованием

По результатам были сделаны следующие выводы:

1) на единичном сервере была превышена теоретическая производительность ViPNet Coordinator HW2000;

2) не была достигнута теоретическая производительность в 5 Gbps;

3) загрузка CPU не достигла 100%;

4) сохраняется разница в результатах ПО для тестирования, но, на данный момент, она минимальна.

Исходя из того, что процессоры не серверах не были полностью утилизированы, обратим внимание на ограничение со стороны драйвера ViPNet на одновременное количество потоков шифрования.

Для проверки ограничения посмотрим загрузку одного ядра процессора при операции шифрования.

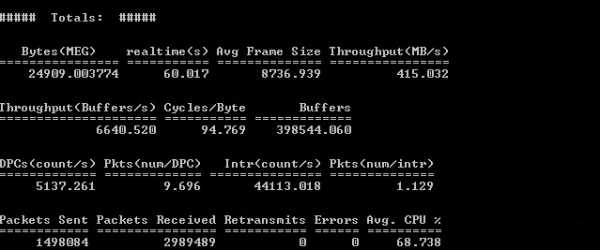

Тест №6

В данном тесте будем использовать только Iperf, так как, по результатам предыдущих тестов, он дает большую нагрузку процессор, с параметрами

Iperf.exe –cIP_server –P1 –t100.

На каждом сервере через реестр ограничим ViPNet на использование одного ядра при операции шифрования.

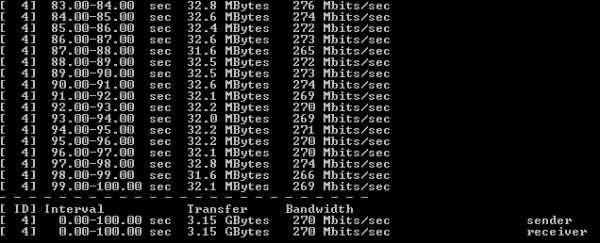

Тест проводился три раза. Результаты приведены на рисунках 9-10.

Рисунок 9 — Утилизация одного ядра при операции шифрования

Рисунок 10 — Результат тестирования Iperf с шифрованием при загрузке одного ядра

По результатам были сделаны следующие выводы:

1) единичное ядро было загружено на 100%;

2) исходя из загрузки одного ядра, 20 ядер должны давать теоретическую производительность в 5.25 Gbps;

3) исходя из загрузки одного ядра, ПО ViPNet имеет ограничение в 14 ядер.

Для проверки ограничений на ядра проведем ещё один тест с задействованными 14 ядрами на процессоре.

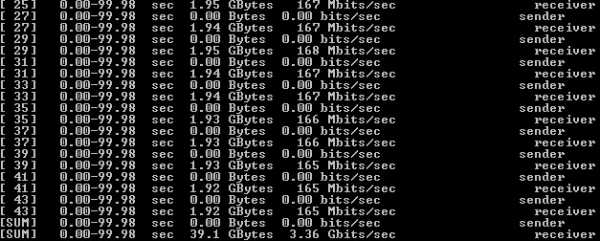

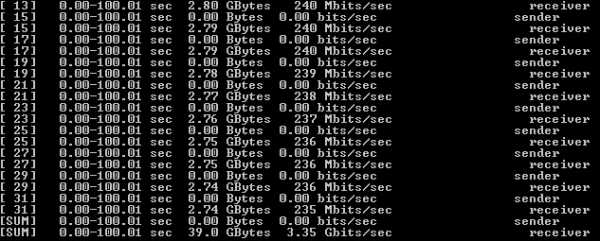

Тест №7

Тестирование с шифрованием с 14 ядрами.

В данном тесте будем использовать только Iperf с параметрами

Iperf.exe –cIP_server –P12 –t100.

На каждом сервере через реестр ограничим ViPNet на использование не более 14 ядер при операции шифрования.

Рисунок 11 — Утилизация 14 ядер при операции шифрования

Рисунок 12 — Результат тестирования Iperf с шифрованием при загрузке 14 ядер

По результату сделаны выводы:

1) были загружены все 14 ядер;

2) производительность аналогична варианту с 20 ядрами;

3) имеется лимит в 14 ядер при многопоточной операции шифрования.

Результаты тестов были направлены производителю с запросом вариантов решения проблемы.

6. Заключение

Через некоторое время был получен ответ производителя:

«Использование более четырех ядер на координаторе Windows является недокументированной возможностью, и ее правильная работа не проверяется и не гарантируется».

Думаю, на этом тестирование можно закончить.

Почему же программный вариант довольно сильно вырвался вперед в результатах тестирования?

Скорее всего причин несколько:

1) Старые результаты тестирования. На новых прошивках, по неофициальным данным, производительность HW сильно подросла;

2) Недокументированные условия тестирования.

3) Не стоит забывать, что для получения максимального результата использовалась недокументированная возможность.

Остались вопросы? Задавайте их в комментариях.

Андрей Куртасанов, Softline