Самый опасный вирус в мире для компьютера 2020

Названы самые распространенные компьютерные вирусы

https://ria.ru/20200617/1573037487.html

Названы самые распространенные компьютерные вирусы

Названы самые распространенные компьютерные вирусы

Злоумышленники в мае чаще всего рассылали россиянам банковские трояны, программы для заражения устройств и для скрытого майнинга криптовалют, говорится в... РИА Новости, 17.06.2020

2020-06-17T06:06

2020-06-17T06:06

2020-06-17T06:06

windows

технологии

общество

/html/head/meta[@name='og:title']/@content

/html/head/meta[@name='og:description']/@content

https://cdn25.img.ria.ru/images/rsport/113117/95/1131179595_0:0:3076:1730_1920x0_80_0_0_bb4c2d8666999b2084249d071bc3279b.jpg

МОСКВА, 17 июн - РИА Новости. Злоумышленники в мае чаще всего рассылали россиянам банковские трояны, программы для заражения устройств и для скрытого майнинга криптовалют, говорится в имеющемся в распоряжении РИА Новости исследовании компании Check Point.Топ-3 активных вредоносных ПО в мире в мае - банковский троян Dridex, поражающий ОС Windows (используется для перехвата персональных данных, а также данных банковских карт), Agent Tesla (используется для кражи паролей Wi-Fi и умеет получать учетные из Outlook с целевых ПК) и XMRig. В мае Dridex затронул 4% организаций во всем мире, XMRig и Agent Tesla –– по 3% каждый.Эксперты также обнаружили несколько вредоносных спам-кампаний, в ходе которых распространялся по электронной почте троян Ursnif (нацелен на получение доступа к конфиденциальным данным почты и данным банковских аккаунтов). В мае он поднялся в рейтинге самых активных вредоносных ПО в мире с 19-го места до пятого."Учитывая, что в мае банковские трояны Dridex, Agent Tesla и Ursnif вошли в топ-5, становится очевидно, что сейчас киберпреступники сосредоточились на использовании вредоносных программ, которые позволяют им монетизировать конфиденциальные данные пользователей", - считает руководитель группы киберразведки Check Point Майя Горовиц.

https://radiosputnik.ria.ru/20200605/1572521614.html

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2020

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdn24.img.ria.ru/images/rsport/113117/95/1131179595_173:0:2904:2048_1920x0_80_0_0_1f78028e99dcf6af3648c87983d45f19.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

windows, технологии, общество

МОСКВА, 17 июн - РИА Новости. Злоумышленники в мае чаще всего рассылали россиянам банковские трояны, программы для заражения устройств и для скрытого майнинга криптовалют, говорится в имеющемся в распоряжении РИА Новости исследовании компании Check Point.

"В России в мае самым активным был троян Emotet, атаковавший 7% российских организаций. За ним следуют RigEK и XMRig с охватом 6% каждый", - говорится в документе. Троян Emotet может рассылать фишинговые письма, содержащие вредоносные вложения или ссылки, RigEK содержит опасные программы для Internet Explorer, Flash, Java и Silverlight, а XMRig используется для майнинга криптовалюты Monero.

Топ-3 активных вредоносных ПО в мире в мае - банковский троян Dridex, поражающий ОС Windows (используется для перехвата персональных данных, а также данных банковских карт), Agent Tesla (используется для кражи паролей Wi-Fi и умеет получать учетные из Outlook с целевых ПК) и XMRig. В мае Dridex затронул 4% организаций во всем мире, XMRig и Agent Tesla –– по 3% каждый.Эксперты также обнаружили несколько вредоносных спам-кампаний, в ходе которых распространялся по электронной почте троян Ursnif (нацелен на получение доступа к конфиденциальным данным почты и данным банковских аккаунтов). В мае он поднялся в рейтинге самых активных вредоносных ПО в мире с 19-го места до пятого.

"Учитывая, что в мае банковские трояны Dridex, Agent Tesla и Ursnif вошли в топ-5, становится очевидно, что сейчас киберпреступники сосредоточились на использовании вредоносных программ, которые позволяют им монетизировать конфиденциальные данные пользователей", - считает руководитель группы киберразведки Check Point Майя Горовиц.

5 июня 2020, 14:30

Представляются кем угодно. Россиян предупредили о "ковидных" мошенникахКак развивались компьютерные вирусы — Российская газета

Компьютерные вирусы быстро эволюционируют, меняя свои стратегии и совершенствуясь в острой конкуренции с технологиями безопасности. Рассказать драматичную историю эволюции зловредных программ "КШ" помог Виталий Трифонов, заместитель руководителя лаборатории компьютерной криминалистики Group-IB в Сингапуре

Скорая несется из Дюссельдорфа в соседний Вупперталь. Ночь. Пожилой пациентке в критическом состоянии нужна срочная помощь. Врачи приступят к операции, но будет поздно - женщина умрет.

И дело не в том, что в Университетской клинике Дюссельдорфа не оказалось нужного оборудования. Просто накануне хакеры зашифровали доступ к 30 серверам, и крупнейшая городская больница оказалась парализована на две недели: операции перенесли, приемы отменили, сюда перестали возить пациентов.

Преступники ошиблись объектом атаки и позже сами выдали ключ для восстановления данных. Но было поздно: в 2020 году человек впервые умер из-за кибератаки.

Мог ли представить себе такое математик Джон фон Нейман, описавший в 1949 году вирусные программы? Допускал ли такую возможность информатик Фред Коэн, который первым применил понятие "вирус" к коду, а в 1983 году разработал саморазмножающуюся программу, потратив на ее отладку восемь часов?

Будущую эволюцию предсказать непросто, зато можно проследить эволюционную историю вредоносных программ до наших дней. Но сначала давайте разберемся в терминах. Обычные люди называют вирусом любую зловредную программу. Для специалистов же вирусы - малая и уже неактуальная часть огромного мира программ-вредителей. Для удобства мы будем называть все вредоносные программы зловредами.

1970-1989: мозг-прародитель и первые компьютерные эпидемии

Прародитель интернета - сеть ARPANET - объединила в 1969 году четыре американских университета. А в 1971-м на свет появился предшественник будущих зловредов, способный ползать по Сети.

Боб Томас, сотрудник компании Bolt Beranek and Newman, работавший над операционной системой, которая отвечала за удаленное исполнение программ, создал Creeper (по-английски - вьющееся растение или пресмыкающееся), чтобы выяснить, возможна ли в принципе самовоспроизводящаяся программа. Creeper распространялся через модем, сохранял свою копию на зараженном компьютере и пытался удалить себя с предыдущего.

Малыш был безобидным, зубы еще не прорезались, и вредить он никому не собирался - да особо и некому было.

Первый вирус

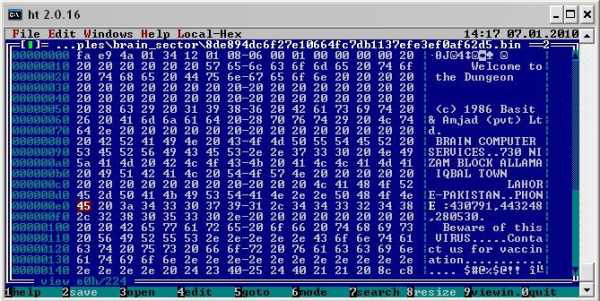

Но в начале 1980-х наладили выпуск персональных машин, и у потенциальных вредителей стала появляться "кормовая база". А в 1986 году появился Brain - первый широко распространившийся вирус. Именно он легендарный прародитель всех сегодняшних вредоносных программ.

Его создатели всего лишь хотели наказать воров. Братья-программисты из Пакистана Амжат и Базит Фарук Алви разрабатывали программное обеспечение, но незащищенная Сеть позволяла конкурентам воровать их наработки. Братьям это не нравилось, и они написали Brain.

Программа распространялась через дискету. Вирус никак не мешал работать с устройством, но если кто-то решался похитить информацию, то Brain заражал операционную систему злоумышленника. К 1987 году он вышел за пределы Пакистана и заразил 18 тысяч компьютеров в США.

Первый червь

Вирус - это кусок программного кода, который живет в файле. Отдельно от них он не существует, поэтому стремится заразить побольше файлов и получить над ними контроль.

Вскоре после первой компьютерной эпидемии, в 1989-м, родился и первый червь. В отличие от вируса, это всегда отдельный файл. Ему не нужно заражать другие файлы. А вот наплодить свои копии - это пожалуйста. И если обнаружить его проще: червь не прячется в структуре файлов, то по скорости распространения он куда круче вируса.

Студент Корнеллского университета Роберт Моррис допустил ошибку стоимостью 96 миллионов долларов. Его детище стало первым зловредом, который нанес реальный финансовый ущерб.

Червь Морриса был программой, которая собирала информацию о пользователях ARPANET. Зловредом его сделала ошибка в коде: программа стала рассылать свои копии по другим компьютерам сети. Заразились примерно 9000 машин, в том числе компьютеры Исследовательского центра NASA. Все они были парализованы в течение пяти суток.

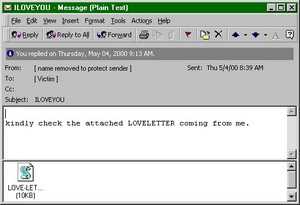

Первый троян

Ну а в декабре все того же 1989 года случилась первая эпидемия трояна Aids Information Diskette (дискета с информацией о СПИДе). Подобно ахейцам из гомеровской "Илиады", которые проникли за стены Трои, спрятавшись в коне, троянская программа маскируется под безобидные файлы. В данном случае "троянский конь" был идеальный: никто не ожидал подвоха от дискеты с информацией о страшном заболевании, которое недавно обрушилось на человечество.

Автор AIDS использовал для распространения настоящую почту: конверт, марки, почтальона. Получив доступ к адресам подписчиков журнала PC Business World и участников конференции ВОЗ по вопросам СПИДа, он разослал 20 тысяч дискет с вирусом.

Троян внедрялся после запуска, создавая свои скрытые файлы и модифицируя системные. Через какое-то время все файлы на жестком диске становились недоступными - кроме одного, в котором автор заразы Джозеф Попп предлагал прислать ему деньги.

Так на свет появились три основных типа зловредов: вирус, червь и троян.

1990-1999: офисные и почтовые вредители

Зловреды эволюционировали вместе с мирными программами. Так, в 90-е появились макровирусы - используя макроязыки*, они легко перемещались из одного файла в другой. Чаще всего они "жили" в MS Word. После открытия зараженного файла зловреды начинали инфицировать все новые объекты. Впрочем, не только Word распространял заразу. В 1996-м макровирус Laroux повредил файлы MS Excel на компьютерах нефтекомпаний Аляски и Южной Африки.

*Макроязыки - программы, позволяющие использовать не отдельные команды, а целые куски кода из нескольких команд (макросы), создавать и определять макросы и переводить их в конечный код.

К концу десятилетия зловреды научились выжидать. Они могли долго ничего не делать, оставаясь незаметными для антивирусных программ. А потом пробуждались от "спячки".

Так, написанный в июне 1998 года Win95.CIH, больше известный как "Чернобыль", был активирован лишь 26 апреля 1999-го - в день 13-й годовщины аварии на ЧАЭС. Пострадало полмиллиона компьютеров. "Чернобыль" оказался настоящим хищником: он портил данные на жестких дисках и в микросхемах BIOS на материнской плате.

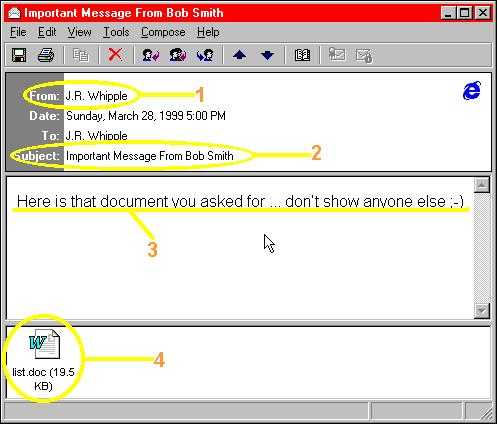

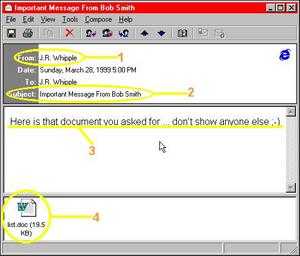

А завершились девяностые появлением вируса нового типа - Melissa. Зараза научилась перемещаться по электронной почте в прикрепленном файле. Пользователь открывал его, и вирус рассылал сам себя первым 50 контактам адресной книги Microsoft Outlook.

Инфицированному компьютеру Melissa не вредила. Но из-за огромного потока новых писем корпоративные сервисы выходили из строя. Ущерб составил 80 миллионов долларов.

2000-2009: гонка вооружений и антиядерная атака

Новые атаки и методы распространения

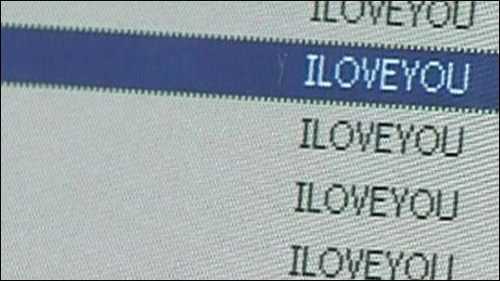

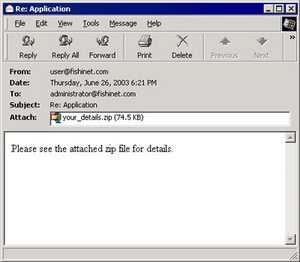

Третье тысячелетие началось с признания в любви. Оказалось, ее не хватало как минимум трем миллионам пользователей по всему миру. По крайней мере они без раздумий ринулись смотреть вложенный в письмо файл LOVE-LETTER-FOR-YOU.txt.vbs.

Почтовый червь ILOVEYOU стал самым разрушительным зловредом в мире, за что попал в Книгу рекордов Гиннесса. В отличие от макровирусов, эта программка распространялась не как зараженный вордовский документ, но как VBS*-файл. Он стирал файлы на жестком диске, поверх записывал собственные копии и через Outlook Express распространялся дальше. Следующим пользователям письма приходили со знакомых адресов, они открывали их, а заодно и дорогу червю. Нанесенный ущерб - 10-15 миллиардов долларов.

*VBS - расширение файлов-программ, написанных на языке Microsoft Visual Basic Script. Такие файлы могут запускаться в среде Microsoft.

Безопасники vs хакеры

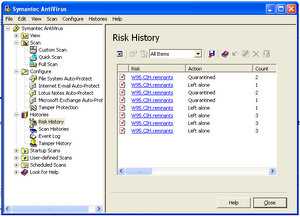

Технологии защиты в эти годы были сравнительно простые. Хакеры писали новую вредоносную программу - она попадала в антивирусную лабораторию, где реверс-инженеры занимались обратным программированием, обновляя антивирусные базы.

Для этого им нужно было увидеть новый "вирус", распознать что-то действительно зловредное и найти некий уникальный кусок, который будет принадлежать только этой заразе либо этому семейству - антивирусную сигнатуру.

На следующем витке гонки вооружений вирусописатели решили обойти сигнатурное распознавание, для чего позаимствовали кое-что из биологии. Они начали создавать полиморфные вирусы, которые не только копировали свой код в новую программу, но и полностью меняли его текст, оставляя неизменным назначение.

Но антивирусные разработки тоже не стояли на месте. У каждого файла есть точка входа - место старта исполнения программы. И один из путей внедрения вируса как раз связан с изменением точки входа. Однако антивирусы научились, еще даже не обнаружив врага, уже в точке входа видеть подозрительный код и определять файл как опасный.

Червивая политика

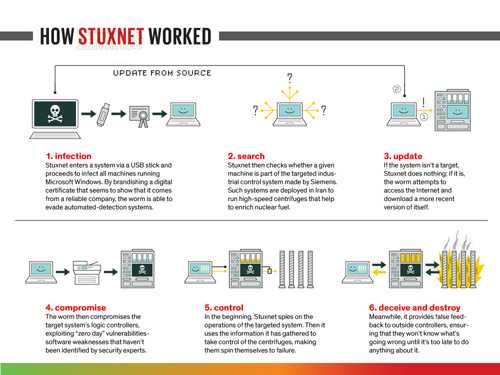

Что не удалось полиморфу, сделал червь по имени Stuxnet. 17 июня 2010 года стало черным днем для информационной безопасности: зловред смог физически разрушить инфраструктуру.

Stuxnet был разработан разведками Израиля и США для противодействия иранской ядерной программе. Будучи запущенным, этот червь воздействовал на частоту, с которой раскручивались центрифуги для обогащения урана, а заодно подделывал данные об их вращении - приборы показывали, что все в порядке. Ну а чтобы добраться до станции обогащения, хакеры использовали уязвимости USB-устройств. Червь прыгал с флешки на флешку и ждал, пока с помощью сотрудников не попадет на рабочую станцию, где сможет начать действовать. В итоге было выведено из строя около тысячи центрифуг и сорваны сроки запуска Бушерской АЭС.

2010-2014: зловредные сети

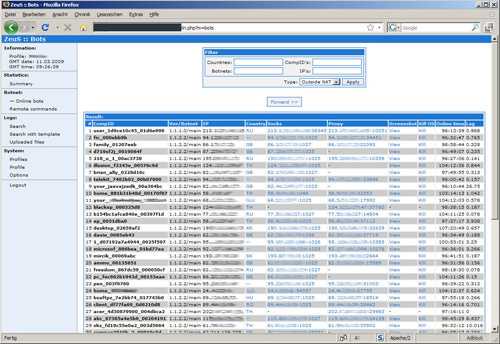

Пришло время, и вредоносные программы перестали притворяться. Никаких полезных функций, никакой маскировки под легитимное программное обеспечение - просто ботнеты: сети ботов, которые, паразитируя на зараженных компьютерах, занимаются рассылкой спама или другой вредоносной деятельностью.

Чаще всего они внедрялись в браузеры с помощью эксплойтов - программ, использующих уязвимости в программном обеспечении для атаки на вычислительную систему. Пользователь случайно нажимал на какой-нибудь баннер, где скрывался зловред. Тот определял версию браузера и, если она была уязвимой, выполнял вредоносный код в системе пользователя.

Автор ботнета получал бездну возможностей, когда проникал в миллион компьютеров, где появлялась его маленькая программка с простой функциональностью. В один клик он мог положить любой сайт. Или разослать миллион спам-писем в день. Или собрать данные, которые хранятся в этих компьютерах.

Но со временем и эта практика сошла на нет. Полностью ботнеты не исчезли - как большинство других вредоносов, они просто потеряли популярность, уступив место эволюционно продвинутым потомкам.

2015-2020: самые продвинутые и опасные

APT-атаки

Сотрудница отдела кадров крупного банка включила компьютер. Ей на почту пришло письмо, она его открыла: "Здравствуйте! Меня зовут Сергей Иванов, интересуюсь вакансией финансового консультанта. Прикрепляю резюме. Буду рад обратной связи. Спасибо!"

Сотрудница отдела кадров - человек ответственный. По должностной инструкции она обязана просматривать все поступающие обращения. Она открывает обычный вордовский файл, а там… Там и в самом деле резюме Сергея Иванова, который мечтает стать финансовым консультантом.

Но, к сожалению, вакансия уже неактуальна. Сотрудница отдела кадров закрывает файл и навсегда забывает о нем. Даже когда через 4-5 часов со счета банка начнут выводиться деньги, она не вспомнит об этом резюме.

В вордовском файле был встроен код. Он скачал вредоносную программу и установил ее на компьютер незаметно для пользователя. Так хакеры получили возможность перемещаться внутри сети банка. По сути, это цифровое оружие, и называется оно APT (Advanced Persistent Threat). Это кибератака, ориентированная на взлом конкретной цели и подготовленная на основе долговременного сбора информации о ней.

Во второй половине 2010-х APT-атаки участились. И мир оказался к этому не очень готов. Хакеры легко переключались с сервера на сервер, запускали вредоносные программы и выводили деньги либо собирали информацию. По данным ФинЦЕРТ Банка России, в 2018 году от этих атак пострадали 687 кредитно-финансовых организаций.

Самораспространяющиеся зловреды

В 2017 году уже можно было не открывать почту, не скачивать подозрительные вложения и не переходить по сомнительным ссылкам - и все равно подхватить заразу по имени WannaCry. Зашифрованными оказались компьютеры полумиллиона пользователей. Однако в итоге вымогатели получили всего 302 перевода на сумму 126 742 доллара. При этом общий ущерб компаний, подвергшихся атаке, превысил миллиард долларов.

Авторы WannaCry использовали уязвимость, которую компания Microsoft закрыла в обновлении MS17-010 от 14 марта 2017 года. Проще говоря, если компьютер не был обновлен, на нем оказывался зловред. В России, например, жертвами этой атаки стали МВД, МегаФон и РЖД.

Шифровальщики-вымогатели и майнеры

23 июля 2020 года миллионы любителей бега никуда не побежали. А велосипедисты никуда не поехали. Тот, кто все-таки отправился на тренировку, не смог поделиться ее результатами. А у пилотов гражданской авиации США не получилось обновить полетные карты. Ведь все они, спортсмены и пилоты, пользовались гаджетами и облачными сервисами компании Garmin, которая пострадала от кибератаки.

Чтобы заблокировать сервисы Garmin, хакеры использовали шифровальщика-вымогателя. И это самая актуальная IT-угроза. Раньше, взломав банк, нужно было еще добраться до места, где лежат деньги. Сейчас такие хлопоты ни к чему.

Мошенники получают или покупают у коллег доступ в сеть какой-либо организации и затем шифруют все корпоративные компьютеры и серверы. Ну и требуют выкуп за расшифровку.

У таких хакерских групп даже есть отделы оценщиков. Взяв в разработку конкретную фирму, они вычисляют ее годовую выручку и назначают сумму. Garmin "оштрафовали" на 10 миллионов долларов. Парализовать компанию удалось с помощью зловреда WastedLocker, специально модифицированного для атаки на эту компанию.

Есть и менее жестокие решения - майнеры. Эта программа заражает компьютеры, чтобы заставить их майнить криптовалюту для своего хозяина на другом конце интернета. Для организаций все это, как правило, проходит незаметно. Ведь майнер не станет потреблять 90% мощности машины - возьмет всего 30. А нерадивый системный администратор ничего и не заметит. Докупит серверов, и снова все станет хорошо.

Что дальше?

У зловредов и полезного программного обеспечения общий эволюционный путь. Легко представить вирусы, которые будут подменять рекламу в очках дополненной реальности или взламывать нейроинтерфейсы. Физический мир и виртуальный объединяются через системы умного дома и умного города. Они подключены к Сети и очень плохо обновляются. Поэтому нет ничего фантастического в предположении, что зловредное ПО сможет целенаправленно убивать людей, вмешиваться в результаты выборов, устраивать аварии или даже провоцировать войны. Чем дальше шагает программный код, делая нашу жизнь легче и комфортнее, тем больше возможностей открывается для вредоносного кода.

Таймлайн

- 1971 - Creeper, первая самовоспроизводящаяся программа в Сети

- 1983 - Фред Коэн сделал саморазмножающуюся программу и назвал ее вирусом

- 1987 - Вирус-охранник Brain вызвал первую компьютерную эпидемию

- 1989 - Червь Морриса - продукт ошибки в коде; AIDS - первый троян

- 1995 - Макровирусы в MS Word

- 1999 - В день 13-й годовщины аварии на Чернобыльской АЭС был активирован вирус "Чернобыль"; Melissa - первый вирус в прикрепленном к письму файле

- 2000 - ILOVEYOU - самый разрушительный на сегодня червь, притворявшийся любовным посланием

- 2004 - Caribe - первый червь, заразивший мобильные телефоны

- 2010 - Вирус Stuxnet, сделанный военными США и Израиля, нанес реальный ущерб иранским ядерным объектам

- 2017 - WannaCry взломал крупные организации по всему миру

- 2020 - Червь-вымогатель WastedLocker прицельно атаковал фирму Garmin и потребовал 10 миллионов долларов; Взлом больницы в Дюссельдорфе привел к смерти человека

Последние угрозы вредоносных программ 2020 года – вот что может навредить вашему ПК – Ты в теме игры!

Ниже приведены новые компьютерные вирусы, от которых вам нужно защитить свой компьютер.

Последние угрозы для вашего компьютера намного более мощные, чем их более ранние аналоги.

Скачать, Купить или Онлайн Игры играть на PS4, PS5, PlayStation, Сони Плейстейшен, PlayStation 4, PlayStation 5, PS VR, PS Vita, Xbox, Икс Бокс, Xbox One, Xbox Series X, Xb1, Xbox 360, Nintendo, Nintendo Switch, NSW, Wii, 3DS, Wii U, Mobile, Телефон, Смартфон, Смартфон, Телефон, iOS, Android, Google Stadia, ПК, PC, Торрент, Torrent, Steam, Магазин Epic Games, Windows

Здесь мы говорим об одном и том же, чтобы вы могли заранее защитить компьютер и ваши ценные данные.

Последние угрозы вредоносных программ 2020 года – вот что может навредить вашему ПК

Последние угрозы вредоносных программ 2020 года – вот что может навредить вашему ПК 1. WinRAR Malware.

WinRAR, самое популярное программное обеспечение для извлечения zip-файлов, имеет скрытую лазейку. Пресловутые умы используют эти уязвимости, чтобы внедрить вредоносное ПО на ваш компьютер. Это вредоносное ПО может повредить вашу систему и привести к потере ценных данных. Поэтому, если вы используете WinRAR, обновите его, чтобы обеспечить безопасность компьютера.

2. Поддельные обновления Asus.

Asus – широко используемый компьютерный бренд по всему миру. Технический гигант Asus недавно заявил, что его обновление программного обеспечения было взломано. Это означает, что последнее обновление Asus, которое вы собираетесь установить, содержит скрытое вредоносное ПО. Если это вредоносное ПО попадет на ваше устройство, оно может причинить серьезный вред и потерю данных. Скрытый вирус уже заразил около 1 миллиона устройств Asus.

3. Распространенные IoT-атаки.

IoT-устройства являются самыми слабыми с точки зрения безопасности. У них нет встроенного брандмауэра. Кроме того, их контроль также может быть легко использован. Злоумышленники пользуются этим недостатком, а количество IoT-атак уже достигло 32,7 миллиона. Таким образом, убедитесь, что ваше устройство IoT безопасно и надежно.

4. Gustuff Robs банковские счета.

Еще один вирус, известный как Gutstuff, вошел в мир устройств Android. Это вредоносное ПО внедряется в банковские и криптовалютные приложения для кражи средств с вашего банковского счета. Некоторые из приложений для банков, платежей и социальных сетей, на которые он недавно нацелился, включают Bank of America, PayPal, JP Morgan, WhatsApp, Skype и другие. Поэтому не нажимайте на необычные сообщения, связанные с банковскими счетами.

5. NVIDIA Graphics Software получает исправления

Программное обеспечение для управления графикой является ядром компьютера каждого игрока. У большинства игроков на ПК установлено графическое программное обеспечение NVIDIA . Если вы тоже один из них, то исправьте его как можно скорее. В официальном заявлении представитель NVIDIA подтвердил, что ранее в программном обеспечении существовала ошибка, которая могла быть использована злоумышленниками.

6. Злоумышленники целевые SMBs.

Поскольку малые и средние предприятия, т. е. Малые и средние предприятия, не имеют достаточно ресурсов и времени для борьбы с атаками вымогателей, они становятся все более уязвимыми. Таким образом, примите защитные меры, такие как установка мощного антивирусного щита, если вы являетесь менеджером по информационным технологиям или являетесь владельцем SMB.

7. Ваша учетная запись Facebook.

Facebook недавно признал, что из-за технического сбоя он хранит миллионы паролей в виде простого текста. Это может легко дать злоумышленникам доступ к вашим учетным записям Facebook и Instagram. Как только они получат доступ к вашим аккаунтам, они смогут использовать его в своих незаконных целях. Тем не менее, вам не нужно паниковать, так как Facebook информирует пользователей, если есть риск для их учетных записей.

8. Маршрутизатор TP-Link SR20 может быть атакован.

Если у вас есть маршрутизатор TP-Link SR20, вы должны быть осторожны. Разработчики из Google подтвердили, что маршрутизатор содержит лазейки, которыми могут воспользоваться злоумышленники. Прежде чем сделать публичное раскрытие, Google сообщил об уязвимостях для производителя маршрутизатора. Но, похоже, у них нет планов решить проблему.

9. Сканирование программного обеспечения Office Depot: поддельные результаты.

Офис Депо недавно согласился заплатить пользователям 35 долларов за участие в мошеннических действиях. Его программное обеспечение для сканирования всегда показывало, что ваш компьютер заражен вредоносным ПО, даже если это не так. Мотивом этого действия было принуждение пользователей к получению плана защиты потребителей на 300 долларов.

10. Несколько уязвимостей установлены, чтобы повлиять на ваши утилиты.

Это не повлияет на ваш компьютер, но могут быть затронуты основные коммунальные услуги, такие как электричество, вода и канализация. Согласно сообщениям, промышленные системы управления уязвимы для атак вредоносных программ. Если власти не обращают внимания на проблему, злоумышленники могут удаленно контролировать утилиты.

11. Поддельные Windows Update.

Да, вы правильно прочитали. Обновление Windows, которое вы планируете установить, может содержать скрытое вымогателей. Согласно последним сообщениям, хакеры отправляют электронное письмо с инструкциями по обновлению Windows. Эти поддельные обновления вымогателей с расширением .exe. Как только он входит в ваш компьютер, он шифрует файлы и требует огромного количества для их расшифровки. Таким образом, убедитесь в подлинности обновления перед его установкой.

12. RaaS готов атаковать ваш компьютер.

RaaS – это сокращение от Ransomware как службы. Это растущая тенденция в индустрии хакеров. Здесь хакеры, не обладающие достаточными знаниями для изощренных атак, нанимают других атакующих для выполнения необходимых действий. Темпы распространения RaaS вызывают беспокойство у всего мира.

13. Ссылка на новость, которую вы получили, может быть вредоносной.

У всех нас возникает соблазн прочитать любую тему, которая покорила мир. Хакеры знают это. И это причина, по которой они теперь отправляют вам электронные письма с поддельными ссылками на новости. Эти так называемые фрагменты информации на самом деле представляют собой вредоносные программы, ожидающие атаки на ваше устройство. Таким образом, прежде чем нажимать на любую ссылку, касающуюся последних новостей о коронавирусе или других подобных тем, убедитесь, что злоумышленники не ставят его в ловушку.

14. Хакеры знают психологию человека.

Хакеры в наше время стали умнее. Теперь они могут получить все ваши данные, даже не зная ничего о кодировании или разработке вредоносных программ. То, что они делают, используют человеческую психологию, чтобы получить детали, которые им нужны, чтобы обмануть вас. Они связываются с командой поддержки клиентов различных компаний, а затем обманывают их, чтобы раскрыть подробности о клиентах. Таким образом, убедитесь, что вы защищены.

15. Cryptojacking Empowers хакеры.

Хакеры устанавливают вредоносное ПО с именем Cryptojacking, которое использует вашу вычислительную мощность для майнинга криптовалют. Процесс майнинга генерирует много новых криптовалют, используя вычислительную мощность. И это замедляет ваш компьютер. Согласно сообщениям, поскольку цена на криптовалюты в 2020 году продолжает расти, атаки на криптовалюты также будут продолжать расти.

16. Искусственный интеллект (ИИ) помогает развитию вредоносных программ.

Поскольку тенденция использования ИИ в разработке программного обеспечения продолжает расти, хакеры также используют те же технологии для разработки вредоносных программ. Теперь мы видим вредоносное ПО с искусственным интеллектом для атаки на ваш компьютер. Мы должны сказать, что хакеры стали намного более технологически продвинутыми, чем они были в прошлом.

17. Хакеры отправляют “поддельный коронавирус”.

Когда весь мир борется с коронавирусом , хакеры используют пандемию COVID-19 для выполнения своих вредоносных задач. Недавно было установлено, что хакеры рассылали спам-письма японским пользователям. Эти электронные письма утверждают, что предоставляют информацию, чтобы защитить их от самого смертоносного коронавируса.

Доверчивые пользователи, которые боятся Коронавируса, открывают эти так называемые информационные письма и становятся жертвами тактики хакера. Если вы видите такую почту, не открывайте ее. Они внедряют вредоносное ПО Emotet в ваше устройство и превращают его в ботнет.

18. Bogus Bitcoin QR-генераторы кода.

С помощью биткойн-генераторов QR-кодов вы можете легко конвертировать биткойн-адрес в QR-коды и быстро получать деньги. Но недавно стало известно, что хакеры используют фиктивные генераторы QR-кода для кражи биткойнов. Согласно текущим отчетам, они уже украли 7 BTC стоимостью около $ 45000. Поэтому будьте осторожны при совершении платежей через любой сайт BTC или QR-код.

Выше был список последних компьютерных вирусов в 2020 году. Теперь мы поговорим о том, как вы можете защитить себя от них. Как было сказано ранее, лучший способ оградить себя – приобрести мощный антивирус, такой как ITL Total Security. Кроме того, ниже приведены некоторые дополнительные советы для защиты устройства от компьютерных вирусов в 2020 году.

Получите мощный антивирус.

Лучший способ обезопасить ваш компьютер от бесперебойной работы – приобрести надежное антивирусное программное обеспечение. Одним из таких антивирусов является ITL Total Security. Это дает всем старым, а также текущим компьютерным вирусам жесткую борьбу и защищает ПК.

Обновите Windows.

С каждым обновлением Microsoft исправляет лазейки безопасности в Windows. Поэтому установите подлинное обновление ОС для защиты ПК от хакеров.

Старайтесь избегать сторонних программ или бесплатных программ.

Вы должны быть осторожны при загрузке любого стороннего программного обеспечения или бесплатных программ. Старайтесь, насколько это возможно, избегать их, потому что много раз они приходят со скрытыми вредоносными программами.

Избегайте нажатия на всплывающую рекламу.

Помните, что нет ничего лучше, чем бесплатные награды. Всплывающие рекламные объявления, в которых утверждается, что вы получаете бесплатные награды, такие как новый iPhone, в основном являются поддельными. Поэтому не нажимайте на такие всплывающие окна и немедленно закрывайте сайт.

Не открывать неизвестные электронные письма.

Большинство новых компьютерныхвирусов попадают на устройство через вложения электронной почты. Поэтому, чтобы оставаться защищенным, не открывайте подозрительные электронные письма из неизвестного источника.

Сложно угадать пароли.

Пароль является ключом к вашим конфиденциальным данным. Если вы используете слабый пароль, то хакеры могут легко взломать замок и украсть вашу информацию. Поэтому всегда используйте пароли, которые трудно угадать и уникальные.

Регулярно делайте резервные копии файлов.

Если потеря данных является вашей главной задачей, то создавайте регулярные резервные копии файлов. Использование внешнего облачного диска для резервного копирования важных файлов помогает предотвратить потерю данных.

Включите брандмауэр Microsoft Defender.

Брандмауэр предотвращает доступ хакеров и подозрительных программ к вашей системе. Поэтому активируйте брандмауэр Microsoft Defender.

Избегайте использования открытого Wi-Fi.

Не поддавайтесь искушению получить доступ к бесплатному интернету через открытый Wi-Fi. Не защищенный паролем и незашифрованный Wi-Fi может быть ловушкой, заложенной хакерами. Не становитесь жертвой этого.

Сделайте вашу сеть безопасной.

Незащищенный Wi-Fi приглашает хакеров проникнуть на ваш компьютер. Они могут легко подключиться к нему и получить доступ к вашим данным. Поэтому всегда защищайте свою сеть с помощью шифрования WPA или WPA2.

Последние компьютерные вирусы 2020.

Выше были некоторые из последних компьютерных вирусов в 2020 году и как оставаться защищенными от них. Этот список вирусов не конец. С каждым днем новый ужасный вирус попадает в область компьютеров. Если это вас беспокоит, приобретите мощный антивирус, такой как ITL, который может дать этим вирусам серьезную борьбу и защитить вашу систему.

Киберпреступность: Интернет и СМИ: Lenta.ru

Мощный вымогатель WannaCry, атаковавший компьютеры по всему миру в 2017 году, в 2019-м стал опаснейшим оружием киберпреступников. Об этом сообщает PreciseSecurity.

В прошлом году вирус занял первое место среди всех вымогателей, оказавшись самым распространенным в мире. Почти четверть всех вымогательств в сети (23,5 процента) связаны именно с WannaCry. Вредная программа шифрует файлы на устройстве жертвы и требует выкуп за ключ для дешифровки.

Материалы по теме

00:07 — 1 января 2020

Основным источником заражения жертв (более 67 процентов случаев) стали спам-рассылки и фишинговые письма. Также среди факторов риска оказались ненадежные пароли и недостаток знаний в области кибербезопасности. Реже всего заражение происходило через рекламу и опасные сайты.

В 2018 году WannaCry также стал самым распространенным вирусом-вымогателем. Он занял первое место по количеству атак на компьютеры клиентов «Лаборатории Касперского», доля нападений составила почти треть от общего числа.

Что происходит в России и в мире? Объясняем на нашем YouTube-канале. Подпишись!10 самых опасных компьютерных вирусов

Пока ты читаешь эту статью, хакеры и программисты продолжают писать вредоносное ПО

Пока ты читаешь эту статью, хакеры и программисты продолжают писать вредоносное ПОBrain

Этот вирус в данном хит-параде самый безобидный. Все потому, что он был одним из первых. Распространялся через дискеты. Разработка лежит на совести братьев Амджата и Базита Алви (Amdjat и Basit Faroog Alvi). Эти ребята запустили его в 1986 году. Но обнаружить “неладное“ специалистам удалось только спустя год летом.

Говорят, только в США вирус заразил более 18 тысяч компьютеров. Забавный факт: в основе разработки лежали исключительно благие намерения. То есть, братья хотели наказывать местных пиратов, ворующих программное обеспечение их фирмы.

А еще Brain занял почетное место первого в мире стелс-вируса. При попытке чтения зараженного сектора, он “подставлял“ его незараженный оригинал. Выловить такой было очень сложно.

Изначально Brain был написан ради защиты авторского ПО

Изначально Brain был написан ради защиты авторского ПОИзначально Brain был написан ради защиты авторского ПО securelist.com

Jerusalem

Второе название - “Пятница, 13“. А первое возникло благодаря стране его появления - Израилю (в 1988-м). Чем опасна эта “пятница“? Тем, что скачивалась с дискеты. И как только наступало время Х (пятница, 13) - вирус тут же удалял абсолютно все данные с жесткого диска. В те времена мало кто верил в существование компьютерных вирусов. Антивирусных программ и вовсе почти не существовало. Поэтому Jerusalem на пользователей наводил ужас.

Компьютеры тоже боятся пятницы, 13

Компьютеры тоже боятся пятницы, 13Компьютеры тоже боятся пятницы, 13 classifieds.okmalta.com

Червь Морриса

А этот “червь“ разбушевался в ноябре 1988 года. Он блокировал работу компьютеров своим хаотичным и бесконтрольным размножением. Из-за него, собственно, и вышла из строя вся (не слишком глобальная на те времена) Сеть. Обрати внимание: сбой длился совсем недолго, зато успел нанести серьезные убытки. Эксперты оценили их в $96 миллионов.

Роберт Моррис - создатель известного компьютерного червя

Роберт Моррис - создатель известного компьютерного червяРоберт Моррис - создатель известного компьютерного червя intelfreepress.com

Michelangelo («March6»)

“Микеланджело“ бушевал в 1992 году. Он через дискеты проникал на загрузочный сектор диска, и тихо сидел там, пока не наступало 6 марта. Как только приходило время Х, “Марк“ тут же форматировал жесткий диск. Его появление было на руку всем компаниям, занимающимся разработкой антивирусного софта. Они тогда раздули истерию до невероятных масштабов. Хотя, вирус поиздевался всего над 10 тысячами машин.

"Микеланджело" форматировал жесткий диск 6-го марта macacosabetudo.com

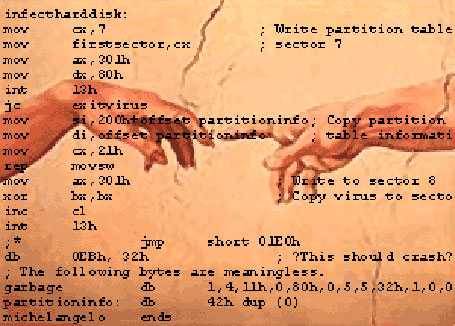

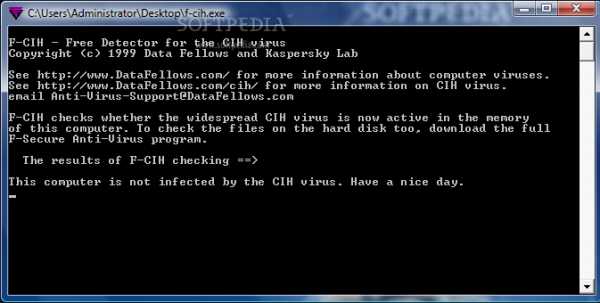

Чернобыль (CIH)

Создал его тайванский студент (в 1998 году). По инициалам последнего и назван был этот вредоносный софт. Суть ПО: через интернет, электронную почту и диски, вирус попадал в компьютер, и прятался внутри других программ. А 26 апреля активировался. И не просто стирал всю информацию на винчестере, но и повреждал аппаратную часть компьютера.

Пик “Чернобыля“ пришелся на апрель 1999 года. Тогда пострадали более 300 тысяч машин (в основном Восточная Азия). И даже после того, как все раструбили информацию о наличии такого вредителя, он еще долго скрывался на компьютерах, и продолжал свои черные делишки.

CIH

CIH CIH "угробил" 300 тысяч компьютеров softpedia.com

Melissa

Создан в 1999 году. Это первый всемирно известный почтовый червь. В его основе - заражение файлов документов MS Word. После этого “Мелисса“ рассылал свои копии через MS Outlook, благодаря чему распространялся с бешеной скоростью. Сумма нанесенного им ущерба - более $100 миллионов.

Melissa распространялся через MS Outlook

Melissa распространялся через MS OutlookMelissa распространялся через MS Outlook jrwhipple.com

ILOVEYOU («Письмо счастья»)

Кто-то в 2000 году додумался написать довольно таки милый вирус. Он приходил на почту в виде сообщения “I LOVE YOU“ с вложенным файлом. Пользователи скачивали его и... На жестком диске селился скрипт, который:

- рандомно отсылал письма в невероятных количествах;

- удалял важные файлы на ПК.

Результаты просто шокирующие: ущерб, нанесенный этим “письмом“, “грохнул“ 10% всех существовавших на тот момент компьютеров. В денежном эквиваленте - это $5,5 миллиардов.

"LOVE YOU" - вирус, любовь с которым может дорого обойтись people.carleton.edu

Nimda (2001 год)

Название - “admin“, написанное наоборот. Попадая на компьютер, вирус тут же “выписывал“ себе права администратора, и начинал:

- изменять-нарушать конструкцию сайтов;

- блокировать доступ на хосты, IP-адреса и т.д.

На компьютеры проникал столь виртуозно и эффективно, что уже через 22 минуты после создания стал самым распространенным в интернете.

Не обязательно экран должен быть

Не обязательно экран должен быть Не обязательно экран должен быть "синим", чтобы твоей операционке пришел конецdatarescue.com

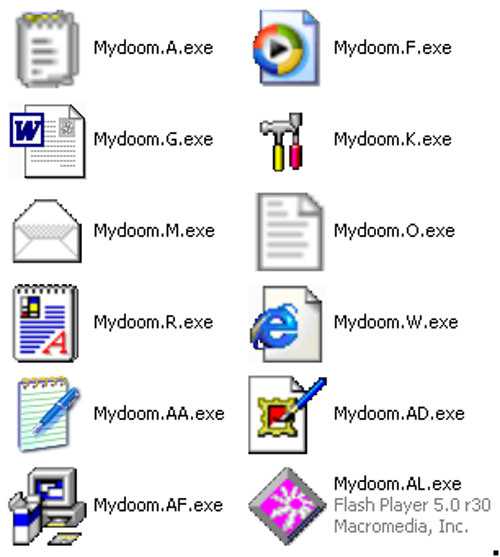

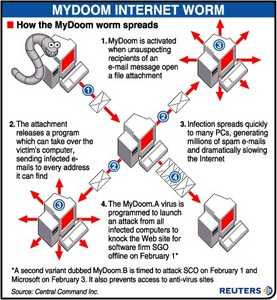

My Doom (2004 год)

Это еще один почтовый вирус. Работал по нарастающей: каждый следующий компьютер отправлял спама еще больше, чем предыдущий. Еще одна особенность My Doom - был способен модифицировать операционную систему, блокировать доступ к сайтам антивирусных компаний, новостным лентам и разделам сайта Microsoft.

На счету этого ПО даже DDоS-атака на сайт Microsoft . Говорят, этот досих пор неизученный ужас написали сторонники Linux. Таким образом они, мол, пытались подорвать авторитет Windows.

Согласно слухам, главная цель My Doom - подрыв репутации Microsoft

Согласно слухам, главная цель My Doom - подрыв репутации MicrosoftСогласно слухам, главная цель My Doom - подрыв репутации Microsoft nbcnews.com

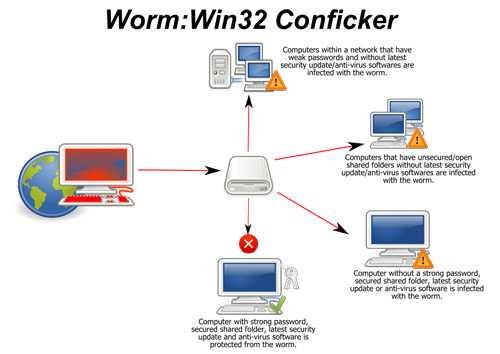

Conficker (2008 год)

Это один из самых свежих всемирно известных червей. Он атакует только “винду“ (от Windows 2000 до Windows 7, и даже Windows Server 2008 R2), а именно:

- находит уязвимости операционки;

- отключает сервисные службы и обновление Windows;

- блокирует доступ к сайтам ряда производителей антивирусов.

Ущерб в денежном эквиваленте считать до сих пор никто так и не взялся. Вероятно, из-за того, что Conflicker во всем мире заразил более 12 миллионов машин.

Актуальные киберугрозы: I квартал 2020 года

Содержание

Резюме

По итогам I квартала 2020 года мы отмечаем:

- Количество киберинцидентов стремительно растет: выявлено на 22,5% больше атак, чем в IV квартале 2019 года.

- Доля целенаправленных атак осталась на уровне IV квартала прошлого года (67%).

- В течение квартала высокую активность проявляли 23 APTгруппировки, атаки которых были направлены преимущественно на государственные учреждения, промышленные предприятия, финансовую отрасль и медицинские организации.

- Около 13% всех фишинговых рассылок в I квартале были связаны с темой COVID-19. Около половины из них (44%) пришлись на частных лиц, а каждая пятая рассылка была направлена на государственные организации.

- Более трети (34%) всех атак на юридические лица с использованием ВПО — это атаки троянов-шифровальщиков. Наибольшую активность проявляли Sodinokibi, Maze и DoppelPaymer. Операторы этих и некоторых других шифровальщиков создали собственные сайты, на которых публикуют похищенную у жертв информацию в случае отказа платить выкуп.

- Доля атак, направленных на частных лиц, составила 14%. Половина всех украденных данных — логины и пароли. Это связано с высокой долей шпионского ПО (56%) во вредоносных кампаниях против частных лиц.

По нашим прогнозам, в мире будет нарастать число атак на удаленные рабочие места сотрудников. В связи с массовым переходом на удаленную работу в ближайшее время компании могут столкнуться с ростом попыток взлома корпоративных учетных записей и с эксплуатацией уязвимостей в системах удаленного доступа. Угрозы крайне актуальны для компаний, в которых нет строгой парольной политики и регулярного обновления ПО.

Заблокировать возможные атаки на веб-приложения сетевого периметра, в том числе на системы удаленного доступа, например Citrix Gateway, помогут межсетевые экраны уровня приложений (WAF). Для предотвращения заражения компьютеров сотрудников вредоносным ПО мы рекомендуем проверять вложения из электронных писем на предмет вредоносной активности с помощью решений класса sandbox (песочниц). Кроме того, мы советуем придерживаться общих рекомендаций по обеспечению личной и корпоративной кибербезопасности.

Сводная статистика

В I квартале 2020 года мы зафиксировали на 22,5% больше атак, чем в последнем квартале 2019 года. Начало года стало тяжелым периодом для всего мира. Эпидемия коронавирусной инфекции COVID-19 внесла коррективы в мировую экономику и в жизнь обычных людей. Ситуация отразилась и на информационной безопасности.

На 22,5%

больше кибератак, чем в IV квартале 2019 года

Рисунок 1. Количество атак в 2019 и 2020 годах по месяцамРисунок 2. Мотивы злоумышленников (доля атак)Рисунок 3. Типы украденных данныхРисунок 4. Категории жертв среди юридических лицРисунок 5. Объекты атак (доля атак)Рисунок 6. Методы атак (доля атак)Спрятаться от антивируса: атаки с использованием вредоносного ПО

С течением времени актуальность заражения вредоносным ПО только растет. Киберпреступники не ограничиваются одним типом ВПО: используют многофункциональные трояны либо загружают на скомпрометированные устройства целый букет из различных зловредов. Злоумышленники постоянно ищут приемы, с помощью которых можно обойти антивирусы и встроенные в ОС механизмы защиты. Например, c начала года мы видим попытки использовать новую уязвимость CVE-2020-0601 в Windows CryptoAPI для подписи вредоносного ПО (уязвимость позволяет обходить механизм проверки сертификатов). Другой пример — ВПО для удаленного управления SysUpdate. Это уникальная разработка APTгруппы Bronze Union, которую злоумышленники используют для доставки на подконтрольные им устройства другого ВПО (полезной нагрузки). Как правило, эта полезная нагрузка не детектируется антивирусами, так как файл имеет неопределенный формат и антивирус не может его распознать. Еще один пример — зловред FakeChmMsi со сложной цепочкой доставки трояна Gh0st, в ходе которой дважды применяется техника DLL hijacking, затрудняющая анализ ВПО средствами антивирусной защиты. Эффективно противодействовать современному вредоносному ПО, которое способно обходить антивирусы, межсетевые экраны, IPS, почтовые и веб-шлюзы, помогают песочницы — решения, позволяющие запускать файл в изолированной виртуальной среде и анализировать его поведение на предмет вредоносной активности.

Наибольшее число атак на корпоративную инфраструктуру с использованием ВПО пришлось на долю троянов-шифровальщиков. Частные лица больше всего подвергались атакам с использованием инфостилеров, кейлогеров и банковских троянов.

Рисунок 7. Типы вредоносного ПО (доля атак с использованием ВПО)Как и прежде, вредоносные кампании, нацеленные на организации, в восьми из десяти случаев начинались с рассылки электронных писем с вложениями. Для частных лиц высок риск заразить компьютер не только через электронную почту, но и в результате посещения сайтов и загрузки программ с сомнительных веб-ресурсов. Например, в I квартале злоумышленники скомпрометировали ряд сайтов на базе WordPress и перенаправляли их посетителей на фишинговые страницы, где под видом обновления браузера Chrome распространялся бэкдор. Вредоносное ПО было загружено более 2000 раз.

Рисунок 8. Способы распространения ВПОФишинговые рассылки на тему COVID-19

Злоумышленники быстро подхватили тему всеобщего беспокойства по поводу коронавирусной инфекции и стали использовать ее для фишинговых писем. По нашим подсчетам, в I квартале около 13% атак, в которых киберпреступники задействовали методы социальной инженерии, были связаны с коронавирусом.

Рисунок 9. Категории жертв фишинговых рассылок на тему COVID-19Рост числа фишинговых рассылок, посвященных COVID-19, мы отмечаем со второй половины января. Эпидемией пользовались как для проведения массовых вредоносных кампаний, так и для сложных целенаправленных атак (APT-атак). Под видом официальной информации о статистике заражений, о вакцине и мерах профилактики, рассылаемой якобы от имени государственных органов и медицинских учреждений, в I квартале распространялись трояны Emotet, Remcos, AZORult, Agent Tesla, LokiBot, TrickBot и множество других.

В феврале эксперты Positive Technologies Expert Security Center (PT ESC) выявили атаку группы TA428. В качестве текста приманки группа разослала документ со статистикой распространения коронавирусной инфекции. К слову, в январе эта группа использовала в качестве темы для писем обострение отношений между США и Ираном. Вредоносные документы доставляли на компьютер жертвы загрузчик с зашифрованным шелл-кодом Poison IVY.

Рисунок 10. Документ со статистикой по COVID-19 из рассылки TA428В марте специалисты PT ESC зафиксировали четыре фишинговые рассылки, с помощью которых злоумышленники распространяли бэкдор Chinoxy. В одном из документов группа киберпреступников использовала текст, связанный с экономией бюджетных средств на фоне распространения коронавируса.

Рисунок 11. Документ из рассылки ChinoxyРассылки писем с вредоносными вложениями на тему эпидемии проводили также группы TA505, Hades, Mustang Panda, APT36, Higaisa, SongXY. О последних двух мы поговорим подробнее в разделе про атаки на государственные учреждения.

Вирус вносит коррективы

Из-за сложной эпидемиологической обстановки правительства многих стран отправили школьников и студентов на дистанционное обучение, а работодателей обязали по возможности перевести сотрудников на удаленную работу. В этой ситуации многие компании вынуждены использовать VPN для удаленного доступа сотрудников в корпоративную сеть. Как известно, в последнее время злоумышленники активно эксплуатируют уязвимости в VPN-решениях и системах для организации удаленного доступа, в частности в продуктах от Pulse Secure, Fortinet, Palo Alto и Citrix. Мы рекомендуем незамедлительно установить последние обновления, выпущенные этими производителями. В противном случае существует большой риск компрометации. Так, британская компания Finastra, ставшая в марте жертвой шифровальщика, использовала непропатченные версии Citrix ADC и VPN от Pulse Secure.

В связи с масштабным переходом на удаленную работу выросло число узлов российских компаний, доступных для подключения по протоколу RDP. По нашим прогнозам, компании по всему миру могут столкнуться с ростом количества атак на RDP начиная со II квартала 2020 года. Например, известный банковский троян TrickBot уже обзавелся новым модулем rdpScanDll, который подбирает учетные данные для подключения по протоколу RDP.

С ростом числа пользователей платформы для видеосвязи Zoom интерес к ней растет и со стороны злоумышленников. Так, в течение I квартала было зарегистрировано более 1700 фишинговых доменов, связанных с названием популярной платформы. Активное использование Zoom выявило в приложении ряд уязвимостей. Специалисты компании Check Point обнаружили в платформе брешь, позволявшую злоумышленникам без приглашения присоединяться к чужим видеоконференциям. Инциденты, связанные с несанкционированным вторжением в онлайн-конференции через Zoom, получили название Zoom-bombing. По заявлению ФБР, в США регистрируется большое число подобных инцидентов. Записи тысяч видеозвонков оказались размещены на YouTube и Vimeo. В свободный доступ попали частные видеозвонки, записи бизнес-собраний, сеансы у врачей, занятия в учебных заведениях. Кроме того, в конце квартала стало известно об уязвимости типа UNC path injection, которая позволяет злоумышленникам похищать через Zoom учетные данные Windows.

В условиях карантина и самоизоляции вырос спрос на услуги по доставке готовой еды и продуктов питания. Воспользовавшись ситуацией, злоумышленники устроили DDoS-атаку на сервис takeaway.com и потребовали 2 биткойна за ее прекращение. Киберпреступники не преминули вмешаться и в работу медицинских учреждений, об атаках на которые мы поговорим в разделе «Отраслевая специфика».

Уязвимость в Citrix взяли в оборот

В I квартале 12% вредоносного ПО доставлялось в инфраструктуру компаний путем компрометации сетевого оборудования, серверов или рабочих компьютеров. Одна из уязвимостей, которая в последнее время активно эксплуатируется для доставки ВПО, — это уязвимость в ряде продуктов Citrix (CVE-2019-19781). О ней стало широко известно еще в конце 2019 года. Напомним, что это критически опасная брешь, которая позволяет неавторизованному злоумышленнику выполнять произвольный код. Уязвимость затронула порядка 80 тысяч организаций по всему миру, причем больше всего потенциальных жертв в государственном секторе. Производитель выпустил финальные патчи 24 января 2020 года.

В течение I квартала брешь эксплуатировалась группой APT41 в целенаправленных атаках на государственные учреждения, финансовую отрасль, телекоммуникации, промышленность, медицину, СМИ. Кроме того, с помощью эксплуатации уязвимости CVE-2019-19781 были, предположительно, атакованы инфраструктура Потсдама и Управление радиотехнической обороны в Австралии.

В январе специалисты FireEye установили, что неизвестные киберпреступники загружают на уязвимые устройства Citrix бэкдор, получивший название NOTROBIN. Интересно, что NOTROBIN умеет выявлять и блокировать попытки эксплуатации CVE-2019-19781 со стороны других атакующих, обеспечивая своим владельцам единоличный контроль над скомпрометированным устройством.

Шифровальщики развивают новую стратегию шантажа

В первом квартале 2020 года атаки шифровальщиков, при которых злоумышленники требуют выкуп за неразглашение похищенных данных, набирали обороты. Для публикации украденных данных киберпреступники теперь создают собственные сайты. Такими сайтами уже обзавелись операторы Maze, Sodinokibi, Nemty, DoppelPaymer, Nefilim, CLOP и Sekhmet.

Рисунок 12. Категории жертв шифровальщиков среди юридических лицОператоры шифровальщика Sodinokibi ищут новые рычаги давления на скомпрометированные организации. В планах у злоумышленников оповещать фондовые биржи об атаках на крупные компании-жертвы в случае отказа последних платить. По задумке киберпреступников, возможное падение стоимости акций жертвы должно стать для нее дополнительным стимулом для уплаты выкупа.

Рисунок 13. Сообщение о планах SodinokibiОтраслевая специфика

Далее мы подробно проанализируем атаки на отдельные отрасли, которые нам показались наиболее интересными в I квартале 2020 года.

Государственные учреждения

Рисунок 14. Методы атак (доля атак на госучреждения)Рисунок 15. Объекты атак (доля атак на госучреждения)По сравнению с последним кварталом прошлого года существенно выросла доля атак на госучреждения с использованием ВПО и методов социальной инженерии. Этому могла способствовать эпидемия. Многие злоумышленники рассылали в госучреждения разных стран письма с вредоносными вложениями на тему коронавирусной инфекции. В январе 2020 года специалисты PT ESC зафиксировали две атаки APT-группы SongXY. В качестве приманки злоумышленники использовали текст на монгольском языке, что, вероятнее всего, говорит об их узкой региональной направленности. В тексте была информация о вспышке нового вируса COVID-19 в Китае. Документ в формате RTF с эксплойтом для уязвимости CVE-2018-0798 сохранял на жесткий диск компьютера жертвы зашифрованный загрузчик, расшифровывал, запускал, после чего происходила загрузка основной полезной нагрузки.

Рисунок 16. Документ-приманка в формате RTF на тему COVID-19 из рассылки группы SongXYВ I квартале специалисты PT ESC выявили две атаки группы Higaisa. Эта группа атакует правительственные учреждения, дипломатические представительства и правозащитные организации в Китае, Северной Корее, Японии, Непале, Сингапуре, России и других странах. Обе кампании начинались с фишинговых рассылок. В первой использовался текст, связанный с северокорейскими национальными праздниками и актуальными новостями. Во второй рассылке группа маскировала вредоносный LNK-файл под PDF-документ, посвященный теме COVID-19.

Рисунок 17. Документ из рассылки APT-группы HigaisaСпециалисты PT ESC выявили также 14 атак группы Gamaredon, направленных на госучреждения Украины и Грузии. Группа, как обычно, использовала технику template injection, о которой мы рассказывали в конце прошлого года. Техника позволяет группе доставить на скомпрометированный компьютер загрузчик вредоносного ПО, исполненный как VBScript (VBS-загрузчик). Для защиты загрузчика от обнаружения с середины февраля группа начала использовать обфускацию (запутывание кода). Кроме того, изменился способ закрепления в инфраструктуре: загрузчик создает ключ в реестре Windows, который обеспечивает его функционирование после перезагрузки компьютера.

Рисунок 18. Документ из фишинговой рассылки группы GamaredonПромышленные компании

Для промышленности по-прежнему актуальной угрозой является заражение вредоносным ПО. Наибольшую опасность представляют шпионское ПО и трояны-шифровальщики. Их доли в атаках на промышленность с использованием ВПО составили 42% и 28% соответственно. В течение первого квартала года мы отмечали атаки на промышленность с использованием шифровальщиков Maze, Sodinokibi, Ryuk и DoppelPaymer.

Рисунок 19. Методы атак (доля атак на промышленность)Рисунок 20. Объекты атак (доля атак на промышленность)В начале года внимание многих специалистов по кибербезопасности привлек новый шифровальщик Snake, который умеет удалять теневые копии и останавливать процессы, связанные с работой промышленных систем управления. В частности, Snake останавливает процессы продуктов GE Proficy и GE Fanuc Licensing, Honeywell HMIWeb, FLEXNet Licensing Service, Sentinel HASP License Manager, ThingWorx Industrial Connectivity Suite. Вероятно, злоумышленники предполагают использовать Snake в целенаправленных атаках на промышленность. Шифровальщик оставляет на скомпрометированном компьютере файл с инструкциями для жертвы по дальнейшим действиям, где в качестве контактного адреса указан адрес электронной почты bapcocrypt@ctemplar[.]com. По предположению специалистов PT ESC, это отсылка к компании Bapco, которая в конце 2019 года была атакована вредоносным ПО Dustman, предназначенным для удаления данных. Не исключено, что Dustman и Snake связаны между собой, поскольку образцы этого ВПО появились в публичном доступе примерно в одно и то же время и были нацелены на промышленные предприятия.

PT Sandbox"> Рисунок 21. Детектирование Snake в PT SandboxКак и государственные учреждения, промышленность является целью многих APT-групп по всему миру. Так, целью одной из APT-атак группы Bisonal в I квартале 2020 года стали российские организации авиационно-космической отрасли. Специалисты PT ESC установили, что в этой атаке вредоносное ПО для удаленного управления (RAT) доставлялось путем рассылки писем с вредоносными документами в формате RTF. Для создания этих документов группа использовала эксплойт-билдер Royal Road.

Рисунок 22. Документ из рассылки BisonalДля промышленности в России и СНГ не снижается актуальность атак группы RTM. В I квартале специалисты PT ESC выявили 29 фишинговых рассылок этой группы.

Рисунок 23. Письмо с вредоносным вложением из рассылки RTM в адрес промышленной компанииМедицинские учреждения

Число атак на медицину по сравнению с последним кварталом 2019 года существенно выросло. Это связано с повышенным интересом киберпреступников к медицинским организациям, которые сейчас находятся на передовой в борьбе с коронавирусной инфекцией. Рост числа успешных атак в условиях стресса и высокой нагрузки может быть связан со снижением бдительности медицинских работников, в адрес которых сейчас поступает большое количество писем от злоумышленников.

Рисунок 24. Число атак на медицинские учрежденияРисунок 25. Методы атак (доля атак на медицинские учреждения)Рисунок 26. Объекты атак (доля атак на медицинские учреждения)В 78% атак на медицинские учреждения были задействованы методы социальной инженерии. Злоумышленники рассылали сотрудникам фишинговые письма, цель которых — убедить получателя ввести корпоративные учетные данные в поддельную форму аутентификации.

Не менее актуальна угроза заражения вредоносным ПО. В ночь на 13 марта в результате кибератаки неизвестных злоумышленников была парализована работа компьютерной сети крупного медицинского центра в Брно (Чехия), где ежедневно проводилось тестирование граждан на заражение коронавирусной инфекцией. Днем позже стало известно, что британская медицинская компания Hammersmith Medicines Research, которая готовится к тестированию вакцины от коронавируса, была атакована операторами шифровальщика Maze. Напомним, что киберпреступники, стоящие за атаками Maze, одними из первых стали требовать от жертв выкуп за неразглашение похищенных перед шифрованием данных. В этот раз жертва отказалась платить и в кратчайшие сроки восстановила работу своих систем. Спустя несколько дней операторы Maze обещали прекратить атаки на медицинские учреждения на время эпидемии, однако уже после этого обещания опубликовали информацию, похищенную у Hammersmith Medicines Research. Это в очередной раз подтверждает, что не стоит верить киберпреступникам; никакие их обещания не дают гарантии, что зашифрованные данные будут восстановлены и не утекут в сеть.

Рисунок 27. Украденные данныеОб исследовании

Данный отчет содержит информацию об актуальных угрозах информационной безопасности, основанную на собственной экспертизе компании Positive Technologies, результатах многочисленных расследований, а также на данных авторитетных источников.

По нашей оценке, большинство кибератак не предается огласке из-за репутационных рисков, в связи с этим оценить точное число угроз не представляется возможным даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп. Наше исследование проводится с целью обратить внимание организаций и обычных граждан, интересующихся современным состоянием информационной безопасности, на наиболее актуальные методы и мотивы кибератак, а также с целью выявить основные тенденции в изменении ландшафта киберугроз.

В рамках отчета каждая массовая атака (в ходе которой злоумышленники проводят, например, фишинговую рассылку на множество адресов) рассматривается как одна отдельная, а не как несколько. В исследовании мы используем следующие термины.

Киберугроза — это совокупность факторов и условий, создающих опасность нарушения информационной безопасности. Мы рассматриваем киберугрозы с точки зрения действий злоумышленников в киберпространстве, направленных на проникновение в информационную систему с целью кражи данных, денежных средств или с иными намерениями, которые потенциально ведут к негативным последствиям для государства, бизнеса или частных лиц. Действия злоумышленников могут быть направлены на IT-инфраструктуру, рабочие компьютеры, мобильные устройства, другие технические средства и, наконец, на человека как на элемент киберпространства.

Кибератака — несанкционированное воздействие на информационные системы и пользователей информационных систем со стороны киберпреступников с использованием технических средств и программного обеспечения в целях получения доступа к информационным ресурсам, нарушения нормальной работы или доступности систем, кражи, искажения или удаления информации.

Массовая атака — кибератака, которая направлена на широкий круг организаций и частных лиц. При проведении массовой атаки злоумышленники могут не ограничиваться одной отраслью экономики или вовсе не учитывать отраслевую принадлежность компаний, их задачей является компрометация максимального числа жертв.

Целевая атака — кибератака, которая направлена на конкретную компанию, отрасль экономики или на ограниченный круг частных лиц. В рамках целевой атаки злоумышленники, как правило, проводят предварительную разведку с целью собрать информацию о выбранной жертве.

Атака типа advanced persistent threat (APT-атака) — это хорошо организованная, тщательно спланированная многоэтапная целевая кибератака. За APT-атакой стоят преступные группировки (APT-группировки), участники которых отличаются высоким уровнем квалификации. APT-группировки, как правило, обладают значительными финансовыми ресурсами и техническими возможностями.

Объект атаки — объект несанкционированного воздействия со стороны киберпреступников, например веб-ресурс, компьютер, сервер, сетевое оборудование, мобильное устройство. Объектом атаки может быть и человек, если атака проводится с помощью методов социальной инженерии.

Метод атаки — совокупность приемов, которые используются киберпреступниками для достижения цели.

Хакинг — эксплуатация уязвимостей и недостатков защиты информационной системы для того, чтобы получить доступ к ресурсам или информации. В своих исследованиях мы выделяем некоторые методы хакинга в отдельные категории. Например, отдельно рассматриваем подбор учетных данных к доступным для подключения сервисам и эксплуатацию уязвимостей в веб-приложениях.

10 самых опасных компьютерных вирусов всех времен

Получение компьютерного вируса так или иначе случилось со многими пользователями. Для большинства это просто легкое неудобство, требующее очистки, а затем установки той антивирусной программы, которую вы собирались установить, но так и не смогли.

Однако в других случаях может привести к полной катастрофе , когда ваш компьютер превратится в очень дорогой кирпич, который никакое количество антивирусов не сможет защитить.

В этом списке мы выделим некоторые из самых ужасных и печально известных компьютерных вирусов, которые нанесли большой урон в реальной жизни . А поскольку люди обычно приравнивают обычные вредоносные программы, такие как черви и троянские кони, к вирусам, мы также включаем их. Эти вредоносные программы причинили огромный вред, исчисляемый миллиардами долларов, и нарушили критически важную реальную инфраструктуру.

Вот 10 самых известных и вредоносных компьютерных вирусов .

Рекомендуемая литература: 10 признаков взлома вашего ПК

1.ILOVEYOU

ILOVEYOU - это , который считается одним из самых опасных компьютерных вирусов, когда-либо созданных . Ему удалось нанести ущерб компьютерным системам по всему миру, причинив ущерб на сумму около 10 миллиардов долларов. Считалось, что заражено 10% компьютеров в мире. Это было настолько плохо, что правительства и крупные корпорации отключили свою почтовую систему, чтобы предотвратить заражение.

Вирус был создан двумя филиппинскими программистами, Реонелем Рамонесом и Онелем де Гусманом.Что он сделал, так это то, что использовал социальную инженерию, чтобы заставить людей нажимать на вложение ; в данном случае признание в любви . Вложение было на самом деле сценарием, который выдает себя за файл TXT, поскольку в то время Windows скрывала фактическое расширение файла.

После щелчка он отправит себя всем в списке рассылки пользователя и продолжит заменять файлы собой, в результате чего компьютер не сможет загрузиться. Этим двоим не было предъявлено обвинение, поскольку не существовало законов о вредоносном ПО. Это привело к принятию Закона об электронной коммерции для решения этой проблемы.

2. Код красный

Code Red впервые появился в 2001 году и был обнаружен двумя сотрудниками eEye Digital Security. Он был назван Code Red, потому что пара пила Code Red Mountain Dew на момент открытия.

Червь нацелился на компьютеры с установленным веб-сервером Microsoft IIS , используя проблему переполнения буфера в системе. Он оставляет очень мало следов на жестком диске, так как он может работать полностью в памяти размером 3569 байт.

После заражения он продолжит создание сотни копий самого себя, но из-за ошибки в программировании он будет дублировать еще больше и в конечном итоге потребляет много системных ресурсов.

Затем он запустит атаку отказа в обслуживании на несколько IP-адресов, известной из которых была атака на веб-сайт Белого дома. Он также обеспечивает доступ к серверу через бэкдор, обеспечивая удаленный доступ к машине.

Самый запоминающийся симптом - это сообщение, которое он оставляет на пораженных веб-страницах: «Взломано китайцами!» , который сам стал мемом.Позднее был выпущен патч, который, по оценкам, привел к потере производительности на 2 миллиарда долларов. В общей сложности пострадали 1-2 миллиона серверов, что удивительно, если учесть, что в то время было 6 миллионов серверов IIS.

3. Мелисса

Названные после экзотической танцовщицы из Флориды, он был создан Дэвид Л. Смитом в 1999 году начался как зараженный документ Word , который был вывешен на Usenet группы alt.sex, претендующий список паролей для порнографического места.Это вызвало у людей любопытство, и когда он был загружен и открыт, он запускал макрос внутри и высвобождал свою полезную нагрузку.

Вирус рассылает себя по электронной почте первым 50 людям в адресной книге электронной почты пользователя , что привело к увеличению трафика электронной почты, нарушив работу почтовых служб правительств и корпораций. Также иногда искажал документы , вставляя в них ссылку на Симпсоны.

Смита в конце концов поймали, когда они проследили до него документ Word.Файл был загружен с использованием украденной учетной записи AOL, и с их помощью правоохранительные органы смогли арестовать его менее чем через неделю с момента начала эпидемии.

Он сотрудничал с ФБР в поимке других создателей вирусов, в том числе известной создательницы вируса Анны Курниковой. За сотрудничество он отсидел всего 20 месяцев и заплатил штраф в размере 5000 долларов из своего 10-летнего срока. Сообщается, что вирус нанес ущерб на 80 миллионов долларов.

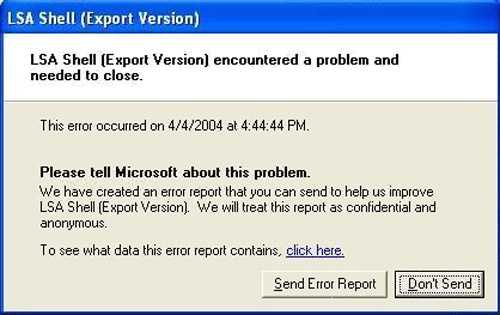

4. Sasser

Windows-червь, впервые обнаруженный в 2004 году. , он был создан студентом-информатиком Свеном Яшаном, который также создал червя Netsky.Хотя сама полезная нагрузка может казаться просто раздражающей (она замедляет работу и приводит к сбою компьютера, в то же время затрудняя сброс без отключения питания), эффекты были невероятно разрушительными: миллионы компьютеров были заражены, и что важно, критически важно. инфраструктура затронула .

Червь воспользовался уязвимостью переполнения буфера в службе подсистемы Local Security Authority (LSASS), которая контролирует политику безопасности локальных учетных записей, вызывая сбои в работе компьютера.Он также будет использовать системные ресурсы для распространения на другие машины через Интернет и автоматически заражать другие.

Воздействие вируса было широко распространенным, поскольку, хотя эксплойт был уже исправлен, многие компьютеры не обновлялись. Этот привел к более чем миллиону заражений , разрушив критически важные объекты инфраструктуры, такие как авиалинии, информационные агентства, общественный транспорт, больницы, общественный транспорт и т. Д. В целом ущерб оценивается в 18 миллиардов долларов. Яшен судился как несовершеннолетний и получил 21 месяц условно.

5. Зевс

Zeus - это троянский конь, созданный для заражения компьютеров Windows с целью выполнения различных преступных задач. Наиболее частыми из этих задач обычно являются кейлоггеров «человек в браузере» и захват форм . Большинство компьютеров были заражены либо в результате скрытых загрузок, либо в результате фишинговых атак.

Впервые обнаруженный в 2009 году, ему удалось взломать тысячи учетных записей FTP и компьютеров крупных транснациональных корпораций и банков, таких как Amazon, Oracle, Bank of America, Cisco и т. Д.Контроллеры ботнета Zeus использовали его для кражи учетных данных социальных сетей, электронной почты и банковских аккаунтов.

Только в США было подсчитано, что более 1 миллиона компьютеров были заражены, из них с 25% в США. Вся операция была сложной, в ней участвовали люди со всего мира, которые действовали как денежные мулы для контрабанды и передачи наличных главарей в Восточной Европе.

Приблизительно 70 миллионов долларов были украдены и у них осталось кольцо. В связи с операцией арестовано 100 человек.В конце 2010 года создатель Zeus объявил о своей отставке, но многие эксперты считают это ложью.

6. Conficker

Также известный как Downup или Downadup , Conficker - это червь неизвестного авторства для Windows, который впервые появился в 2008 году. Название происходит от английского слова configure и немецкого уничижительного слова. Заражает компьютеры, используя уязвимости в ОС. для создания ботнета.

Вредоносная программа смогла заразить более 9 миллионов компьютеров по всему миру, затронув правительства, предприятия и отдельных лиц.Это была одна из крупнейших известных заражений червями из когда-либо обнаруженных , что нанесло ущерб в 9 миллиардов долларов.

Червь работает, используя уязвимость сетевой службы , которая присутствует и не исправлена в Windows. После заражения червь сбрасывает политики блокировки учетных записей, блокирует доступ к обновлениям Windows и антивирусным сайтам, отключает определенные службы и блокирует учетные записи пользователей среди многих.

Затем он переходит к установке программного обеспечения, которое превратит компьютер в подчиненное устройство ботнета и пугающее программное обеспечение, чтобы выманивать у пользователя деньги.Позже Microsoft предоставила исправление и патч, и многие поставщики антивирусов предоставили обновления для своих определений.

7. Stuxnet

Считается, что он был создан Силами обороны Израиля совместно с американским правительством, Stuxnet является примером вируса, созданного для целей кибервойны , поскольку он был предназначен для срыва ядерных усилий иранцев. Было подсчитано, что Stuxnet удалось вывести из строя одну пятую ядерных центрифуг Ирана и что почти 60% заражений было сосредоточено в Иране.

Компьютерный червь был разработан для атаки на промышленные программируемые логические контроллеры (ПЛК), что позволяет автоматизировать процессы в оборудовании .

Он был специально нацелен на разработанные Siemens и распространялся через зараженные USB-накопители. Это изменило скорость машин, заставив их разорваться на части. Если бы зараженный компьютер не содержал программное обеспечение Siemens, он бездействовал бы и заразил других ограниченным образом, чтобы не выдать себя. В конце концов компания Siemens нашла способ удалить вредоносное ПО из своего программного обеспечения.

8. Mydoom

Surfing в 2004 году, Mydoom был червем для Windows , который стал одним из самых быстро распространяющихся почтовых червей со времен ILOVEYOU. Автор неизвестен, и считается, что создателю заплатили за его создание, поскольку оно содержит текстовое сообщение «andy; Я просто делаю свою работу, ничего личного, извини ».

Он был назван сотрудником McAfee Крейгом Шмугаром, одним из тех, кто его открыл. «Mydom» - это строка текста в коде программы (мой домен), и, предчувствуя, что она будет большой, добавила в нее «гибель».

Червь распространяется как ошибка передачи электронной почты и содержит собственное вложение . После выполнения он отправляется на адреса электронной почты, которые находятся в адресной книге пользователя, и копирует себя в папку любой программы P2P для распространения через эту сеть.

Полезная нагрузка сама по себе двоякая: во-первых, она открывает бэкдор для разрешения удаленного доступа, а во-вторых, запускает атаку отказа в обслуживании на неоднозначную группу SCO. Считалось, что червь был создан для нарушения работы SCO из-за конфликта из-за прав собственности на некоторый код Linux.Ущерб от него оценивается в 38,5 миллиардов долларов, и червь в той или иной форме все еще активен.

9. CryptoLocker

CryptoLocker - это , разновидность троянского коня-вымогателя , нацеленного на компьютеры под управлением Windows. Он использует несколько методов для распространения , например электронную почту, и после заражения компьютера он приступает к шифрованию определенных файлов на жестком диске и любом подключенном к нему хранилище с помощью криптографии с открытым ключом RSA.

Хотя удалить вредоносное ПО с компьютера достаточно просто, файлы все равно останутся зашифрованными. Единственный способ разблокировать файлы - заплатить выкуп в срок . Если крайний срок не соблюден, выкуп значительно увеличится или ключи дешифрования будут удалены. Выкуп обычно составляет 400 долларов предоплатой наличными или биткойнами.

Операция по выкупу была остановлена, когда правоохранительным органам и охранным компаниям удалось взять под контроль часть ботнета, работающего с CryptoLocker и Zeus .

Евгению Богучеву, руководителю группировки, было предъявлено обвинение, и ключи шифрования были переданы затронутым компьютерам.По данным, собранным в ходе рейда, количество заражений оценивается в 500 000 человек, при этом количество тех, кто заплатил выкуп, составляет 1,3%, что составляет 3 миллиона долларов.

10. Воспоминания

Хотя и не так опасно, как остальные вредоносные программы в этом списке, это одно из немногих вредоносных программ для Mac, получивших известность , поскольку оно показало, что компьютеры Mac не защищены. Троянец был впервые обнаружен в 2011 году антивирусной компанией Intego как поддельная установка Flash.

В его новом воплощении пользователю просто нужно включить Java (что, вероятно, есть у большинства из нас).Он распространяется с помощью взломанных веб-сайтов, содержащих код JavaScript, который загружает полезные данные. После установки Mac становится частью ботнета других зараженных компьютеров Mac.

Хорошая новость заключается в том, что , если он заражен , просто локализован на учетную запись этого конкретного пользователя . Плохая новость заключается в том, что заражено более 600 000 компьютеров Mac, в том числе 274 компьютера Mac в районе Купертино, штаб-квартиры Apple.

Oracle опубликовала исправление уязвимости, а Apple выпустила обновление для удаления Flashback с компьютеров Mac.Он все еще находится в свободном доступе, по оценкам, по состоянию на 2014 год 22 000 компьютеров Mac все еще были инфицированы.

.10 самых опасных компьютерных вирусов за все время

Как бы ужасно это ни звучало, компьютерные вирусы могут стать кошмаром, который может нанести серьезный ущерб вашей невинной машине. Это может значительно снизить производительность вашей системы и уничтожить все на жестком диске. Как рак, пневмония и другие смертельные заболевания для людей, компьютерные вирусы - для компьютеров. Он разработан, чтобы постоянно воспроизводить себя и портить вашего умного малыша, делая его больным и беспомощным.Я не думаю, что сегодня есть кто-то, кто может позволить себе раскрыть секреты, которые они рассказывают своему самому дорогому надежному другу, или может позволить какому-нибудь вирусу затронуть систему, которая так близка им. Те, кто подвергся вирусной атаке на свои компьютеры, слишком хорошо знают, о чем идет речь, а те, кто не знал, должны знать о некоторых из самых опасных компьютерных вирусов и о разрушениях, которые они вызвали.

10. Нимда -

Nimda впервые появилась в 2001 году и поспешно взлетела на вершину.Название вируса происходит от слова «Admin», написанного наоборот. Этому опасному вирусу потребовалось всего 22 минуты, чтобы распространиться четырьмя различными способами: по электронной почте, через уязвимости сервера, общие папки и передачу файлов. Червь был выпущен 18 сентября 2001 года, через неделю после атак 11 сентября, которые заставили многих людей поверить в то, что Nimda - это атака Cyber Terror, поскольку она быстро захватила почти все источники, через которые вирус может заразить максимальное количество компьютеров. Хотя основная цель этого вируса заключалась в том, чтобы значительно замедлить интернет-трафик, вызывая атаку отказа в обслуживании.

9. Conficker -

В 2009 году новый компьютерный червь Conficker, также известный как Downup, Domnadup и Kido, проник в пятнадцать миллионов операционных систем Microsoft Windows по всему миру без вмешательства человека с помощью исправленной уязвимости Windows. Вирус Conficker очень сложно обнаружить, не запустив обновленную версию оригинального антивируса и сканера вредоносных программ. Он может распространяться через съемные диски, такие как жесткие диски, смартфоны и другие флэш-накопители, добавляя к нему поврежденный файл, чтобы при подключении устройства к другому компьютеру в диалоговом окне «Автозапуск» отображался дополнительный параметр.Conficker собрал армию зомби, которые могут украсть финансовые данные и другую важную информацию из вашей системы.

8. Штормовой червь -