Вирус троянский конь что это такое

"Троянский конь" (вирус). Как его удалить, и чем он опасен? :: SYL.ru

Одной из самых больших неприятностей для пользователя интернета является «троянский конь» – вирус, который распространяется в сети злоумышленниками. И хотя разработчики антивирусного ПО постоянно модифицируют свои программы, делая их более надежными, проблема все же остается, ведь и хакеры тоже не сидят на месте.

Прочитав эту статью, вы узнаете, как защитить свой компьютер от проникновения на него «трояна», а также научитесь удалять данный вирус, если все-таки он оказался на вашем девайсе.

Что такое «троянский конь»?

Название этого вируса позаимствовано из легенды, в которой говорится, что греки сделали деревянного коня, внутри которого спрятались войны.

Затем это сооружение доставили к воротам Трои (отсюда и название), якобы в знак примирения. Ночью греческие солдаты открыли ворота вражеского города и нанесли сокрушительное поражение противнику.

Аналогичным образом действует и компьютерный вирус. «Троянский конь» зачастую маскируется злоумышленниками под обычную программу, при загружении которой на ваш компьютер проникает вредоносное ПО.

Этот вирус отличается от других тем, что он не размножается самопроизвольно, а попадает к вам в результате хакерской атаки. В большинстве случаев вы, сами того не подозревая, загружаете «троян» на свое устройство.

"Троянский конь" - вирус, который способен доставить много неприятностей пользователю. О том, какие последствия могут быть, читайте далее.

Признаки заражения

Если ваш компьютер атаковал «троян», то узнать об этом вы сможете по следующим изменениям в компьютере:

- Во-первых, устройство начнет перезагружаться без вашей команды.

- Во-вторых, когда на компьютер проникает «троянский конь», то существенно снижается быстродействие девайса.

- В-третьих, производится рассылка спама с вашего электронного почтового ящика.

- В-четвертых, открываются неизвестные окна с порнографией или рекламой какого-либо продукта.

- В-пятых, операционная система не запускается, а если загрузка все-таки удалась, то появляется окно с требованием перевести на указанный счет деньги для разблокировки системы.

Кроме всех вышеперечисленных проблем, есть еще одна – пропажа денег с электронного кошелька или конфиденциальная информация. Если заметили, что с вами это произошло, то после удаления «трояна» нужно сразу поменять все пароли.

«Троянский конь» (вирус). Как удалить его с компьютера?

Конечно, проникновение «троянского коня» способно нанести значительный вред пользователю (например, в финансовом плане), но так как это достаточно распространенный вид вирусов, то и избавиться от него можно с помощью любого популярного антивируса (Касперский, "Аваст", "Авира" и т. д.).

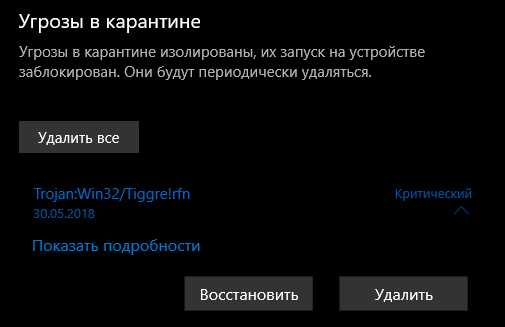

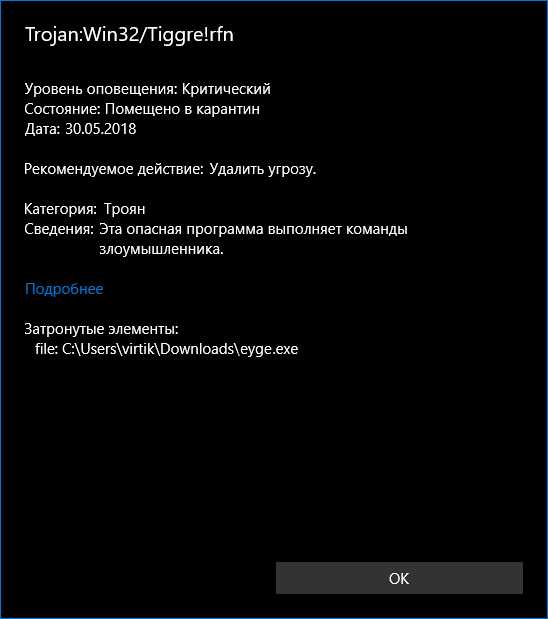

Если вы подозреваете, что компьютер атакован «трояном», загрузите устройство в «Безопасном режиме» и просканируйте антивирусной программой систему. Обнаруженное вредоносное ПО поместите в карантин или сразу удалите. После этого откройте раздел «Программы и компоненты» и избавьтесь от подозрительных приложений, которые вы не устанавливали.

Иногда и антивирусную программу блокирует «троянский конь». Вирус этот постоянно модернизируется, поэтому бывают и такие ситуации. В таком случае вы можете воспользоваться одной из специальных утилит, например SuperAntiSpyware или Spyware Terminator. В общем, найдите подходящую вам программу, а затем с помощью нее удалите «троян».

Заключение

Итак, теперь вы знаете, что такое «троянский конь». Вирус, о котором шла речь в этой статье, вы сможете самостоятельно удалить, если он попадет к вам на компьютер.

Конечно, лучше, чтобы с вами такой неприятности не произошло, но для этого необходимо установить хороший антивирусник, регулярно обновлять его базу, внимательно следить за предупреждениями программы, а также не посещать и ничего не загружать с подозрительных ресурсов.

Перед тем как распаковать какой-нибудь скачанный архив, обязательно проверьте его антивирусом. Также проверяйте флешки – на них должны отсутствовать скрытые файлы. Помните: «троян» способен доставить немало проблем, поэтому относитесь ко всем мероприятиям по его выявлению ответственно.

Троянский конь — Википедия

- Это статья по античной мифологии. По вредоносным компьютерным программам см. Троянская программа

Троянский конь — в древнегреческой мифологии огромный деревянный конь, с постройкой которого связан один из финальных эпизодов Троянской войны.

Троянский конь. Миниатюра из рукописи Vergilius Romanus. V в. н. э.

Троянский конь. Миниатюра из рукописи Vergilius Romanus. V в. н. э. Война между троянцами и данайцами началась потому, что троянский царевич Парис украл красавицу Елену у Менелая. Её муж, царь Спарты, со своим братом собрал войско Ахеи и пошел на Париса. Во времена войны с Троей ахейцы, после длительной и безуспешной осады, прибегли к хитрости: они соорудили огромного деревянного коня, оставили его у стен Трои, а сами сделали вид, что уплывают от берега Троады (изобретение этой уловки приписывают Одиссею, хитрейшему из вождей данайцев, а коня изготовил Эпей). Конь был приношением богине Афине Илионской[1]. На боку коня было написано «Этот дар приносят Афине Воительнице уходящие данайцы». Для постройки коня эллины срубили росшие в священной роще Аполлона кизиловые деревья (кранеи), жертвами умилостивили Аполлона и дали ему имя Карнея[2] (ибо конь был сделан из клёна[3]).

Жрец Лаокоонт, увидев этого коня и зная хитрости данайцев, воскликнул: «Что бы это ни было, я боюсь данайцев, даже дары приносящих!» (Quidquid id est, timeo Danaos et dona ferentes![4]) и метнул копьё в коня. Однако в этот момент из моря выползли два огромных змея и убили Лаокоонта и двух его сыновей, поскольку сам бог Посейдон хотел гибели Трои. Троянцы, не слушая предостережений Лаокоонта и пророчицы Кассандры, втащили коня в город. Полустишие Вергилия «Бойтесь данайцев, даже дары приносящих», цитируемое часто по-латыни (« Timeo Danaos et dona ferentes»), вошло в поговорку. Отсюда же возник фразеологизм «троянский конь», употребляемый в значении: тайный, коварный замысел, замаскированный под подарок.

Внутри коня сидело 50 лучших воинов (согласно «Малой Илиаде», 3000). По данным Стесихора 100 воинов, по другим — 20[5], по данным Цецу — 23, либо лишь 9 воинов: Менелай, Одиссей, Диомед, Ферсандр, Сфенел, Акамант, Фоант, Махаон и Неоптолем[6]. Имена всех перечислил поэт Сакад Аргосский[7]. Афина дала героям амброзию[8].

Ночью греки, прятавшиеся внутри коня, вышли из него, перебили стражу, открыли городские ворота, впустили вернувшихся на кораблях товарищей и таким образом овладели Троей («Одиссея» Гомера, 8, 493 и сл.; «Энеида» Вергилия, 2, 15 и сл.).

По словам Полибия, «чуть не все варварские народы, во всяком случае большинство их, убивают и приносят в жертву лошадь или в самом начале войны, или же перед решительной битвой, чтобы в падении животного открыть знамение о ближайшем будущем»[9].

По евгемеристической интерпретации, чтобы его втащить, троянцы разобрали часть стены, и эллины взяли город[10]. По предположениям некоторых историков (встречающимся уже с Павсания), Троянский конь на самом деле являлся стенобитной машиной, служил для разрушения стен[11]. По Дарету, просто на Скейских воротах была изваяна голова коня[12].

Существовали трагедия Иофонта «Разрушение Илиона»[13], трагедия неизвестного автора «Отплытие»[13], трагедии Ливия Андроника и Невия «Троянский конь», а также поэма Нерона «Крушение Трои»[14].

Метафорически «троянский конь» стал означать любой трюк или уловку, где мишень приглашает противника в надежно защищенный бастион или место. Вредоносная компьютерная программа (в том числе вирус), которая обманом заставляет пользователей запускать её, также называется «троянским конем» или просто «трояном».

Троя пала за 17 дней до летнего солнцеворота, в восьмой день до конца фаргелиона[15]. По Дионисию аргивянину, это было 12 фаргелиона, в 18 год царствования Агамемнона и 1 год царствования Демофонта в Афинах[16]. По автору «Малой Илиады», в полнолуние[17]. По Эгию и Деркиолу, 28 день панэма, по Гелланику — 12 фаргелиона, по другим историографам Афин[18] — 28 фаргелиона, в полнолуние, последний год царствования Менесфея, по другим — 28 скирофориона[19]. Либо зимой[20]. По Паросской хронике, Троя пала в 1209 г. до н. э.

С помощью живого коня Трою взял еще раз Харидем ок. 359 г. до н. э.[21].

- ↑ Стесихор. Разрушение Трои, фр. S105 Пейдж, ст.336; Еврипид. Троянки 511—550; Псевдо-Аполлодор. Мифологическая библиотека Э V 15; Дион. Троянская речь 121

- ↑ Павсаний. Описание Эллады III 13, 5

- ↑ Овидий. Ибис 569

- ↑ Вергилий. Энеида. II 49

- ↑ Стесихор. Разрушение Трои, фр.199 Пейдж = Евстафий. Комментарий к «Одиссее» Гомера

- ↑ Гигин. Мифы 108

- ↑ Афиней. Пир мудрецов XIII 610с // Стесихор. Фрагменты. Вестник древней истории. 1985. № 2. С.231

- ↑ Трифиодор. Взятие Илиона 185

- ↑ Полибий. Всеобщая история XII 4b, 3

- ↑ Палефат. О невероятном 16

- ↑ Павсаний. Описание Эллады I 23, 8

- ↑ Дарет Фригийский. История о разрушении Трои 40

- ↑ 1 2 Аристотель. Поэтика 23

- ↑ Светоний. Нерон 38, 2; Ювенал. Сатиры VIII 220

- ↑ Дионисий Галикарнасский. Римские древности I 63, 1

- ↑ Климент. Строматы I 104, 1

- ↑ Климент. Строматы I 104, 2 = фр.11 Кинкель

- ↑ по Дамасфу // Клейн Л. С. Анатомия «Илиады». СПб, 1998. С.323

- ↑ Климент. Строматы I 104, 2

- ↑ Трифиодор. Взятие Илиона 190; Цец. После Гомера 629 // Комментарий Д. О. Торшилова в кн. Гигин. Мифы. СПб, 2000. С.134

- ↑ Полиэн. Стратегемы III 14; Плутарх. Серторий 1

Троянская программа вирус обзор и способы удаления

Троянские программы могут серьезно осложнить жизнь любому владельцу компьютера. В некоторой степени они схожи с вирусами, так как направлены на причинение вреда пользователю. Ущерб не обязательно явно выражен и заметен, однако, так или иначе на операционную систему оказывается отрицательное влияние. Подобная троянская программа вирус может устанавливаться под видом полезного ПО или вовсе быть незаметной для пользователя.

Понятие троянской программы

Троянская программа — это вредоносная утилита, существенно отличающаяся от классического типа вирусов, которые внедряются на компьютер пользователя с помощью собственных алгоритмов. В отличие от них для появления трояна обязательным условием является активное участие человека, так как, самостоятельно троян распространяться не способен. Как правило, данные утилиты маскируются под другие типы файлов — от пакетов установщиков, до мультимедийных данных. Запуская, такой троянский конь вирус, пользователь активирует алгоритмы вредоносной программы. В некоторых случаях трояны становятся частью многосоставного вируса.

Способы внедрения вредоносного ПО

Следует понимать, что цель злоумышленника, создавшего любой троянский вирус — заставить конечного пользователя запустить файл, содержащий в себе её код. Мошенники придумали множество действенных способов, в большей части которых человек даже не узнает о поражении трояном своего ПК.

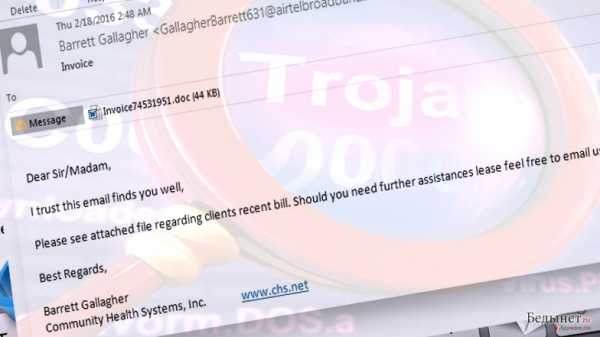

Часто используется маскировка троянской программы под популярные пакеты установщиков ПО и игровых приложений. В дальнейшем, такой файл выкладывается на ненадёжном файлообменнике или недоброкачественном софт-портале. Помимо этого, вредоносную программу можно подцепить в интернет мессенджере, электронном письме, социальной сети, а также в других подобных ресурсах.

Наиболее часто встречаемый сценарий — просьба загрузить дополнительное ПО не с официального сайта разработчика. Это могут быть драйвера к оборудованию, браузеры, обновления, игры и другие утилиты. Также, пользователя могут убеждать перейти по непроверенной ссылке социальных сетях и мессенджерах.

Признаки заражения

О появлении на компьютере вредоносной программы данного типа могут свидетельствовать различные симптомы. Как правило, пользователь узнает об этом достаточно быстро:

- самопроизвольная перезагрузка компьютера;

- запуск программ и системных служб без участия пользователя;

- самостоятельное открытие и закрытие CD-ROM;

- в следствии изменения троянским конём файла hosts – браузер открывает страницы, которые пользователь не посещал до этого — сайты для взрослых и порталы азартных игр;

- самопроизвольные снимки экрана;

- появление новых приложений в автозагрузке;

- внезапное проигрывание видео контента, звуков и картинок;

- перезагрузка компьютера при запуске заражённого ПО;

- могут появляться ошибки синего экрана смерти.

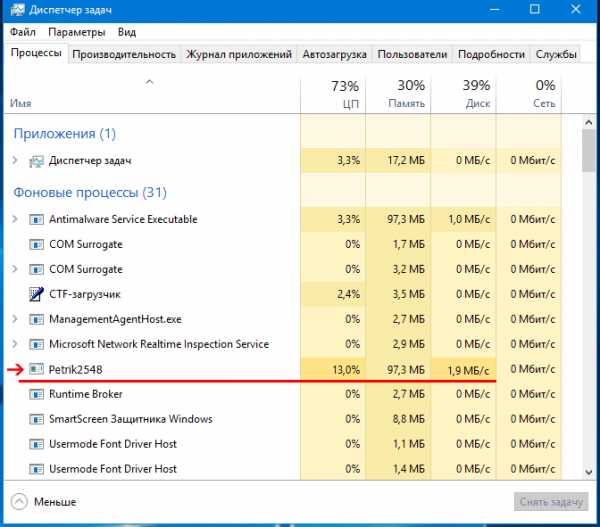

В некоторых случаях программа не проявляет себя настолько явно, однако, побочные признаки всё же присутствуют. Особенно заметно это для компьютеров с малой производительностью — трояны сильно нагружают процессор, температура CPU подымается, из-за чего компьютер работает очень медленно. В диспетчере задач большая часть ресурсов ПК будет использоваться неизвестным процессом. При обнаружении любого из перечисленных симптомов — проверка компьютера на вирусы обязательна.

Иллюстрация ниже отображает вредоносное действие, оказываемое на систему в одном случае из моей практики. Причём обратите внимание, данный вредоносный процесс не нагружает систему на все 100%, для того, чтобы как можно дольше оставаться незамеченным, тем не менее мешать запуску приложений. Непонятное название сразу бросается в глаза.

Назначение троянской программы

Как правило, любая троянская программа пишется с определённой целью. В основном это обогащение, шпионаж и сведение личных счетов. От того, к каким вирусам относится троянский конь, вытекают и последствия для конечного пользователя:

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода - ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

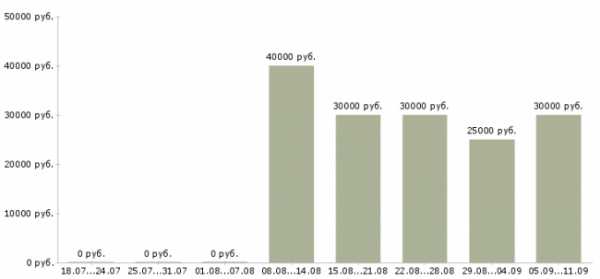

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо приведённых целей, вредоносное ПО может использоваться в личных целях, например для мести или шантажа. Поэтому, лучше всего иметь как минимум установленный бесплатный антивирус, для избегания проникновения вредителя на компьютер.

Как удалить троянский вирус

Достаточно эффективный метод избежать внедрения троянской программы — на постоянной основе пользоваться надёжным антивирусом. Многие утилиты способны блокировать запуск трояна. Несмотря на то, что специализированное защитное ПО продолжает постоянно совершенствоваться, в некоторых случаях оно может не обнаружить угрозу.

Если сканирование антивирусом не дало результатов, то требуется тщательно изучить все действующие процессы в диспетчере задач и постараться удалить вирус вручную. Если название процесса неизвестно и существует потребление многих ресурсов процессора, то существует большая вероятность, что это троян.

Кроме того, полезной может оказаться очистка кэша в браузерах, а также папки "Temp". Помочь в этом могут специализированные программы чистильщики, например, утилита для очистки компьютера Ccleaner. Ваши вопросы можно задать в комментариях ниже, либо перейдите на страницу "Контакты" заполните и пошлите мне форму.

31.05.2018

Ещё статьи, которые могут заинтересовать:

Исправление ошибок Windows с помощью Microsoft Easy Fix

Ccleaner безупречная очистка операционной системы

Диагностика системы компьютера с помощью программы Aida64

Популярный архиватор файлов программа WinRAR

Лучший бесплатный словарь Rhymes

Что такое трояны и вирусы — на самом деле

Возьмите любой хакерский фильм, и там будет обязательно что-нибудь про вирусы и трояны. На экране может выглядеть красиво и романтично, а вот как в жизни.

Сразу главное: как защититься

Вирусы, трояны и зловредные программы существуют. Дальше будет их подробное описание, но сначала — как от всего этого защититься.

- Используйте антивирусы. Они защитят от большей части вирусов, троянов и червей. Необязательно покупать самые дорогие и навороченные антивирусы, достаточно базовых версий.

- Если операционка предлагает обновление — установите его. Обновления закрывают дыры, через которые черви и вирусы могут попасть в систему.

- Используйте лицензионные платные программы, подписывайтесь на официальные музыкальные сервисы, смотрите сериалы по подписке — сейчас это недорого. Почти все зловредные программы попадают на компьютер через взломанный софт и сайты типа «Скачать сериалы без регистрации».

- Делайте резервные копии важных документов в облаке (например на «Яндекс.Диске») и на внешних носителях — флешках и жёстких дисках.

- Относитесь к фотогалерее на телефоне так, как будто её в любой момент могут опубликовать в Сети.

Лучший порядок действий при серьёзном заражении компьютера или телефона — стереть систему под ноль. Посмотрите на них и подумайте: «Что если завтра мне придётся стереть тут всё?»

Вирусы

Вирус — это программа, которая копирует сама себя против вашего желания. Также она может делать что-то вредное для вас или полезное для хакеров, но вирусом её делает именно способность к распространению.

Действуют они так.

- Вирус оказывается на компьютере — вставили заражённую флешку, скачали файл из интернета, открыли подозрительное письмо.

- С помощью механизма распространения (у каждого вируса он свой) вирус запускается и попадает в оперативную память.

- Вирус находит и заражает файлы по определённому принципу — например, все исполняемые файлы или все файлы на флешках. Если теперь заражённый файл запустить на другом компьютере, вирус раскроется и воспроизведётся там.

- Параллельно с этим вирус делает с компьютером то, что от него нужно: удаляет данные, форматирует диски, сливает ваши фотографии в Сеть, шифрует файлы или ворует пароли. Это уже необязательно и зависит от фантазии разработчика.

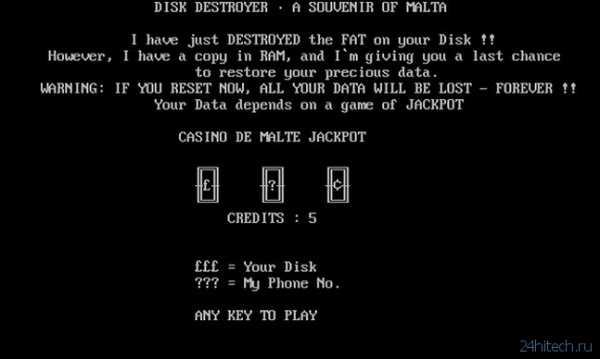

Вирус Q QASINO.COM после заражения компьютера предлагает сыграть с ним в «однорукого бандита» и обещает, что в случае выигрыша не будет удалять все данные. Разумеется, это враньё, и к этому моменту живых файлов уже не осталось.

Черви

Эти программы похожи на вирусы, но с одним отличием — в них встроены механизмы распространения по Сети, в то время как вирус нужно переносить в файлах. Для этого черви используют уязвимости в почтовых программах, сетевых протоколах и операционных системах. Проще говоря, чтобы заразиться червём, ничего делать не надо.

Первым сетевым червём был червь Морриса. В ноябре 1988 года он заразил 6000 узлов ARPANET — будущего родителя интернета. Для того времени это была почти катастрофа, потому что червь нарушил нормальную работу сети и принёс убытков на 96 миллионов долларов.

Из недавнего — в 2010 году червь Stuxnet использовался для того, чтобы нарушить работу некоторых промышленных предприятий и собирать данные важных объектов: аэропортов, электростанций и городских систем. Этот же червь работал на иранских ядерных объектах.

Сейчас опасность червей снижается, потому что на ключевых сетевых шлюзах всё чаще стоят средства защиты: когда червь выползает в «большой интернет», его могут сразу вычислить и остановить — но только если об этом черве уже известно или он использует уже обнаруженную сетевую уязвимость.

Иранский завод по обогащению урана в Нетензе. Именно этот объект был главной целью червя Stuxnet, чтобы замедлить развитие иранской ядерной программы. Впервые в истории вирус целенаправленно выводил из строя центрифуги и угрожал безопасности страны.

Трояны

Трояны сами себя не копируют и не запускают, но от этого не становятся менее опасными. Название они получили в честь троянского коня, в котором греческий спецназ проник в Трою. Трояны на компьютере действуют похожим образом.

- Берётся какая-то полезная программа. Хакер добавляет в неё код трояна. Чаще всего это будет какой-нибудь взломанный пиратский софт или программа для бесплатного скачивания музыки.

- Когда пользователь запускает полезную программу, на самом деле начинают работать две: полезная, которую и хотели запустить, и вредная, которая тихо и незаметно делает что-то плохое.

- Пользователь может даже с первого раза не заметить, что что-то пошло не так. Троян может работать незаметно или «спать» до определённого момента.

- В результате троян может сделать что угодно: заблокировать компьютер, открыть доступ к нему для других компьютеров или удалить файлы.

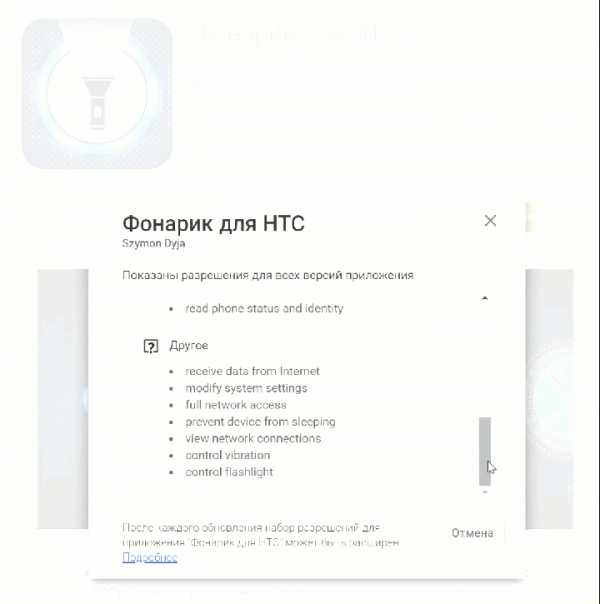

Часто люди скачивают трояны из интернета под видом как бы нужных программ: блокировщиков рекламы, ускорителей загрузок, новейшего оптимизатора системы и прочего. Но на деле эти программы делают мало чего полезного, а риск заразить свой компьютер высок. Поэтому качайте софт только с официальных сайтов производителей и разработчиков.

В магазинах приложений для смартфонов можно встретить много загадочных программ типа «Фонарик»: они бесплатные, с одной стороны, но когда начинаешь ими пользоваться, то просят доступ к контактам, файлам, фотографиям, камере… Может ли быть так, что под видом фонарика вы получаете шпионский троян?

Этот фонарик получает полный доступ к вашим файлам, звонкам, интернету и служебным данным самого телефона. А ещё он может снимать фото и видео — подозрительная активность для простого фонарика.

Шпионы

Программа-шпион собирает ваши данные и куда-то их отправляет. Самый простой вариант — ждёт, когда вы начнёте вводить данные кредитки где-нибудь в интернет-магазине, перехватывает эти данные и отправляет хакерам. Шпионы могут быть частью вируса, червя или трояна.

Что ещё могут делать шпионы:

- следить за всеми нажатыми клавишами и движениями мышки;

- делать скриншоты экрана;

- передавать ваши файлы на чужой сервер;

- записывать аудио и видео через микрофон и веб-камеру;

- смотреть за тем, какие сайты вы посещаете, чтобы продавать эти данные рекламодателям.

Если вы думаете, что никому не будет интересно за вами следить, — вы ошибаетесь. Тысячи рекламодателей по всему миру охотятся за точными данными о пользователях, и часть из них может использовать именно такой софт.

Когда начиналась лихорадка Pokemon Go, многие специалисты по безопасности тревожились: сама игрушка требовала доступ не только к камере и геолокации, но и почти ко всему телефону. Что делала эта программа на фоне, когда люди ловили покемонов?

Вымогатели и порнобаннеры

Программы-вымогатели блокируют компьютер и требуют выкуп за разблокировку или шифруют файлы и требуют выкуп за расшифровку. Они распространяются как вирусы, черви или трояны.

Программы-вымогатели создают для заработка, поэтому их цель — заставить жертву как можно скорее заплатить. Чтобы создать ощущение срочности, вымогатели могут говорить, что до уничтожения файлов осталось столько-то времени.

Могут давить на стыд: например, угрожают жертве, что на её компьютере найдено детское порно и вот-вот будет передано в полицию. Растерявшаяся жертва скорее переведёт деньги, чем будет разбираться.

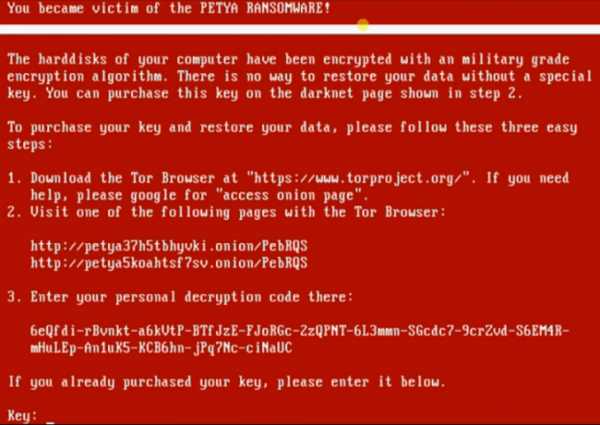

Волна таких вирусов-вымогателей прокатилась по миру несколько лет назад, а самой громкой атакой было массовое распространение вымогателей Petya и NotPetya в 2016 и 2017 годах. Однако эксперты говорят, что вымогательство было лишь маскировкой, а вообще хакеры просто хотели нанести ущерб.

Переводить деньги вымогателям, конечно, нельзя: во-первых, чаще всего они не разблокируют после этого ваш компьютер; во-вторых, перевод денег лишь вдохновляет вымогателей на новые трудовые подвиги.

Вымогатель Petya шифрует файлы и предлагает купить ключ для расшифровки. Даже если заплатить, вероятность того, что вам пришлют ключ, очень мала.

Рекламные зловреды

Представьте: вы работаете как обычно, а раз в 10 минут появляется рекламное окно на весь экран. Через 20 секунд оно пропадает само. Вреда немного, но бесит. Или вы заходите на сайт банка, а вас направляют на какой-то левый партнёрский сайт, где предлагают открыть кредитную карту без регистрации и СМС.

Что это значит:

- Какой-то недобросовестный веб-мастер зарабатывает на открутке рекламы и привлечении людей на сайты.

- Так как он недобросовестный, ему плевать на качество аудитории. Ему главное — чтобы реклама была показана.

- Он создаёт рекламный вирус, который заражает всё подряд и откручивает на компьютерах жертв нужную рекламу.

- За каждый показ веб-мастер получает какую-то копейку.

- С миру по копейке — мёртвому на костюм (как-то так говорят).

Сами по себе рекламные зловреды несложные в изготовлении и чаще всего распространяются по троянской модели: тебе предлагают какую-нибудь программу типа «Скачай музыку из ВКонтакте», а вместе с ней в систему устанавливается рекламный троян. Причём при удалении программы для музыки троян остаётся.

Важно сказать, что реклама, которую показывают такие трояны, совершенно необязательно будет от недобросовестных рекламодателей. Например, на скриншоте ниже вылезла реклама 1XBet — но это не значит, что эта фирма причастна к созданию зловреда. Скорее всего, она разместила рекламу на какой-то сомнительной (но легальной) площадке. Хакеры зарегистрировались на этой площадке как рекламный сайт, а вместо сайта внедрили рекламу в зловред. И теперь они зарабатывают, откручивая рекламу там, где её быть не должно.

Типичный пример рекламного зловреда.

Ботнеты

Ботнеты — это группы компьютеров, которые управляются из одной точки и делают то, что нужно хозяину ботнета. Если ваш компьютер станет частью ботнета, то незаметно для вас его могут использовать для атак на другие сайты, отправки спама или ещё чего похуже.

Например, сто тысяч человек скачали приложение «Бесплатные сериалы». Вместе с приложением (которое могло вообще не работать) на их компьютер установился невидимый сервис. Он никак себя не проявляет и ждёт команды из «центра».

В какой-то момент в «центр» поступает заказ завалить какой-нибудь сайт — например, политического оппонента. «Центр» даёт команду своему ботнету: «Сделайте миллион запросов на такой-то сайт». И весь ботнет, все сто тысяч компьютеров начинают это делать. Сайт перегружается и перестаёт работать. Это называют DDoS-атакой — Distributed Denial of Service. Всё равно что всем москвичам сказали бы сходить в «Ашан» за гречкой, а если гречка закончится — без скандала не уходить.

Если ваш компьютер был частью ботнета, вы можете об этом даже никогда не узнать, потому что все запросы происходят в фоновом режиме. Но ущерб от массового ботнета может быть существенным.

Ботнеты делают не только на стационарных компьютерах, но и на смартфонах. Представьте: десять-двадцать миллионов смартфонов в огромном ботнете, которые будут совершать несколько сотен запросов в секунду на протяжении многих часов. Очень опасное оружие.

Майнеры

Ботнеты нужны от случая к случаю, а криптовалюта — всегда. Можно совместить приятное с полезным: добавить в программу возможности майнинга криптовалют. Один компьютер вряд ли намайнит злоумышленнику целый биткоин, но миллион компьютеров в ботнете — смогут.

Вред майнера в том, что он под завязку загружает ваш процессор, из-за чего снижается его срок службы, а сам компьютер начинает тормозить. А если у вас ноутбук, который работает от батареи, то посадить её майнер может за полчаса.

Майнеры встраивают внутрь взломанных программ. Из последнего — хакеры взломали музыкальную программу Ableton Live и раздавали её бесплатно, но на борту работал майнер. Ещё иногда можно встретить майнеры на сайтах.

Разумеется, вы никогда не встретите майнер в официальном софте и на официальных сайтах. Вся эта грязь и погань живёт только в царстве халявы, взломанных программ и сериалов без СМС. Будьте осторожны.

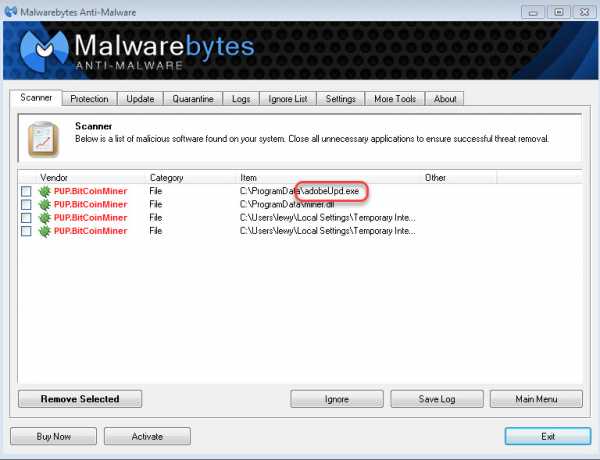

Антивирус нашёл майнер, который прятался в установщике обновлений Adobe.

Блоатвар

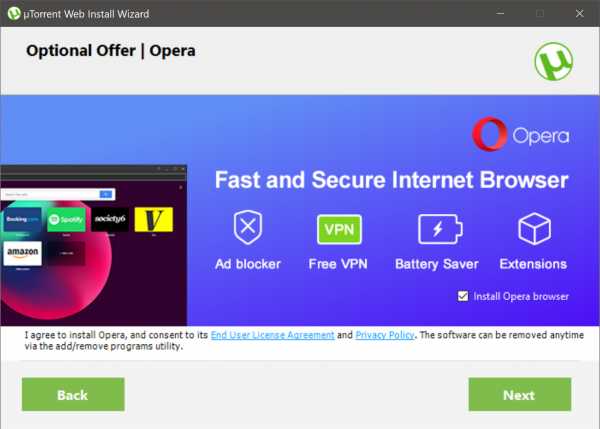

Допустим, вы решили покачать торренты. Само по себе это не преступление, поэтому вы идёте на сайт популярного торрент-клиента и скачиваете приложение. Открывается официальный установщик, вы быстро прокликиваете все экраны. Потом глядь — у вас на компьютере объявилась какая-то новая система безопасности, вместо стандартного браузера теперь «Опера», а в панели программ появились какие-то новые ребята. Откуда это?

Если посмотреть внимательно, окажется, что при установке торрент-клиента вы незаметно для себя не сняли галочки с попутной установки всего остального. И теперь у вас в памяти целый зоопарк из ненужного софта — bloatware.

Если у вас высокий уровень компьютерной грамотности, скорее всего, вы сможете удалить все внезапно налетевшие программы. А если под атаку попали ваши родители или дети, они могут не сориентироваться.

Сам по себе блоатвар не всегда опасен: это могут быть обычные программы разной степени полезности.

Во время установки uTorrent Web этот экран легко принять за рекламную картинку, но там уже стоит галочка «Установить браузер Opera».

Бонус

Напоследок посмотрите, как работает антивирус в разных ситуациях:

- при распаковке программы с вирусом;

- при запуске вируса;

- что будет, если запустить вирус, а потом включить антивирус — обезвредит или нет?

Что такое трояны и как это удалить

Троян (или троянский конь) это вредоносная компьютерная программа, которая используется для заражения системы целевого компьютера, и приводит к вредоносной активности на нем. Как правило, такие программы используются для кражи личной информации, распространение других вирусов или просто нарушения производительности компьютера. Кроме того, хакеры могут использовать их для получения несанкционированного удаленного доступа к зараженным компьютерам, заражения файлов, и повреждения системы. Как только троянский конь попадает в компьютер, он начинает скрываться от жертвы. Трояны очень похожи на обычные вирусы, поэтому, их довольно трудно обнаружить. Вот почему вы должны полагаться на авторитетные антивирусные программы. Первоначально, трояны не предназначены для распространения самих себя. Тем не менее, последние версии имеют дополнительные компоненты, которые могут позволить их распространение. Активность каждого из троянов зависит от намерений его автора.

Пути которые они используют для проникновения в систему

Одна часть троянских программ способна распространяться самостоятельно и заражать систему без ведома пользователя. Другая — должна быть установлена вручную на компьютер, как любое программное обеспечение. На самом деле, существует четыре основных способа, используемых такими паразитами для входа в систему.

-

Многие трояны распространяются с помощью сообщений электронной почты, файлообменников сети и онлайн чатов (таких как ICQ, AIM или IRC). Они могут прибыть, как полезные приложения, мгновенные сообщения, ссылки в электронных письмах или дополнительное приложения. Эти трояны имеют подозрительные имена, для того чтобы пользователи открыли их. После того как пользователь откроет такое сообщение, троян молча устанавливает себя в системе.

-

Некоторые трояны могут попасть в систему, используя уязвимость веб-браузера. Их авторы запускают небезопасные веб-сайты заполнены вредоносным кодом или небезопасными рекламными сообщениями. Всякий раз, когда пользователь посещает такой сайт или нажимает на рекламное окно, вредоносные скрипты мгновенно устанавливают паразитов. Пользователь может ничего не заметить, так как угроза не выводит никаких мастеров настройки, диалогов или предупреждений.

-

Иногда трояны устанавливаются другими паразитами, такими как, черви, бэкдоры и другие. Они попадают в систему без ведома пользователя и согласия, и влияют на всех, кто использует зараженный компьютер. Некоторые угрозы могут быть установлены вручную, с помощью вредоносных компьютерных пользователей, которые имеют достаточные привилегии для установки программного обеспечения. Очень немногие трояны могут распространяться за счет использования удаленных систем с некоторыми уязвимостями в системе безопасности.

-

Некоторые трояны уже интегрированы в конкретные приложения. Даже законные программы могут иметь недокументированные функции, такие как функции удаленного доступа. Вирус который атакует, должен связаться с программным обеспечением, установленным для того, чтобы мгновенно получить полный доступ к системе или взять на себя контроль над определенной программой.

Действия которые могут быть вызваны трояном

Большинство троянов способны вызвать такие действия:

-

Заражение, перезапись файлов, взлом системы, путем удаления критически важных файлов или форматирования компонентов системы и установленных приложений. Они также могут уничтожить жесткий диск.

-

Кража финансовых данных, таких как, номера кредитных карт, логинов, паролей, ценных личных документов и другой информации.

-

Отслеживание пользователя и каждой нажатой клавиши, или захват клавиатуры. Троянский конь может также делать скриншоты и начинать другую деятельность для кражи информации.

-

Отправка всех собранных данных на предварительно заданный FTP сервер или передачи его через интернет-подключение для удаления хоста.

-

Установка бэкдора или активация собственных компонентов для контроля над зараженным компьютером.

-

Запуск других опасных паразитов.

-

Выполнение Denial of Service (DoS) или других сетевых атак против определенных удаленных хостов, или отправка чрезмерного количества сообщений по электронной почте для того, чтобы затопить предопределенный компьютер.

-

Установка скрытого FTP сервера который может быть использован злоумышленниками для различных незаконных целей.

-

Удаление антивирусов и другого антишпионского ПО, связанных с безопасностью. Троянский конь может также отключить важные системные службы и выключить стандартные инструменты системы.

-

Блокировка пользовательского доступа к ресурсам и сайтам связанных с безопасностью.

-

Отображение нежелательных объявлений и всплывающих окон.

-

Деградация интернет-подключения и скорости компьютера. Он может также уменьшить безопасность системы и привести к ее нестабильности.

Примеры троянов

Есть тысячи различных троянских программ. Следующие примеры иллюстрируют, как могут быть вредны эти угрозы.

Trojan.Cryptolocker это троян, который использовался для распространения очень опасных вирусов, которые называются Cryptolocker и Cryptowall. Считается, что этот троян также может быть использован для распространения других вредоносных программ, таких как изгои антишпионских программ, бэкдоров и других подобных угроз. Он распространяется вокруг с помощью поддельного сообщения безопасности, утверждая, что компьютер заражен вирусом. Когда пользователь щелкает на такое сообщение, троян попадает в систему и спокойно устанавливается. Кроме того, он блокирует систему и вызывает поддельное предупреждение на рабочем столе жертвы. Вы также можете загрузить эту угрозу для вашего компьютера в качестве полезного вложения электронной почты или всплывающего объявления, которое предлагает обновление ваших Java или Flash Player.

Trojan.ZeroAccess это еще один серьезно опасный троянский конь, который также известен как max++. Обратите внимание что, существует множество версий этого трояна, и все они нацелены — украсть личную информацию людей. Стремясь к этой целе, они записывают каждое нажатие клавиши жертвы, и также могут делать непрерывные скриншоты. Этот троян обычно крадется в систему из различных интернет ресурсов, таких как небезопасные веб-страници и сети, и начинает свою работу, не тратя свое время.

12Trojan.Win32.Krepper.ab это очень опасный и чрезвычайно разрушительный паразит, который может вызвать серьезные проблемы, связанные со стабильностью вашего компьютера. Как правило, он попадает в систему через ненадежные интернет ресурсы, сетей общего доступа или онлайн чатов. Он молча работает в скрытом режиме в ожидании указанной даты запуска. На указанную дату, Krepper вирус может попытаться повлиять на системный реестр Windows, удаляв несколько критических системных папок и инициируя другие деструктивные действия. Паразит обнаруживает, и полностью прекращает работу антивирусного ПО, установленного на компьютере. Кроме того, троян способен подключаться к различным вредоносным серверам и загружать от туда других вредных паразитов.

Удаления трояна и других кибер угроз

Трояны работают таким же образом, как и обычные компьютерные вирусы, поэтому, они должны быть удалены с компьютера с помощью надежного программного обеспечения. Вы никогда не должны пытаться удалить трояна вручную, потому что вы можете привести свою машину к серьезным проблемам и выходу системы из строя. Для того чтобы получить возможность сканировать систему должным образом и найти все сомнительные вредные компоненты, вы должны установить любую из этих программ: Reimage Reimage Cleaner , SpyHunter 5Combo Cleaner. Они уже были одобрены, что они могут обнаруживать различные трояны и их компоненты.

Имейте в виду, что иногда даже передовые антивирусные программы не могут помочь в устранении специального трояна. Каждая из этих угроз постоянно обновляются, и иногда эти обновления додаются, прежде чем разработчики антивирусного программного обеспечения узнают об этом. Если один из этих рекомендуемых инструментов не смог исправить ваш компьютер, вы всегда можете связаться с нашей командой и обратиться за советом.

Троянская программа - это... Что такое Троянская программа?

У этого термина существуют и другие значения, см. Троян.Троя́нская программа (также — троя́н, троя́нец, троя́нский конь) — вредоносная программа, распространяемая людьми, в отличие от вирусов и червей, которые распространяются самопроизвольно.

Название «троянские» восходит к эпизоду в Илиаде, рассказывающем о «Троянском коне» — дарёном деревянном коне, использованном для проникновения в Трою, что и стало причиной падения Трои. В Коне, подаренном в знак лже-перемирия, прятались воины Одиссея, ночью выбравшиеся из Коня и открывшие ворота основным силам антитроянской армии. Больша́я часть троянских программ действует подобным образом — маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере. Считается, что первым этот термин в контексте компьютерной безопасности употребил в своём отчёте «Computer Security Technology Planning Study» Дэниэл Эдвардс, сотрудник АНБ.[1]

«Трояны» — самый простой вид вредоносных программ, сложность которых зависит исключительно от сложности истинной задачи и средств маскировки. Самые примитивные «трояны» (например, стирающие содержимое диска при запуске) могут иметь исходный код в несколько строк.

Примеры троянских программ: Back Orifice, Pinch, TDL-4, Trojan.Winlock.

Распространение

Троянские программы распространяются людьми — как непосредственно загружаются в компьютерные системы злоумышленниками-инсайдерами, так и побуждают пользователей загружать и/или запускать их на своих системах.

Для достижения последнего, троянские программы помещаются злоумышленниками на открытые или индексируемые ресурсы (файл-серверы и системы файлообмена), носители информации, присылаются с помощью служб обмена сообщениями (например, электронной почтой), попадают на компьютер через бреши безопасности или загружаются самим пользователем с адресов полученных одним из перечисленных способов.

Иногда использование троянов является лишь частью спланированной многоступенчатой атаки на определенные компьютеры, сети или ресурсы (в том числе, третьи).

Маскировка

Троянская программа может имитировать имя и иконку существующей, несуществующей, или просто привлекательной программы, компонента, или файла данных (например картинки), как для запуска пользователем, так и для маскировки в системе своего присутствия.

Троянская программа может в той или иной мере имитировать или даже полноценно выполнять задачу, под которую она маскируется (в последнем случае вредоносный код встраивается злоумышленником в существующую программу).

Методы удаления

В целом, троянские программы обнаруживаются и удаляются антивирусным и антишпионским ПО точно так же, как и остальные вредоносные программы.

Троянские программы хуже обнаруживаются контекстными методами антивирусов (основанных на поиске известных программ), потому что их распространение лучше контролируется, и экземпляры программ попадают к специалистам антивирусной индустрии с бо́льшей задержкой, нежели самопроизвольно распространяемые вредоносные программы. Однако эвристические (поиск алгоритмов) и проактивные (слежение) методы для них столь же эффективны.

См. также

Примечания

Ссылки

Triada: очень страшный троянец для Android

Как обычно передвигаются армии: вперед посылают разведчиков, чтобы те узнали, все ли в порядке, и скорректировали маршрут для основных сил. По крайней мере, примерно так это выглядело до пришествия эпохи кибервойн. Как оказалось, троянцы ведут себя примерно так же.

Существует очень много мелких троянцев для Android, которые получают права суперпользователя и используют их в своих грязных целях. Никита Бучка и Михаил Кузин, вирусные аналитики из «Лаборатории Касперского», могут с ходу назвать 11 семейств таких троянцев. Большинство из них практически безобидны — в основном они специализируются на показе рекламы и скачивании себе подобных. На Securelist есть целая статья, посвященная как раз таким зловредам.

Если продолжать военную аналогию, то эти «невинные» троянцы — как раз и есть разведчики. Как мы уже упоминали, права суперпользователя дают им возможность скачивать и устанавливать другие программы. Именно поэтому стоит одному такому троянцу попасть в систему, как через несколько минут в ней появляются и все остальные. Наши исследователи предположили, что рано или поздно их начнут использовать для доставки «на дом», то есть к вам в телефон, гораздо более опасных зловредов.

Три летних семейства мобильных троянцев, использующих рут-права https://t.co/AbWUfkS69R

— Securelist Russia (@securelist_ru) August 27, 2015

Именно так и произошло. Мелкие троянцы вроде Leech, Ztorg и Gopro теперь скачивают один из самых сложных и хитрых троянов на сегодняшний день. Мы называем его Triada.

Речь идет о модульном троянце, активно использующем root-привилегии для того, чтобы изменять системные файлы. Кроме того, он существует по большей части лишь в оперативной памяти устройства, поэтому его очень сложно засечь.

Темный путь «Триады»

Попав в устройство, эти троянцы первым делом собирают данные о системе: модель устройства, версия ОС, объем SD-карты, список установленных приложений и тому подобное. Затем зловред отправляет собранную информацию на командный сервер. Мы засекли целых 17 таких серверов, расположенных на четырех разных доменах. Как видите, авторы данного ПО вполне знакомы с тем, что такое резервирование.

Получив сообщение от троянца, командный сервер в ответ посылает ему файл с конфигурациями, содержащий персональный ID зараженного устройства и набор настроек: через какие временные промежутки зловред должен будет связываться с сервером, какие модули ему нужно установить и тому подобное. После установки модулей они стираются из памяти устройства и остаются только в оперативной памяти. Так троянец прячет себя.

Есть еще несколько причин, почему «Триаду» так сложно обнаружить и почему она так впечатлила наших исследователей. Во-первых, этот троянец модифицирует процесс Zygote. Это один из базовых процессов в ОС Android, который используется как своего рода основа для любого другого приложения. В результате, как только «Триада» добирается до «Зиготы», хитрый зловред становится частью каждого установленного на устройстве приложения.

Во-вторых, «Триада» также умеет подменять системные функции и использует это для того, чтобы скрывать свои модули из списков запущенных процессов и установленных приложений. Поэтому жертва вообще не замечает, что что-то не так с устройством, и не беспокоится ни о чем.

Это не весь список того, что троянец меняет в системе. Также «Триада» наложила свою лапу на отправляемые SMS и заполучила возможность фильтрации входящих сообщений. Именно таким образом киберпреступники решили монетизировать свою разработку.

Много подробностей о том, как SMS-троянец служит вирусописателям, обходя CAPTCHA и делая другие крутые штуки: http://t.co/AmdIRxQlmK

— Kaspersky Lab (@Kaspersky_ru) March 10, 2015

Некоторые приложения используют SMS вместо Интернета для совершения внутренних покупок. Основное преимущество такого метода — то, что для покупки не нужно подключение к Интернету. Пользователи не видят таких сообщений, так как они обрабатываются не программой для чтения SMS, а собственно приложением, инициирующим перевод, например, очередной условно бесплатной игрой для мобильного.

«Триада» использует этот прием, чтобы выводить деньги со счета пользователя. Троянец модифицирует финансовые сообщения таким образом, чтобы деньги приходили не на счет разработчиков мобильных приложений, а на счет преступников. В результате жертвами «Триады» становятся либо пользователи, не получившие игровую «плюшку», за которую заплатили, либо разработчики мобильных приложений, до которых не дошли деньги (если пользователь все-таки получил свой игровой предмет).

Пока это единственный способ, с помощью которого преступники могут получать прибыль от «Триады», но не забывайте: мы говорим о модульном троянце. Стоит дописать еще пару модулей, отправить команду на их скачивание — и он может научиться делать буквально что угодно: права доступа у него для этого есть.

Коллеги обнаружили банковский троянец Asacub, атакующий пользователей Android-устройств: https://t.co/OzaLCtkBcZ pic.twitter.com/kaZ4bWC2Sm

— Kaspersky Lab (@Kaspersky_ru) January 20, 2016

Как прогнать преступников из своего телефона?

Самое неприятное в истории с «Триадой» то, что от нее с большой вероятностью могут пострадать очень много людей. Согласно нашим данным, во второй половине 2015 года каждый десятый пользователь Android был атакован теми самыми мелкими троянцами, получающими права суперпользователя, которые среди прочего могут устанавливать на устройство «Триаду». Таким образом, жертвами этого троянца уже могут быть миллионы пользователей.

Так как защитить себя от мерзкого проныры? Не так уж сложно.

1. Во-первых, всегда устанавливать последние системные обновления. Мелким зловредам сложно перехватить root-привилегии в устройствах с Android 4.4.4 и выше, так как большое количество уязвимостей в этих версиях ОС было закрыто. Если на вашем телефоне установлена более-менее современная операционная система, вы находитесь в относительной безопасности. Однако наша статистика показывает, что около 60% пользователей Android сидят на Android 4.4.2 и более древних версиях этой ОС. И вот для них шанс заразиться весьма высок.

2. Во-вторых, лучше вообще не испытывать судьбу и не подсчитывать вероятность тех или иных шансов. Надежную защиту вашего устройства обеспечит только хороший антивирус. Известно немало случаев, когда даже в официальных магазинах Google находили троянцев (собственно, мелкие зловреды, скачивающие «Триаду, как раз из таких). Так что рекомендуем вам установить надежное защитное решение.

Kaspersky Internet Security для Android обнаруживает все три модуля, используемых «Триадой», и может защитить ваш счет от загребущих ручек создателей троянца. Только не забывайте, что в бесплатной версии мобильного антивируса сканирование нужно запускать вручную и достаточно регулярно.

Подведем итоги: «Триада» — это еще один весьма наглядный пример неприятной тенденции. Разработчики вредоносного ПО начали воспринимать Android всерьез. Более того, они научились эффективно использовать его уязвимости.

Образцы мобильных троянцев, обнаруженные нами в последнее время, почти такие же сложные и скрытные, как и их Windows-собратья. Единственный способ эффективной борьбы с ними — это не дать им попасть в устройство, поэтому так важно установить хорошее защитное решение.

почему компьюторный вирус трояном называют?

<a rel="nofollow" href="http://www.coolreferat.com/Троянский_вирус" target="_blank" >История возникновения названия «троянский конь» </a> <a rel="nofollow" href="http://www.coolreferat.com/Троянский_вирус" target="_blank" >Ночью из чрева коня вышли воины-ахейцы и открыли городские ворота вернувшемуся под покровом темноты войску. Троя была взята и разрушена. </a> Вот почему подобные программы называют "троянскими конями" — они работают незаметно для пользователя ПК, прикрываясь действиями других приложений. Что такое троянский конь? Троянский конь — это программа, которая предоставляет посторонним доступ к компьютеру для совершения каких-либо действий на месте назначения без предупреждения самого владельца компьютера либо высылает по определенному адресу собранную информацию. При этом она, как правило, выдает себя за что-нибудь мирное и чрезвычайно полезное. <a rel="nofollow" href="http://www.coolreferat.com/Троянский_вирус" target="_blank" >Часть троянских программ ограничивается тем, что отправляет ваши пароли по почте своему создателю или человеку, который сконфигурировал эту программу (е-mail trojan). Однако для пользователей Internet наиболее опасны программы, позволяющие получить удаленный доступ к их машине со стороны (BackDoor). Очень часто трояны попадают на компьютер вместе с полезными программами или популярными утилитами, маскируясь под них. Особенностью этих программ, заставляющей классифицировать их как вредные, является отсутствие предупреждения об их инсталляции и запуске. При запуске троян устанавливает себя в систему и затем следит за ней, при этом пользователю не выдается никаких сообщений о его действиях. </a>

Троян ищет и отправляет информацию но не нарушает работу системы.

да сказка такая была, почитай: <a rel="nofollow" href="http://ru.wikipedia.org/wiki/Троянский_конь" target="_blank">http://ru.wikipedia.org/wiki/Троянский_конь</a>

Потому что ты Т. П.

От троянского коня идёт.

потомучто он сидит в твоём компе и делает вид что просто забивае память а на самом деле он считывает коды виндовса и самостоятельно скачивает проги на взлом если это в банковском мопе то для взлома щетов и отправки на различные счета в малых суммах

Вирус и троян — разные вещи. Один встраивается в программы и запускается только вместе с ними, а другой имеет собственное тело и ворует данные. Вирусы данные не воруют, они писались (сейчас их наверное уже не осталось) ради удовольствия или ради шутки. Если ты можешь сделать программу, которая копирусет сама себя, а иногда ещё и шифрует, почему бы не сделать? Да, и не стоит путать их с сетевыми червями. А вообще, постоянно уши режет, когда любую заразу называют вирусом. Ты вот ногу сломай и скажи, что это грипп.

Что такое ТРОЯН? что вирус знаю.

Скачиваешь какую-то программу из интернета сама, а это оказывается не нужно было делать. Совет: проверяйте антивиром все, что скачиваете.

Программа, которая собирает информацию о вашем компьютере и передает их злоумышленникам. Введенные пароли к сайтам, всевозможные доступы - это то, что попадает в чужие руки. когда у вас на компьютере работает троян

Это прога которая находить по кампу пароли, и отсылает их на мыло или аську создателя.

Легенды и мифы Древней Греции помнишь... конкретно - про троянского коня.... вот по такому принципу - если попроще...

Что такое троян ? Это программа, которая как правило выдает себя за что-нибудь мирное и чрезвычайно полезное. Интернет-трояны - программы которые либо дают доступ к компьютеру с другого компа без ведома пользователя (BackDoor), либо высылают по определенному адресу какую-либо информацию с компьютера-жертвы (Trojan.PSW)

роя́нская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Действие троянской программы может и не быть в действительности вредоносным, но трояны заслужили свою дурную славу за их использование в инсталляции программ типа Backdoor. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением. Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа) . Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы) , файл другого типа или просто дают привлекательное для запуска название, иконку и т. п. Простым примером трояна может являться программа waterfalls.scr, чей автор утверждает, что это бесплатная экранная заставка. При запуске она загружает скрытые программы, команды и скрипты с или без согласия и ведома пользователя. Троянские программы часто используются для обмана систем защиты, в результате чего система становится уязвимой, позволяя таким образом неавторизированный доступ к компьютеру пользователя. Троянская программа может в той или иной степени имитировать (или даже полноценно заменять) задачу или файл данных, под которые она маскируется (программа установки, прикладная программа, игра, прикладной документ, картинка) . В том числе, злоумышленник может собрать существующую программу с добавлением к её исходному коду троянские компоненты, а потом выдавать за оригинал или подменять его. Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Это вредоносная программа, которая претворяется хорошей, а потом делает, то, на что ее запрограммировали. (Троянский Конь - Троянская Война)

Троян - это программа, предназначенная для того, чтобы предоставить удаленному пользователю доступ к компьютеру, на котором она запущена, либо для сливания конфиденциальных файлов на мыло автору этой программы. Основным отличием трояна от вируса является отсутствие возможности размножения. Зачастую трояны маскируются под какие-нибудь полезные утилиты, которые после запуска начинают свою основную работу, например, открывают какие-нибудь порты для удаленного доступа или сбрасывают в интернет определенные файлы с компа.

<a rel="nofollow" href="https://www.youtube.com/watch?v=mJ6x2ssWvHA" target="_blank">https://www.youtube.com/watch?v=mJ6x2ssWvHA</a>

Троян-Вредоносная программа. Есть несколько видов трояна. Backdoor Trojan-троянские утилиты удаленного администрирования. Winlocker Trojan- Блокировщик Операционной системы (В данном случае Windows). Этот вид Трояна блокирует доступ к Windows и требует отправить деньги на телефон взломщику, если отправить деньги, взломщик даст вам код от Windows, вот так они и вымогают деньги. Notifier Trojan- оповещение об успешной атаке. Downloader Trojan- Троян, который устанавливает другие вредоносные программы. Arcbombs Trojan- "Бомбы" в архивах. Clicker Trojan- Интернет-кликеры. Dropper Trojan- инсталляторы прочих вредоносных программ. PSW Trojan- Воровство паролей. Proxy Trojan- Троянские Прокси-сервера. Spy Trojan- Шпион Троян, который может следить за людьми по веб-камере или просто шпионить. Trojan-другие троянские программы. Советую установить антивирусы: Dr.Web, Ccleaner, Avast, CleanMaster и прочие.

Троян - это вирус расыльщик реклами и спамщик не жилательно его качать проверяй через Virustotal и будет норм и скачай антивирус panda Хороший антивирусник

Ответы Mail.ru: Что такое вирус Троян?

Может поможет вся инфа про ТРОЯНЦЕВ Троянские программы Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере. Backdoor — троянские утилиты удаленного администрирования Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов. Единственная особенность этих программ заставляет классифицировать их как вредные троянские программы: отсутствие предупреждения об инсталляции и запуске. При запуске «троянец» устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на «троянца» может отсутствовать в списке активных приложений. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления. Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. В результате эти троянцы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. п. — пораженные компьютеры оказываются открытыми для злоумышленных действий хакеров. Таким образом, троянские программы данного типа являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий, присущих другим видам троянских программ. Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают компьютерные черви. Отличает такие «троянцы» от червей тот факт, что они распространяются по сети не самопроизвольно (как черви) , а только по специальной команде «хозяина» , управляющего данной копией троянской программы. Trojan-PSW — воровство паролей Данное семейство объединяет троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно — системные пароли (PSW — Password-Stealing-Ware). При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам. Существуют PSW-троянцы, которые сообщают и другую информацию о зараженном компьютере, например, информацию о системе (размер памяти и дискового пространства, версия операционной системы) , тип используемого почтового клиента, IP-адрес и т. п. Некоторые троянцы данного типа «воруют» регистрационную информацию к различному программному обеспечению, коды доступа к сетевым играм и прочее. Trojan-AOL — семейство троянских программ, «ворующих» коды доступа к сети AOL (America Online). Выделены в особую группу по причине своей многочисленности. Trojan-Clicker — интернет-кликеры Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам (обычно к веб-страницам) . Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файл hosts в MS Windows). У злоумышленника могут быть следующие цели для подобных действий: * увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы; * организация DoS-атаки (Denial of Service) на какой-либо сервер; * привлечение потенциальных жертв для заражения вирусами или троянскими программами. Trojan-Downloader — доставка прочих вредоносных программ Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки

это самы кошмарный вирус не дай Бог тебе его подцепить. это ужжасноооо... буит апокалипсис...))))

Троян - вирус, который распространяется под видом полезной программы, которую жертва запустит сама (троянский конь).

троян собирает инфу о компе и отправяет хозяину ничего страшного если интернет отключен иначе могут взломать при модемном подключении хакеры чаще всего нетрогают поставь антивирусник Каспер или ДрВэб

и этот вирус любит воровать твою ин7формацию, и переправлять его хозяину... может украить не только пароль к почте, но и коды к платёжным системам!!!

"Троянский Конь" устанавливается у вас в системе, и дает возможность хозяину "коня" воровать у вас информацию, и выполнять произвольные действия на вашем компьютере, без вашего ведома

Троян, это своего рода шпион, который позволяет злоумышленнику; узнать, что у тебя на компе, воспользоваться твоим ip адресом, заставить броузер постоянно выходить на какой-нибудь сайт и много ещё чего неприятного. Более подробно о типах вирусов можно узнать на сайте любого антивируса.

троян - вирус, который проникает на компьютер под видом безобидной программы. А затем может отослать информацию о компьютере и его владельце автору трояна в интернет. Нет так страшно, но одним из проявлений жизнедеятельности троянов является снижение скорости интернета. Короче приятного в них мало<br>

Здравствуй !!!<br>Специально для Милой девушки нашел инфу.<br>"Троян - это обычная программа, написанная на языке программирования типа Delphi или Visual C, просто выполняющая довольно специфические действия (либо поиск файлов и отправку их на E-mail или передачу на определенный сайт, либо ожидание на определенном порту и выполнение удаленных команд от клиентской части). Соответственно, чтобы его написать, нужно: а) знать соответствующий язык программирования, б) понимать принципы работы протокола TCP/IP, в) уметь работать с socketами либо с помощью надстроек (типа Indy Sockets), либо с помощью WinAPI. Соответственно, если все это умеешь.<br>А на Email троян отправляется как самое обычное вложение, просто нужно убедить пользователя запустить этот EXE-файл (или .SCR, или .PIF или еще какое-либо исполняемое расширение). <br>Троян - Сокращённое название компьютерных "троянских коней". К троянским коням относятся программы, наносящие какие-либо разрушительные действия, т.е. в зависимости от каких-либо условий или при каждом запуске уничтожающая информацию на дисках, "завешивающая" систему и т.п. Большинство известных троянских коней являются программами, которые "притворяются" полезными программами. По сравнению с вирусами "троянские кони" не получают широкого распространения по достаточно простым причинам - они либо уничтожают себя вместе с остальными данными на диске, либо демаскируют свое присутствие и уничтожаются пострадавшим пользователем. К "троянским коням" также можно отнести "дропперы" вирусов - зараженные файлы, код которых подправлен таким образом, что известные версии антивирусов не определяют вируса в файле. Например, файл шифруется каким-либо специальным образом или упаковывается редкоиспользуемым архиватором, что не позволяет антивирусу "увидеть" заражение."<br><br>Ну как я Вас впечатлил?)<br>Крепко целую.

Троян это не вирус. Читайте здесь полную информацию - <a rel="nofollow" href="http://www.viruslist.ru" target="_blank">www.viruslist.ru</a>.

Как узнать есть вирус или нет? Что такое троян? Червь?

антивирус ставишь, полную проверку компа делаешь, он тебе все расскажет.

Заходим на сайт касперского и читаем про вирусы, трояны и прочую хрень вредоносную...

Троян (троянский конь, троянская программа, троянец) - тип вредоносных программ, основной целью которых является вредоносное воздействие по отношению к компьютерной системе. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. Содержание 1 Особенности 2 Виды троянских программ 3 Принцип действия троянских программ 4 См. также 5 Ссылки Особенности Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS-атак на удаленные ресурсы сети) . Трояны отличаются отсутствием механизма создания собственных копий. Некоторые трояны способны к автономному преодолению защиты компьютерной системы, с целью проникновения и заражения системы. В общем случае, троян попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленника. Большинство троянских программ предназначено для сбора конфиденциальной информации. Их задача, чаще всего, состоит в выполнении действий, позволяющих получить доступ к данным, которые не подлежат широкой огласке. К таким данным относятся пользовательские пароли, регистрационные номера программ, сведения о банковских счетах и т. д. Остальные троянцы создаются для причинения прямого ущерба компьютерной системе, приводя ее в неработоспособное состояние. Червь (сетевой червь) - тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия. Основным признаком, по которому черви различаются между собой, является способ распространения червя. Другими признаками различия являются способы запуска копии червя на заражаемом компьютере, методы внедрения в систему, а также полиморфизм, «стелс» и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам) .

ТРОЯН - разновидность вируса. Сетевой ЧЕРВЬ — разновидность самовоспроизводящихся компьютерных программ, распространяющихся в локальных и глобальных компьютерных сетях. В отличие от компьютерных вирусов червь является самостоятельной программой.

Для того, чтоб узнать, есть ли на Вашем компьютере вирусы, необходимо поставить антивирус. Он и определит есть ли они у Вас, и кто из них "конь" (ака троян) , а кто червь. А вообще, троян - он крадет Ваши персональные данные, пароли и прочую информацию и передает (отправляет) автору вируса. Червь - заражает все системные и исполняемые файлы на компьютере, меняет ядро системы, чем приводит к "падению" ОС.

Что такое троян и червь надо зайти на сайт антивируса например касперского там есть определение подобных понятий также можно найти ответ на википедии и вообще можно все найти если правильно поставить запрос в поисковике Яндыкс и Гуголь. узнаить вирус есть или нет поможет свежий антивирус.

Трояны или вирус, как известно, родился почти одновременно с появлением первых программ для компьютеров. И первоначально вирусы писались не с целью наживы, а ради прикола над пользователем. С тай поры много воды утекло, и теперь под словом "вирус" мы подразумеваем любые вредоносные программы, способные распространяться с компьютера на компьютер и заражать целые компьютерные сети. И этих вредителей тьма. Это и обычные вирусы, и сетевые черви, и трояны, и backdoors. И если раньше заражение происходило только при переносе вируса с одного компьютера на другой с помощью дискет, то теперь, благодаря доступности интернета, подхватить заразу можно в один миг И многие пользователи даже зачастую не подозревают об этом. Я, например, постоянно наблюдаю, как мой компьютер, всегда подключенный к сети через сервер провайдера, пытаются "атаковать" сетевые "черви". Причем атаки идут с разных ip-адресов внутри сети. Вполне очевидно, что эти компьютеры заражены, но их пользователи не знают об этом. Не знаю, как вы, а лично я очень скрупулезно отношусь к безопасности, периодически очищая даже, казалось бы, безобидные cookie. Каждый день обновляю антивирусную программу и хотя бы раз в неделю сканирую компьютер на предмет наличия троянов, бэкдоров, и т. п. То же самое советую делать и вам. И вот почему. . Троянские программы или Трояны. Они выполняют на компьютерах несанкционированные пользователем действия. Например, уничтожают информацию на дисках, приводят систему к зависанию, воруют конфиденциальную информацию. При этом трояны не являются вирусами в традиционном понимании этого термина. Они не заражают другие программы и, как правило, не способны самостоятельно проникать на компьютеры, а распространяются злоумышленниками под видом полезного программного обеспечения. Однако вред, наносимый троянами, может во много раз превысить потери от обычной вирусной атаки. Из всех этих трех видов в последнее время наиболее распространены черви. Далее идут троянские программы и вирусы. А некоторые вредоносные программы совмещают в себе характеристики двух или даже трех из перечисленных выше классов. Основными источниками их распространения являются электронная почта и интернет, хотя заражение может также произойти традиционным путем: через дискету или оптический диск. Особенно осторожными следует быть с пиратским софтом, продаваемым на радиорынках. Почти на всех таких дисках, содержащих крэки и ворованные ключи, в том или ином виде содержатся вирусные программы. Черви. Используют для распространения сетевые ресурсы. Не случайно название этого класса было дано из-за способности червей переползать с компьютера на компьютер, используя сети, электронную почту и другие информационные каналы. Учитывая свой небольшой размер, черви обладают исключительно высокой скоростью распространения. Незащищенный компьютер может и минуты не проработать в сети. Способ распространения прост: черви проникают на компьютер, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Помимо сетевых адресов часто используются данные адресной книги почтовых клиентов. Представители этого класса вредоносных программ часто создают рабочие файлы на дисках системы, но могут не обращаться к ресурсам компьютера за исключением оперативной памяти. В этом и сложность их обнаружения. Они как бы не оставляют явных следов. Вирусы. Всем известные программы, которые заражают другие программы, добавляя в них свой код, чтобы получить управление приложениями или всем компьютером. Скорость распространения вирусов несколько ниже, чем у червей. Как защититься от напасти. Предотвратить кражу конфиденциальной информации и использование вашего компьютера для рассылки спама, атак на другие компьютеры может межсетевой экран - называемый файерволл. Поэтому для защиты лучше использовать файервол-лы известных разработчиков. Например, Outpost Firewall, Kaspersky Anti-Hacker. В качестве антивируса вполне подойдет Avast Home

ставь норд-32 . др веб . нортон интернет секириту 2009 и все узнаешь какие вирусы бывают